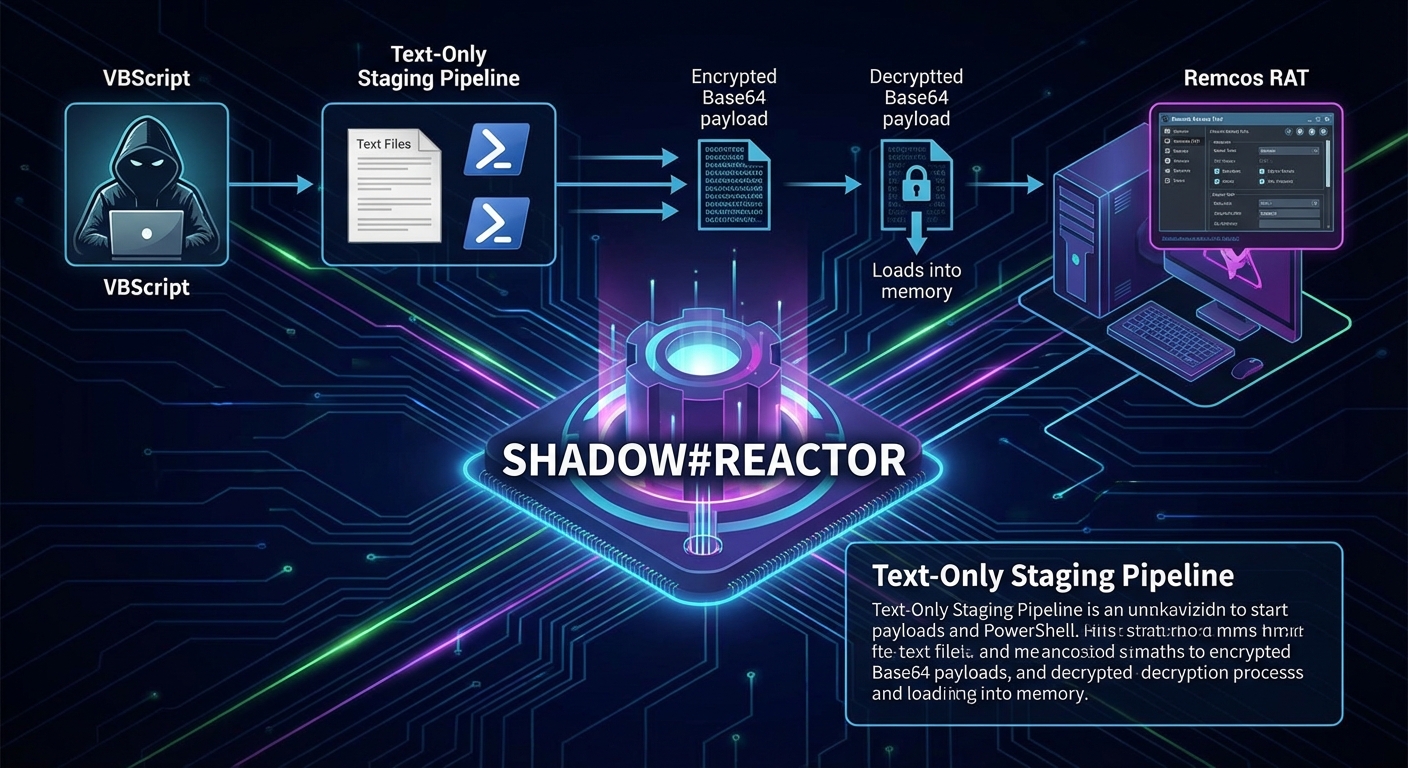

นักวิจัยด้านความปลอดภัยได้ค้นพบแคมเปญมัลแวร์ Windows แบบหลายขั้นตอนที่ซับซ้อนชื่อ SHADOW#REACTOR ซึ่งเป็นวิวัฒนาการสำคัญในกลไกการส่งมอบเครื่องมือเข้าถึงระยะไกล (RAT) มัลแวร์นี้ใช้ Visual Basic Script (VBS) ที่ถูกอำพรางเพื่อเริ่มกระบวนการโจมตีหลายขั้นตอน แต่ละขั้นตอนออกแบบมาเพื่อจัดการฟังก์ชันเฉพาะในขณะที่ลดการตรวจจับลง จุดเด่นของแคมเปญนี้คือการใช้ ‘text-only staging pipeline’ โดย PowerShell จะดาวน์โหลดส่วนประกอบเพย์โหลดที่เข้ารหัสแบบ Base64 จากไฟล์ข้อความธรรมดาบนโฮสต์ระยะไกล ซึ่งจะถูกถอดรหัสและโหลดในหน่วยความจำเพื่อหลีกเลี่ยงการตรวจจับแบบเดิม สุดท้ายแล้ว มัลแวร์จะส่งมอบ Remcos RAT ให้ทำงานบนระบบที่ติดเชื้อ

Severity: สูง

System Impact:

- ระบบปฏิบัติการ Windows

- กระบวนการ PowerShell

- ระบบรักษาความปลอดภัย (Antivirus, EDR)

- เครื่องมือเข้าถึงระยะไกล (Remcos RAT)

Technical Attack Steps:

- การติดเชื้อเริ่มต้นด้วยการที่ผู้ใช้ทำการรันไฟล์ Visual Basic Script (VBS) ที่ถูกอำพราง ซึ่งมักจะถูกส่งมาผ่านทรัพยากรเว็บที่ถูกบุกรุกหรือการหลอกลวงทางสังคม

- สคริปต์ VBS จะเรียกใช้กระบวนการ PowerShell บนระบบ Windows ที่ถูกบุกรุก

- PowerShell จะดาวน์โหลดส่วนประกอบเพย์โหลดที่แยกส่วนและเข้ารหัสแบบ Base64 จากโครงสร้างพื้นฐานระยะไกล ซึ่งถูกจัดเก็บเป็นไฟล์ข้อความธรรมดา (เช่น qpwoe32.txt, config.txt)

- PowerShell stager มีกลไกการฟื้นตัว เช่น ลูปการดาวน์โหลด, เกณฑ์ขนาดขั้นต่ำ และกลไกหมดเวลา เพื่อให้แน่ใจว่าเพย์โหลดถูกดาวน์โหลดอย่างสมบูรณ์และสำเร็จ

- เมื่อผ่านการตรวจสอบความถูกต้องแล้ว เนื้อหาที่ดาวน์โหลดจะถูกถอดรหัสและสร้างใหม่เป็น .NET assemblies ที่ทำงานได้

- .NET assemblies เหล่านี้จะถูกโหลดเข้าสู่หน่วยความจำทั้งหมดโดยใช้เทคนิค reflective loading เพื่อลดร่องรอยบนดิสก์

- เพย์โหลดสุดท้ายที่ถูกส่งและรันคือ Remcos RAT (Remote Access Trojan)

Recommendations:

Short Term:

- ใช้การกรองอีเมลและเว็บที่เข้มงวดเพื่อบล็อกไฟล์ VBS ที่เป็นอันตรายและการดาวน์โหลดที่น่าสงสัย

- ให้ความรู้แก่ผู้ใช้เกี่ยวกับการโจมตีทางสังคมและการระบุไฟล์แนบ/ลิงก์ที่เป็นอันตราย

- ตรวจสอบกิจกรรม PowerShell เพื่อหาการรันคำสั่งที่ผิดปกติ โดยเฉพาะอย่างยิ่งที่เกี่ยวข้องกับการดาวน์โหลดจากภายนอกหรือการถอดรหัส Base64

- ตรวจสอบให้แน่ใจว่าโซลูชัน Endpoint Detection and Response (EDR) ได้รับการอัปเดตและกำหนดค่าเพื่อตรวจจับความผิดปกติทางพฤติกรรมที่เกี่ยวข้องกับการรันสคริปต์และการโหลดในหน่วยความจำ

- บล็อกการเข้าถึงโครงสร้างพื้นฐานระยะไกล (C2 servers) ที่เป็นอันตรายซึ่งทราบว่าเกี่ยวข้องกับ SHADOW#REACTOR (หากมี IP/โดเมนเฉพาะ)

Long Term:

- ติดตั้งโซลูชัน EDR/XDR ขั้นสูงที่สามารถวิเคราะห์พฤติกรรมและการตรวจจับภัยคุกคามในหน่วยความจำได้

- ใช้การทำ Whitelisting ของแอปพลิเคชันเพื่อจำกัดการรันสคริปต์และไฟล์ปฏิบัติการที่ไม่ได้รับอนุญาต

- จัดให้มีการฝึกอบรมความตระหนักด้านความปลอดภัยอย่างสม่ำเสมอ พร้อมกับการจำลองการฟิชชิ่งที่ใช้งานได้จริงเพื่อเพิ่มความยืดหยุ่นของผู้ใช้

- รักษาโปรแกรมการจัดการแพตช์ที่มีประสิทธิภาพสำหรับระบบปฏิบัติการและซอฟต์แวร์ทั้งหมดเพื่อลดช่องโหว่

- รวมรวมแหล่งข้อมูลข่าวกรองภัยคุกคาม (Threat Intelligence Feeds) เพื่อระบุและบล็อกลายเซ็นมัลแวร์และโครงสร้างพื้นฐาน C2 ที่เปลี่ยนแปลงไปอย่างต่อเนื่อง

- ใช้การแบ่งส่วนเครือข่าย (Network Segmentation) เพื่อจำกัดการเคลื่อนที่ด้านข้างในกรณีที่เกิดการละเมิด

Source: https://cybersecuritynews.com/multi-stage-windows-malware-invokes-powershell-downloader/

Share this content: