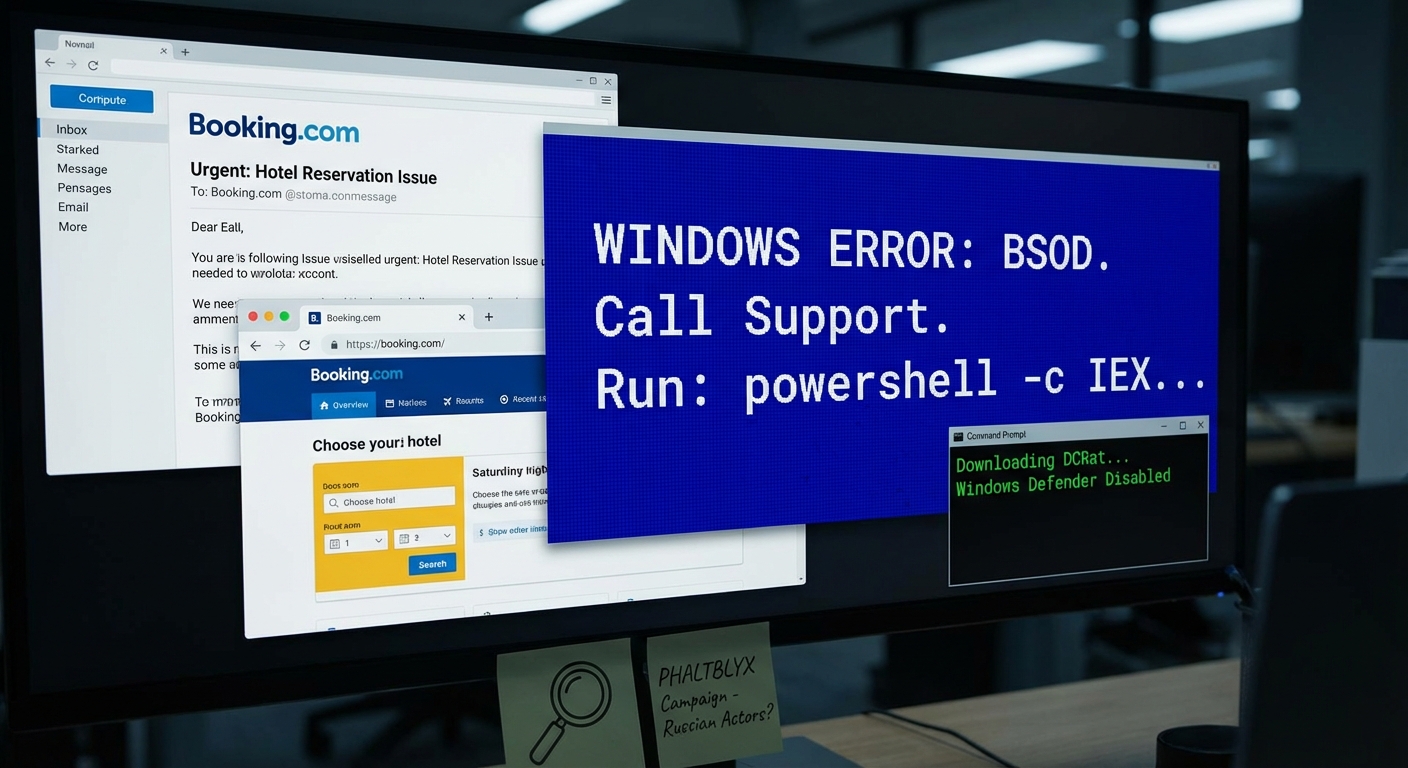

แคมเปญมัลแวร์ PHALTBLYX ได้ถูกค้นพบ โดยใช้การหลอกลวงทางสังคมควบคู่กับเทคนิคการหลบเลี่ยงขั้นสูงเพื่อเจาะเข้าสู่องค์กรในภาคธุรกิจโรงแรม การโจมตีเริ่มต้นด้วยอีเมลฟิชชิงที่แอบอ้างเป็น Booking.com ซึ่งหลอกให้เหยื่อคลิกไปยังเว็บไซต์ Booking.com ปลอม เมื่อเหยื่อเข้าสู่เว็บไซต์ปลอมดังกล่าว จะมีการแสดงผลหน้าจอ Blue Screen of Death (BSOD) ของ Windows แบบปลอมเพื่อสร้างความตกใจและหลอกให้เหยื่อปฏิบัติตามคำแนะนำบนหน้าจอ ซึ่งรวมถึงการคัดลอกและรันคำสั่ง PowerShell ที่เป็นอันตรายโดยไม่รู้ตัว คำสั่งนี้จะดาวน์โหลดไฟล์โปรเจกต์ MSBuild และปิดใช้งาน Windows Defender ก่อนที่จะติดตั้ง DCRat ซึ่งเป็นมัลแวร์ประเภท Remote Access Trojan (RAT) ที่มีศักยภาพในการประนีประนอมระบบอย่างสมบูรณ์ การวิเคราะห์ร่องรอยในมัลแวร์บ่งชี้ถึงกลุ่มผู้คุกคามที่ใช้ภาษารัสเซีย

Severity: วิกฤต

System Impact:

- องค์กรในภาคธุรกิจโรงแรม

- ระบบปฏิบัติการ Windows ที่เป็นเป้าหมาย

- ซอฟต์แวร์ป้องกันไวรัส (เช่น Windows Defender)

- กระบวนการระบบที่ถูกฉีดโค้ด (เช่น aspnetcompiler.exe)

Technical Attack Steps:

- 1. ผู้โจมตีส่งอีเมลฟิชชิงที่ปลอมเป็น Booking.com พร้อมข้อความเร่งด่วนเกี่ยวกับการยกเลิกการจองและค่าใช้จ่ายสูง

- 2. เหยื่อคลิกลิงก์ในอีเมลไปยังเว็บไซต์ Booking.com ปลอมที่สร้างขึ้นให้เหมือนจริง

- 3. เว็บไซต์ปลอมจะแสดงแอนิเมชันหน้าจอ Blue Screen of Death (BSOD) ของ Windows แบบเต็มหน้าจอ เพื่อหลอกให้เหยื่อคิดว่าระบบมีปัญหา

- 4. เหยื่อปฏิบัติตามคำแนะนำบนหน้าจอ โดยการกดชุดปุ่มคีย์บอร์ดที่กำหนด ซึ่งจะทำให้คำสั่ง PowerShell ที่เป็นอันตรายที่ถูกคัดลอกไปยังคลิปบอร์ดถูกเรียกใช้งานโดยไม่รู้ตัว

- 5. คำสั่ง PowerShell ที่รันจะเปิดหน้าผู้ดูแลระบบ Booking.com จริงเพื่อเบี่ยงเบนความสนใจ และดาวน์โหลดไฟล์โปรเจกต์ MSBuild ชื่อ v.proj จากเซิร์ฟเวอร์ระยะไกล

- 6. มัลแวร์ใช้ Microsoft MSBuild.exe ซึ่งเป็นคอมไพเลอร์ที่ถูกต้องตามกฎหมายของ Windows ในการรันไฟล์ v.proj (เทคนิค Living off the Land เพื่อหลีกเลี่ยงการตรวจจับ)

- 7. มัลแวร์ปิดใช้งาน Windows Defender โดยการเพิ่มข้อยกเว้นสำหรับส่วนขยายไฟล์และไดเรกทอรีเฉพาะ เพื่อให้ Payload ถัดไปไม่ถูกตรวจจับ

- 8. Payload สุดท้ายคือ DCRat ซึ่งเป็น Remote Access Trojan ที่ถูกปรับแต่ง ติดตั้งลงบนระบบ

- 9. DCRat สร้างกลไกการคงอยู่ (persistence) โดยวางไฟล์ Shortcut (.url) ที่ปลอมตัวเป็นยูทิลิตี้ระบบในโฟลเดอร์ Startup ของ Windows

- 10. เมื่อเชื่อมต่อกับเซิร์ฟเวอร์ Command and Control (C2) DCRat จะรวบรวมข้อมูลระบบที่ครอบคลุม เช่น ข้อมูลฮาร์ดแวร์ รายละเอียดระบบปฏิบัติการ ซอฟต์แวร์ป้องกันไวรัสที่ติดตั้ง และชื่อหน้าต่างที่เปิดใช้งาน

- 11. DCRat มีความสามารถในการบันทึกการกดแป้นพิมพ์ (keylogging), ฉีดโค้ดเข้าสู่กระบวนการระบบที่ถูกต้องตามกฎหมาย (เช่น aspnetcompiler.exe) และดาวน์โหลด Payload เพิ่มเติม

Recommendations:

Short Term:

- จัดการฝึกอบรมผู้ใช้งานอย่างเข้มงวดเกี่ยวกับกลยุทธ์วิศวกรรมสังคมแบบ ‘Click-Fix’ และการโจมตีฟิชชิงที่แอบอ้างเป็นบริการที่น่าเชื่อถือ

- เฝ้าระวังการรันโปรแกรม MSBuild.exe ที่น่าสงสัย ซึ่งเริ่มต้นจากไดเรกทอรีที่ไม่ใช่ค่าเริ่มต้นของระบบ

Long Term:

- ใช้ระบบรักษาความปลอดภัยอีเมลขั้นสูงเพื่อตรวจจับและบล็อกอีเมลฟิชชิง

- เสริมสร้างความสามารถในการตรวจจับและตอบสนองที่ Endpoint (EDR) เพื่อระบุและตอบโต้พฤติกรรมที่ผิดปกติ เช่น การเพิ่มข้อยกเว้นใน Windows Defender หรือการเรียกใช้สคริปต์ที่เป็นอันตราย

- นำ Application Whitelisting มาใช้เพื่อจำกัดการรันโปรแกรมเฉพาะที่ได้รับอนุญาตเท่านั้น ซึ่งสามารถป้องกันการใช้เครื่องมือระบบที่ถูกต้องในทางที่ผิด

- อัปเดตระบบปฏิบัติการและซอฟต์แวร์รักษาความปลอดภัยทั้งหมดอย่างสม่ำเสมอ

- พิจารณาใช้การยืนยันตัวตนแบบหลายปัจจัย (Multi-Factor Authentication – MFA) สำหรับบัญชีสำคัญเพื่อเพิ่มความปลอดภัย

Source: https://cybersecuritynews.com/new-clickfix-attack-uses-fake-windows-bsod-screens/

Share this content: