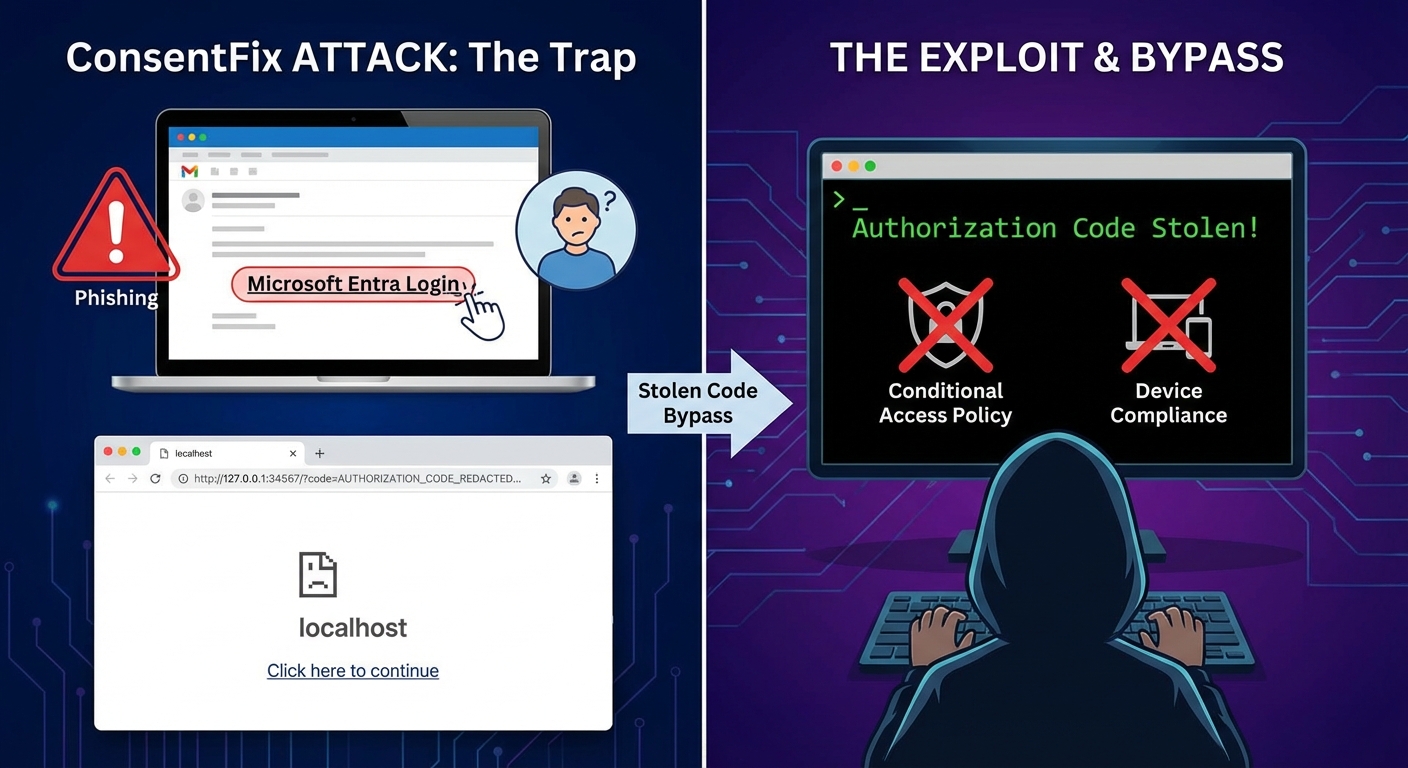

การโจมตีแบบ ConsentFix ซึ่งเป็นการพัฒนามาจากเทคนิค ClickFix ได้ถูกค้นพบว่าสามารถใช้ช่องโหว่ในขั้นตอนการยืนยันตัวตนแบบ OAuth ที่ถูกต้อง เพื่อขโมยรหัสการอนุญาต (authorization codes) จากระบบ Microsoft Entra ได้ การโจมตีนี้เป็นอันตรายอย่างยิ่ง เนื่องจากสามารถหลีกเลี่ยงนโยบาย Conditional Access และข้อกำหนดด้านการปฏิบัติตามอุปกรณ์ (device compliance) ที่องค์กรมีอยู่ได้ ทำให้ผู้โจมตีสามารถเข้าถึงระบบคลาวด์ได้โดยไม่ถูกตรวจจับ ผู้โจมตีจะล่อให้ผู้ใช้คลิกลิงก์เข้าสู่ระบบ Microsoft Entra ที่เป็นอันตรายผ่านการฟิชชิ่ง โดยลิงก์จะนำไปยังแอปพลิเคชัน Azure CLI และ Azure Resource Manager หลังจากผู้ใช้ยืนยันตัวตนสำเร็จ บราวเซอร์จะเปลี่ยนเส้นทางไปยังที่อยู่ localhost ที่ไม่มีบริการรับข้อมูล ทำให้เกิดหน้าข้อผิดพลาด แต่รหัสการอนุญาตที่สำคัญจะยังคงอยู่ใน URL ซึ่งผู้โจมตีจะหลอกให้ผู้ใช้คัดลอกและวางข้อมูลดังกล่าว

Severity: Critical

System Impact:

- Microsoft Entra systems

- Azure CLI application

- Azure Resource Manager

Technical Attack Steps:

- ผู้โจมตีสร้าง URL เข้าสู่ระบบ Microsoft Entra ที่เป็นอันตราย ซึ่งกำหนดเป้าหมายไปที่แอปพลิเคชัน Azure CLI และ Azure Resource Manager

- ผู้ใช้ถูกล่อให้เข้าถึงลิงก์ที่เป็นอันตรายผ่านวิธีการฟิชชิ่ง

- ผู้ใช้ยืนยันตัวตนสำเร็จด้วยข้อมูลประจำตัวของตนเอง

- บราวเซอร์ของผู้ใช้ถูกเปลี่ยนเส้นทางไปยังที่อยู่ localhost ที่ไม่มีบริการรับข้อมูล ทำให้เกิดหน้าข้อผิดพลาด

- หน้าข้อผิดพลาดยังคงแสดงรหัสการอนุญาตที่ละเอียดอ่อนอยู่ใน URL การเปลี่ยนเส้นทาง

- ผู้โจมตีหลอกให้ผู้ใช้คัดลอกและวางรหัสการอนุญาตนี้ (เช่น ผ่านฟังก์ชันการลากและวาง)

- ผู้โจมตีใช้รหัสการอนุญาตที่ขโมยมาเพื่อแลกเปลี่ยนเป็นโทเค็นการเข้าถึงจากโครงสร้างพื้นฐานของตน

Recommendations:

Short Term:

- เฝ้าระวังบันทึกการเข้าสู่ระบบ Azure (Azure sign-in logs) สำหรับกิจกรรมที่ผิดปกติ โดยเฉพาะเหตุการณ์การยืนยันตัวตนสองครั้งจากเซสชันเดียวกันภายใน 10 นาที โดยมีที่อยู่ IP ที่แตกต่างกัน แต่มี SessionID, ApplicationID และ UserID ตรงกัน

- จัดการฝึกอบรมสร้างความตระหนักรู้แก่ผู้ใช้ เพื่อให้ตระหนักถึงการโจมตีแบบฟิชชิ่ง และแนะนำไม่ให้คัดลอกและวางข้อมูลที่ละเอียดอ่อนจากหน้าข้อผิดพลาด โดยเฉพาะอย่างยิ่งเมื่อถูกแจ้งเตือนจากลิงก์ที่น่าสงสัย

Long Term:

- ปรับปรุงกฎ SIEM/SOAR (Security Information and Event Management/Security Orchestration, Automation, and Response) ให้แข็งแกร่งขึ้น เพื่อตรวจจับรูปแบบที่เฉพาะเจาะจงของเหตุการณ์ที่สัมพันธ์กัน (เช่น SessionID, ApplicationID, UserID ตรงกันภายใน 10 นาที แต่มี IP ที่แตกต่างกัน)

- พัฒนากลยุทธ์การตรวจจับขั้นสูงเพื่อแยกแยะการขโมยโทเค็นที่เป็นอันตรายออกจากกิจกรรมอัตโนมัติที่ถูกต้อง (เช่น GitHub Codespaces)

- ทบทวนและเสริมสร้างนโยบาย Conditional Access อย่างต่อเนื่อง เพื่อลดความเสี่ยงจากเทคนิคการโจมตีที่คล้ายคลึงกัน แม้ว่า ConsentFix จะสามารถหลีกเลี่ยงบางนโยบายได้

Source: https://cybersecuritynews.com/new-oauth-based-attack/

Share this content: