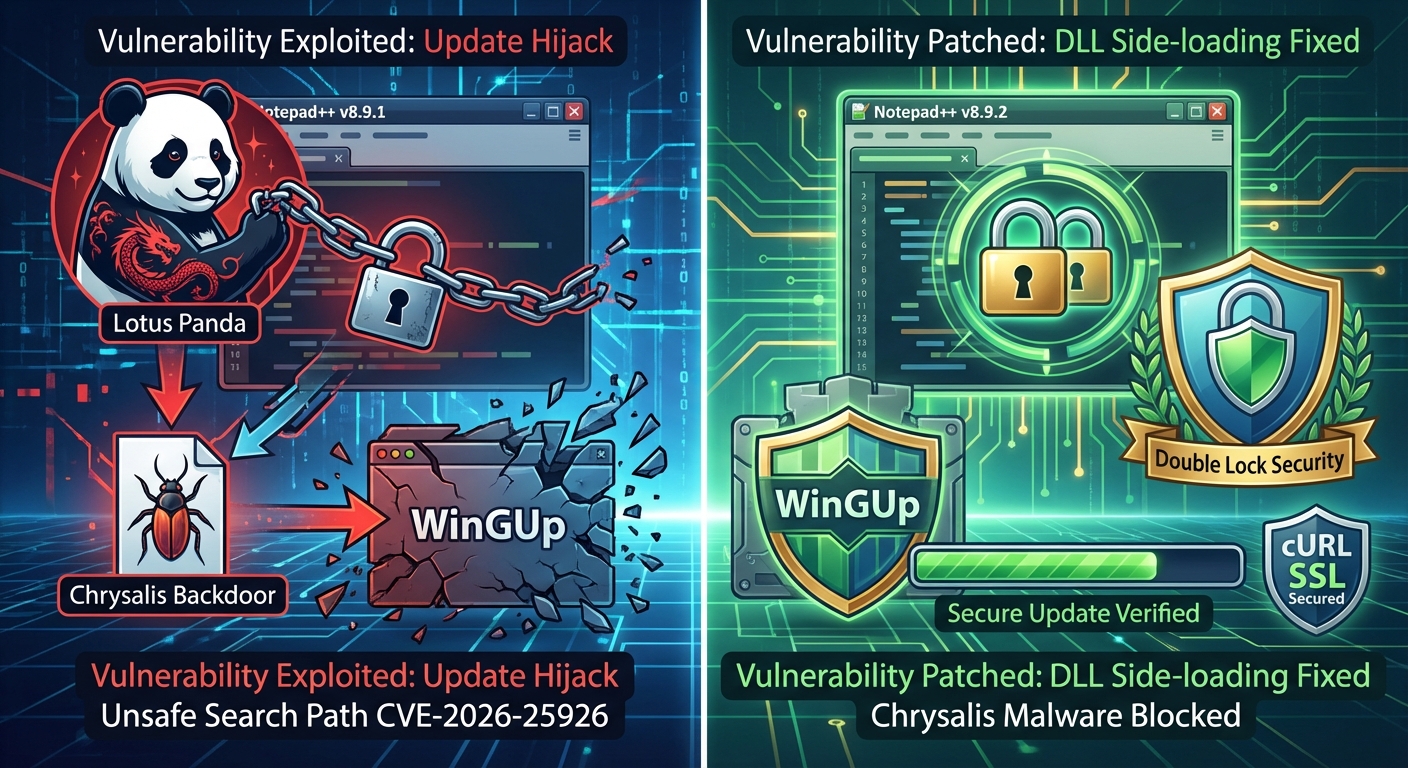

Notepad++ ได้เปิดตัวการอัปเดตเวอร์ชัน 8.9.2 เพื่อแก้ไขช่องโหว่ด้านความปลอดภัยที่สำคัญ ซึ่งเคยถูกใช้โดยกลุ่มผู้คุกคามขั้นสูงจากจีนชื่อ Lotus Panda เพื่อไฮแจ็กกลไกการอัปเดตซอฟต์แวร์ และส่งมัลแวร์แบ็กดอร์ชื่อ Chrysalis ไปยังเป้าหมายที่เลือกไว้ การแก้ไขนี้รวมถึงการออกแบบ ‘double lock’ สำหรับกระบวนการอัปเดต การเสริมความปลอดภัยของ WinGUp (ส่วนประกอบอัปเดตอัตโนมัติ) โดยการกำจัดความเสี่ยงจากการโหลด DLL แบบ Side-loading และตัวเลือก cURL SSL ที่ไม่ปลอดภัย รวมถึงการแก้ไขช่องโหว่รันโค้ดจากระยะไกล (RCE) ระดับสูง (CVE-2026-25926) ที่เกี่ยวข้องกับ Unsafe Search Path ใน Windows Explorer

Severity: วิกฤต

System Impact:

- Notepad++ (ซอฟต์แวร์)

- กลไกการอัปเดตซอฟต์แวร์ของ Notepad++

- WinGUp (ส่วนประกอบอัปเดตอัตโนมัติของ Notepad++)

- Windows Explorer (จากช่องโหว่ CVE-2026-25926)

- ผู้ให้บริการโฮสติ้ง (จุดเริ่มต้นของการเจาะระบบ)

Technical Attack Steps:

- กลุ่มผู้คุกคามเจาะระบบผู้ให้บริการโฮสติ้งของ Notepad++

- มีการไฮแจ็กการรับส่งข้อมูลการอัปเดตซอฟต์แวร์ของ Notepad++ โดยเปลี่ยนเส้นทางการร้องขอจากผู้ใช้บางราย

- เซิร์ฟเวอร์ที่เป็นอันตรายได้ส่งอัปเดตที่ถูกบิดเบือน

- อัปเดตที่ถูกบิดเบือนเหล่านี้ได้ติดตั้งมัลแวร์แบ็กดอร์ Chrysalis ที่ไม่เคยมีการบันทึกไว้ก่อน

- นอกจากนี้ ยังมีการใช้ช่องโหว่ Unsafe Search Path (CVE-2026-25926) ใน Notepad++ ซึ่งอาจทำให้สามารถรันโค้ดโดยพลการได้ผ่านการเรียกใช้ไฟล์ explorer.exe ที่เป็นอันตราย หากผู้โจมตีสามารถควบคุมไดเรกทอรีการทำงานของกระบวนการได้

Recommendations:

Short Term:

- อัปเดต Notepad++ เป็นเวอร์ชัน 8.9.2 ทันที

- ดาวน์โหลดโปรแกรมติดตั้งจากโดเมนทางการของ Notepad++ เท่านั้น

Long Term:

- นำการออกแบบ ‘double lock’ มาใช้สำหรับกระบวนการอัปเดต (การตรวจสอบตัวติดตั้งที่ลงนามแล้วและการตรวจสอบ XML ที่ลงนามจากเซิร์ฟเวอร์อัปเดต)

- เสริมความแข็งแกร่งด้านความปลอดภัยของส่วนประกอบการอัปเดตอัตโนมัติ (WinGUp) เช่น การลบความเสี่ยงจากการโหลด DLL แบบ Side-loading และตัวเลือก cURL SSL ที่ไม่ปลอดภัย

- จำกัดการเรียกใช้การจัดการปลั๊กอินเฉพาะโปรแกรมที่ลงนามด้วยใบรับรองเดียวกับ WinGUp

- แก้ไขช่องโหว่ Unsafe Search Path (CWE-426) ในแอปพลิเคชัน

Source: https://thehackernews.com/2026/02/notepad-fixes-hijacked-update-mechanism.html

Share this content: