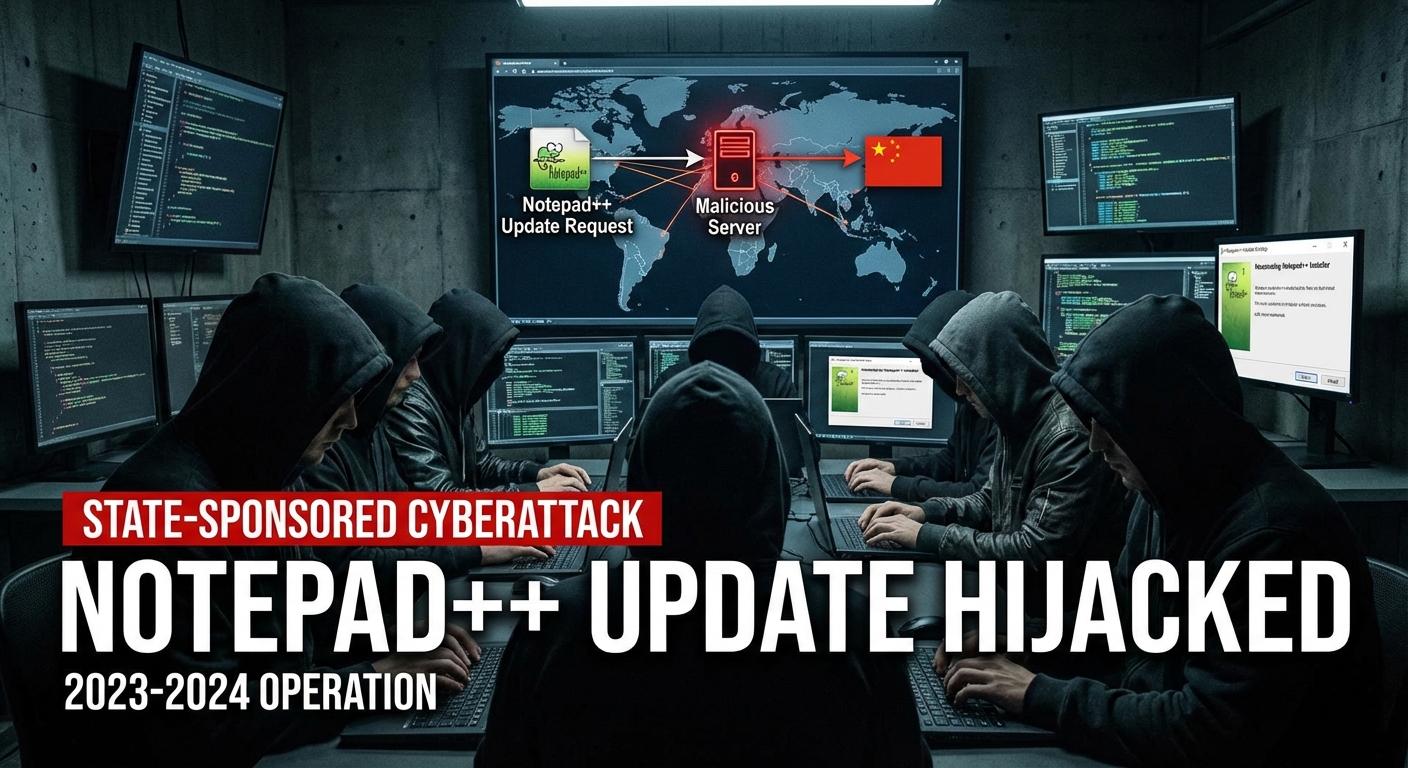

กลุ่มแฮกเกอร์ที่ได้รับการสนับสนุนจากรัฐบาลจีนน่าจะเป็นผู้ที่อยู่เบื้องหลังการโจมตีโดยการไฮแจ็กช่องทางการอัปเดตของ Notepad++ ซึ่งกินเวลานานเกือบครึ่งปีในปีที่ผ่านมา โดยผู้โจมตีได้ดักจับและเปลี่ยนเส้นทางการร้องขอการอัปเดตจากผู้ใช้บางรายไปยังเซิร์ฟเวอร์ที่เป็นอันตราย เพื่อส่งไฟล์อัปเดตที่ถูกดัดแปลง โดยใช้ประโยชน์จากช่องโหว่ในการตรวจสอบการอัปเดตที่ไม่เพียงพอของ Notepad++

Severity: สูง

System Impact:

- Notepad++ update mechanism

- เซิร์ฟเวอร์ของผู้ให้บริการโฮสติ้งของ Notepad++

- ระบบปฏิบัติการ Windows (ผ่านการอัปเดต Notepad++)

Technical Attack Steps:

- ผู้โจมตีประนีประนอมเซิร์ฟเวอร์ของผู้ให้บริการโฮสติ้งของ Notepad++ (ประมาณเดือนมิถุนายน 2025)

- ดักจับและเปลี่ยนเส้นทางการร้องขอการอัปเดตของ Notepad++ ที่ถูกเลือกเป้าหมายไปยังเซิร์ฟเวอร์ที่เป็นอันตราย

- ส่งมอบไฟล์อัปเดต (update manifests) ที่ถูกดัดแปลงให้กับผู้ใช้ที่ถูกโจมตี โดยใช้ประโยชน์จากช่องโหว่ในการตรวจสอบการอัปเดตใน Notepad++ เวอร์ชันเก่า

- เมื่อเซิร์ฟเวอร์อัปเดตเคอร์เนลและเฟิร์มแวร์ ผู้โจมตีสูญเสียการเข้าถึงชั่วคราว

- ผู้โจมตีกลับเข้าควบคุมได้อีกครั้งโดยใช้ข้อมูลประจำตัวของบริการภายในที่ถูกขโมยไปก่อนหน้านี้ (ซึ่งยังไม่ได้เปลี่ยน)

- การโจมตียังคงดำเนินต่อไปจนกระทั่งผู้ให้บริการโฮสติ้งตรวจพบการบุกรุกและยกเลิกการเข้าถึงของผู้โจมตี (2 ธันวาคม 2025)

Recommendations:

Short Term:

- อัปเดต Notepad++ เป็นเวอร์ชัน 8.8.9 หรือใหม่กว่าทันที เพื่อให้มีการตรวจสอบใบรับรองและลายเซ็นของโปรแกรมติดตั้ง

- เปลี่ยนข้อมูลประจำตัวทั้งหมดสำหรับ SSH, FTP/SFTP และ MySQL ที่เกี่ยวข้องกับเซิร์ฟเวอร์หรือระบบที่อาจถูกโจมตี

- ตรวจสอบบัญชีผู้ดูแลระบบ WordPress, รีเซ็ตรหัสผ่าน และลบผู้ใช้ที่ไม่จำเป็น (หากใช้งาน WordPress และเชื่อว่าได้รับผลกระทบ)

Long Term:

- อัปเดต WordPress core, ปลั๊กอิน และธีมอย่างสม่ำเสมอ และเปิดใช้งานการอัปเดตอัตโนมัติหากทำได้

- วางแผนการอัปเดต Notepad++ เป็นเวอร์ชัน 8.9.2 ทันทีที่เปิดตัว เพื่อใช้การตรวจสอบลายเซ็นใบรับรองที่บังคับใช้

- ผู้ให้บริการซอฟต์แวร์ควรใช้ผู้ให้บริการโฮสติ้งที่มีความปลอดภัยสูงขึ้น และหมุนเวียนข้อมูลประจำตัวทั้งหมดที่อาจถูกขโมยไปเป็นประจำ

Share this content: