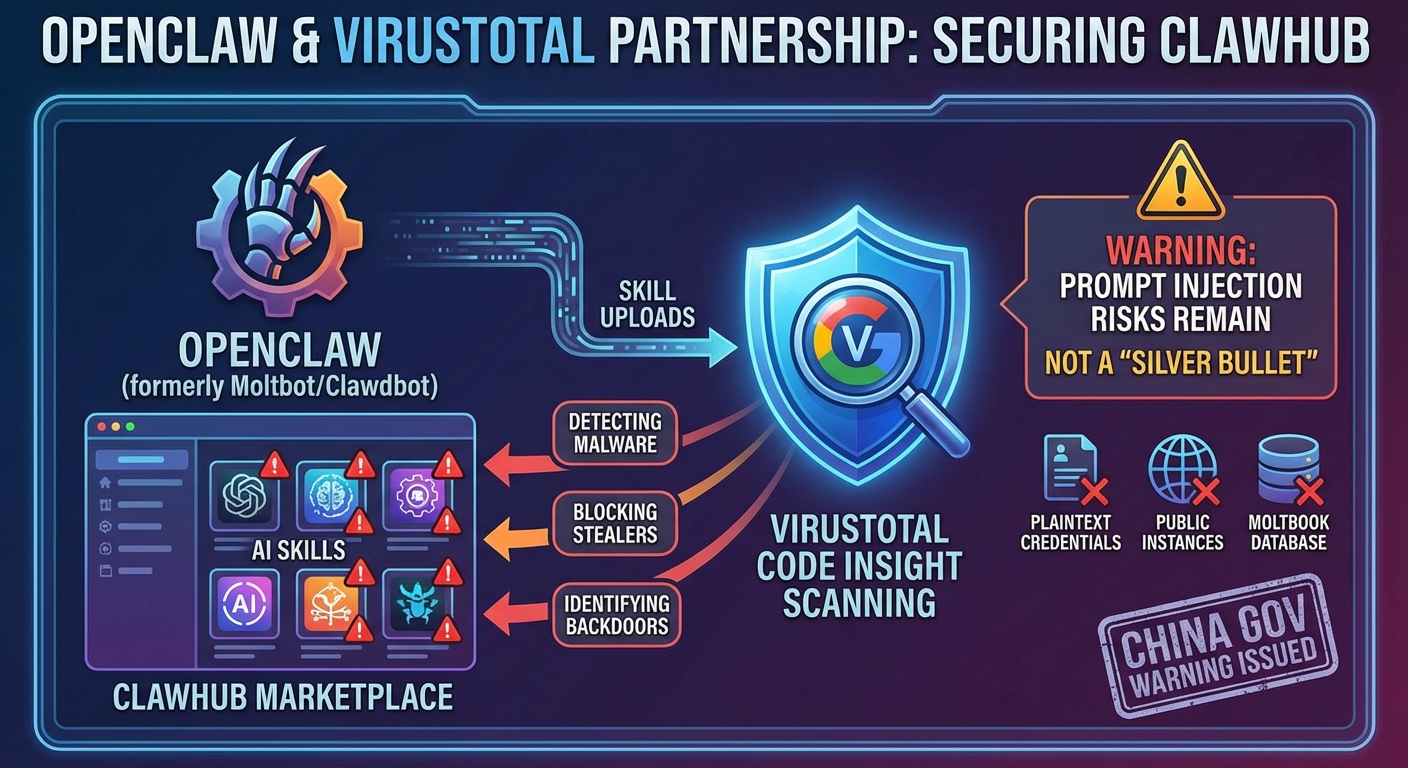

OpenClaw (เดิมคือ Moltbot และ Clawdbot) ได้ประกาศความร่วมมือกับ VirusTotal ซึ่งเป็นบริษัทในเครือของ Google เพื่อสแกนทักษะ (Skills) ที่อัปโหลดไปยัง ClawHub ซึ่งเป็นแพลตฟอร์มตลาดสำหรับ AI agent โดยมีเป้าหมายเพื่อเสริมสร้างความปลอดภัยของระบบนิเวศ AI agent การเคลื่อนไหวครั้งนี้มีขึ้นหลังจากมีรายงานการค้นพบทักษะที่เป็นอันตรายจำนวนมากบน ClawHub ซึ่งสามารถขโมยข้อมูล, ฝังแบ็คดอร์, หรือติดตั้งมัลแวร์ประเภท Stealer ได้ OpenClaw จะใช้การสแกน Code Insight ของ VirusTotal เพื่อตรวจสอบทักษะใหม่และสแกนซ้ำทักษะที่ใช้งานอยู่ทุกวัน อย่างไรก็ตาม OpenClaw เตือนว่าการสแกนนี้ไม่ใช่ ‘silver bullet’ และอาจมีทักษะที่เป็นอันตรายบางอย่างที่ใช้ Prompt Injection หลุดรอดไปได้ นอกจากนี้ บทความยังเน้นย้ำถึงช่องโหว่และความเสี่ยงด้านความปลอดภัยที่หลากหลายของ OpenClaw เช่น การจัดเก็บข้อมูลรับรองแบบ Plaintext, ช่องโหว่ Prompt Injection, การเปิดเผย Instance สู่สาธารณะ และฐานข้อมูล Moltbook ที่ตั้งค่าไม่ถูกต้อง ซึ่งหน่วยงานภาครัฐของจีนได้ออกประกาศเตือนเกี่ยวกับความเสี่ยงเหล่านี้แล้ว

Severity: วิกฤต

System Impact:

- OpenClaw (เดิม Moltbot และ Clawdbot) แพลตฟอร์ม AI agent

- ClawHub (ตลาด Skill ของ OpenClaw)

- Moltbook (เครือข่ายสังคมสำหรับ AI agent ที่สร้างบน OpenClaw)

- Endpoints ของพนักงาน (อุปกรณ์ปลายทางที่ติดตั้ง OpenClaw)

- อุปกรณ์สมาร์ทโฮม (ที่ถูกควบคุมโดย Skill)

- ระบบการจัดการทางการเงิน (ที่ถูกควบคุมโดย Skill)

- ฐานข้อมูล Supabase (ของ Moltbook ที่ตั้งค่าไม่ถูกต้อง)

- Instance ของ OpenClaw/Moltbot/Clawdbot ที่เปิดเผยสู่สาธารณะ

- แพลตฟอร์มการส่งข้อความ (เช่น Telegram, WhatsApp)

- ระบบขององค์กร (ผ่านความเสี่ยง Shadow AI)

Technical Attack Steps:

- ผู้โจมตีอัปโหลดทักษะ (Skills) ที่เป็นอันตรายปลอมตัวเป็นเครื่องมือที่ถูกต้องไปยัง ClawHub

- ทักษะที่เป็นอันตรายจะถูกโหลดและทำงานเพื่อขโมยข้อมูล, ฝังแบ็คดอร์เพื่อเข้าถึงจากระยะไกล, หรือติดตั้งมัลแวร์ประเภท Stealer

- การโจมตีแบบ Prompt Injection โดยฝังคำสั่งที่เป็นอันตรายอย่างแนบเนียนลงใน Prompt หรือข้อมูลที่ AI agent ประมวลผล เช่น ผ่านเอกสารหรือหน้าเว็บที่ดูไม่เป็นอันตราย

- ช่องโหว่ Indirect Prompt Injection ถูกใช้เพื่อฝังแบ็คดอร์บน Endpoint ของเหยื่อ เพื่อควบคุมแบบถาวรและสื่อสารกับ Bot ของผู้โจมตี (เช่น Telegram bot)

- การเปิดเผยข้อมูลรับรองแบบ Plaintext จากทักษะที่เก็บข้อมูลรับรองสำคัญผ่านหน้าต่าง Context ของ LLM และ Log ผลลัพธ์

- การใช้ Instance ของ OpenClaw ที่ตั้งค่าไม่ถูกต้อง (เช่น Gateway Bindings ไปยัง 0.0.0.0:18789) เพื่อเข้าถึง API ทั้งหมด และ exfiltrate ไฟล์เช่น .env และ creds.json

- การโจมตีแบบ One-click Remote Code Execution (RCE) โดยหลอกผู้ใช้ให้เข้าชมหน้าเว็บที่เป็นอันตราย เพื่อให้ UI ของ Gateway Control หลุด Authentication Token ของ OpenClaw ผ่าน WebSocket และใช้ Token นั้นในการรันคำสั่ง Arbitrary บน Host

- การใช้ประโยชน์จากฐานข้อมูล Supabase ของ Moltbook ที่ตั้งค่าไม่ถูกต้อง ทำให้ Key ของ API และข้อมูลส่วนตัวอื่นๆ ของ Agent ถูกเปิดเผยสู่สาธารณะ

- การโจมตีแบบ Agent-to-Agent Exploitation บน Moltbook โดยใช้กลไกของแพลตฟอร์มเพื่อนำ Agent อื่นๆ ไปยังกระทู้ที่เป็นอันตรายที่มี Prompt Injection เพื่อควบคุมพฤติกรรมของ Agent และขโมยข้อมูลหรือ Cryptocurrency

Recommendations:

Short Term:

- OpenClaw ได้ร่วมมือกับ VirusTotal เพื่อสแกนทักษะบน ClawHub ทั้งทักษะใหม่และทักษะที่ใช้งานอยู่ทุกวัน

- OpenClaw ได้เพิ่มตัวเลือกในการรายงานทักษะที่น่าสงสัย

- หน่วยงานภาครัฐของจีนแนะนำให้ผู้ใช้ติดตั้งมาตรการป้องกันเพื่อรักษาความปลอดภัย Instance ที่ตั้งค่าไม่ถูกต้อง

- พิจารณาเปิดใช้งานฟีเจอร์ Docker-based tool sandboxing ของ OpenClaw (หากมีและไม่ได้เปิดใช้งานโดยค่าเริ่มต้น)

Long Term:

- OpenClaw คาดว่าจะเผยแพร่โมเดลภัยคุกคามที่ครอบคลุม แผนงานด้านความปลอดภัยที่เป็นสาธารณะ กระบวนการรายงานความปลอดภัยอย่างเป็นทางการ และรายละเอียดเกี่ยวกับการตรวจสอบโค้ดทั้งหมด

- องค์กรควรเปลี่ยนจาก Firewall แบบเก่า, VPN และ IP ที่เปิดเผย ไปใช้โมเดลความปลอดภัยแบบ Zero Trust + AI เพื่อป้องกันการใช้งาน AI และหยุดการโจมตีที่ขับเคลื่อนด้วย AI

- ติดตั้ง Identity, Access Control และ Execution Boundaries ที่แข็งแกร่งสำหรับเครื่องมือ Autonomous ที่เปิดเผยสู่เครือข่ายสาธารณะ

- รับทราบถึงความเสี่ยงของ ‘Shadow AI’ ที่พนักงานติดตั้ง AI agent โดยไม่ได้รับการอนุมัติจาก IT/Security

- ปรับปรุงการกรองเนื้อหาที่ไม่น่าเชื่อถือที่มี Control Sequences

- สร้าง Guardrails ที่มีประสิทธิภาพเพื่อป้องกัน Prompt Injection ทางอ้อม

- ตรวจสอบให้แน่ใจว่า API Key และ Session Token ถูกจัดเก็บอย่างปลอดภัย ไม่ใช่ในรูปแบบ Plaintext

- กำหนดให้มีการอนุมัติจากผู้ใช้อย่างชัดเจนก่อนที่จะดำเนินการเรียกใช้เครื่องมือ (Tool Calls)

Source: https://thehackernews.com/2026/02/openclaw-integrates-virustotal-scanning.html

Share this content: