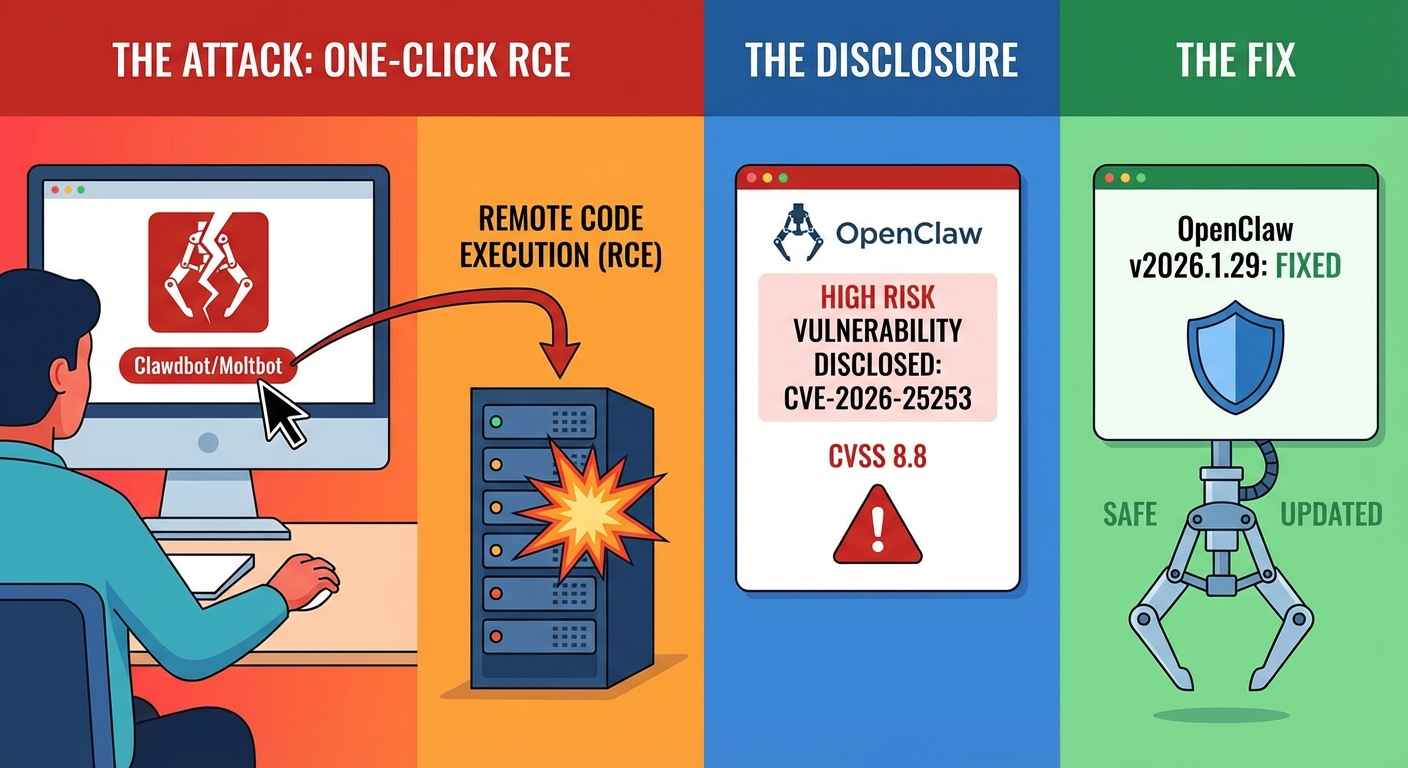

ช่องโหว่ความปลอดภัยระดับสูงใน OpenClaw (หรือที่รู้จักในชื่อ Clawdbot และ Moltbot) ได้ถูกเปิดเผย ซึ่งอนุญาตให้สามารถรันโค้ดจากระยะไกล (RCE) ได้ในคลิกเดียวผ่านการใช้ลิงก์ที่เป็นอันตราย ช่องโหว่นี้คือ CVE-2026-25253 (CVSS 8.8) ซึ่งได้รับการแก้ไขแล้วในเวอร์ชัน 2026.1.29.

Severity: สูง (CVSS 8.8)

System Impact:

- OpenClaw (Clawdbot, Moltbot)

- อุปกรณ์ผู้ใช้ (แล็ปท็อป, โฮมแล็บ, VPS)

- แพลตฟอร์มการส่งข้อความ

- Control UI

- การเชื่อมต่อ WebSocket

- Gateway API

- Docker container

- เครื่องโฮสต์ (Host machine)

- เว็บเบราว์เซอร์ของผู้เสียหาย

Technical Attack Steps:

- ผู้โจมตีสร้างลิงก์หรือเว็บไซต์ที่เป็นอันตราย

- เหยื่อคลิกที่ลิงก์หรือเยี่ยมชมเว็บไซต์ที่เป็นอันตราย

- OpenClaw Control UI เชื่อถือ `gatewayUrl` จาก query string โดยไม่มีการตรวจสอบและเชื่อมต่ออัตโนมัติ ส่งโทเค็น gateway ที่เก็บไว้ใน WebSocket connect payload

- การกระทำนี้กระตุ้นการโจมตีแบบ cross-site WebSocket hijacking เนื่องจากเซิร์ฟเวอร์ของ OpenClaw ไม่ตรวจสอบส่วนหัว WebSocket origin ทำให้ยอมรับคำขอจากเว็บไซต์ใดก็ได้ ซึ่งเป็นการหลีกเลี่ยงข้อจำกัดเครือข่าย localhost

- หน้าเว็บที่เป็นอันตรายรัน JavaScript ฝั่งไคลเอนต์บนเบราว์เซอร์ของเหยื่อเพื่อดึงโทเค็นการยืนยันตัวตน

- JavaScript สร้างการเชื่อมต่อ WebSocket ไปยังเซิร์ฟเวอร์

- โทเค็นที่ถูกขโมยจะถูกใช้เพื่อข้ามการยืนยันตัวตนและเข้าสู่ระบบ OpenClaw ของเหยื่อ

- ผู้โจมตีใช้สิทธิ์ `operator.admin` และ `operator.approvals` เพื่อปิดการยืนยันผู้ใช้โดยตั้งค่า “exec.approvals.set” เป็น “off” ผ่าน API

- ผู้โจมตีหลบหนีออกจาก Docker container โดยตั้งค่า “tools.exec.host” เป็น “gateway” ทำให้เอเจนต์รันคำสั่งโดยตรงบนเครื่องโฮสต์

- สุดท้าย ผู้โจมตีรันคำสั่งตามอำเภอใจผ่านคำขอ `node.invoke` ซึ่งนำไปสู่การรันโค้ดจากระยะไกล (RCE) ในคลิกเดียว

Recommendations:

Short Term:

- อัปเดต OpenClaw เป็นเวอร์ชัน 2026.1.29 หรือใหม่กว่าทันที

Long Term:

- ตรวจสอบและยืนยันข้อมูลอินพุต (เช่น `gatewayUrl`) อย่างเข้มงวดในแอปพลิเคชันเว็บ

- ใช้การตรวจสอบส่วนหัว WebSocket origin อย่างเคร่งครัด

- ทบทวนและตรวจสอบสิทธิ์และขอบเขตของ API (เช่น `operator.admin`, `operator.approvals`) อย่างสม่ำเสมอ

- รักษานโยบายสิทธิ์ขั้นต่ำ (Principle of Least Privilege) สำหรับโทเค็นและการเข้าถึง API

- ปรับปรุงกลไกการแซนด์บ็อกซ์ (sandboxing) และการแยกส่วนสำหรับเอเจนต์ AI และเครื่องมือต่างๆ

- ให้ความรู้แก่ผู้ใช้เกี่ยวกับความเสี่ยงของการคลิกลิงก์ที่เป็นอันตราย (Phishing Awareness)

Source: https://thehackernews.com/2026/02/openclaw-bug-enables-one-click-remote.html

Share this content: