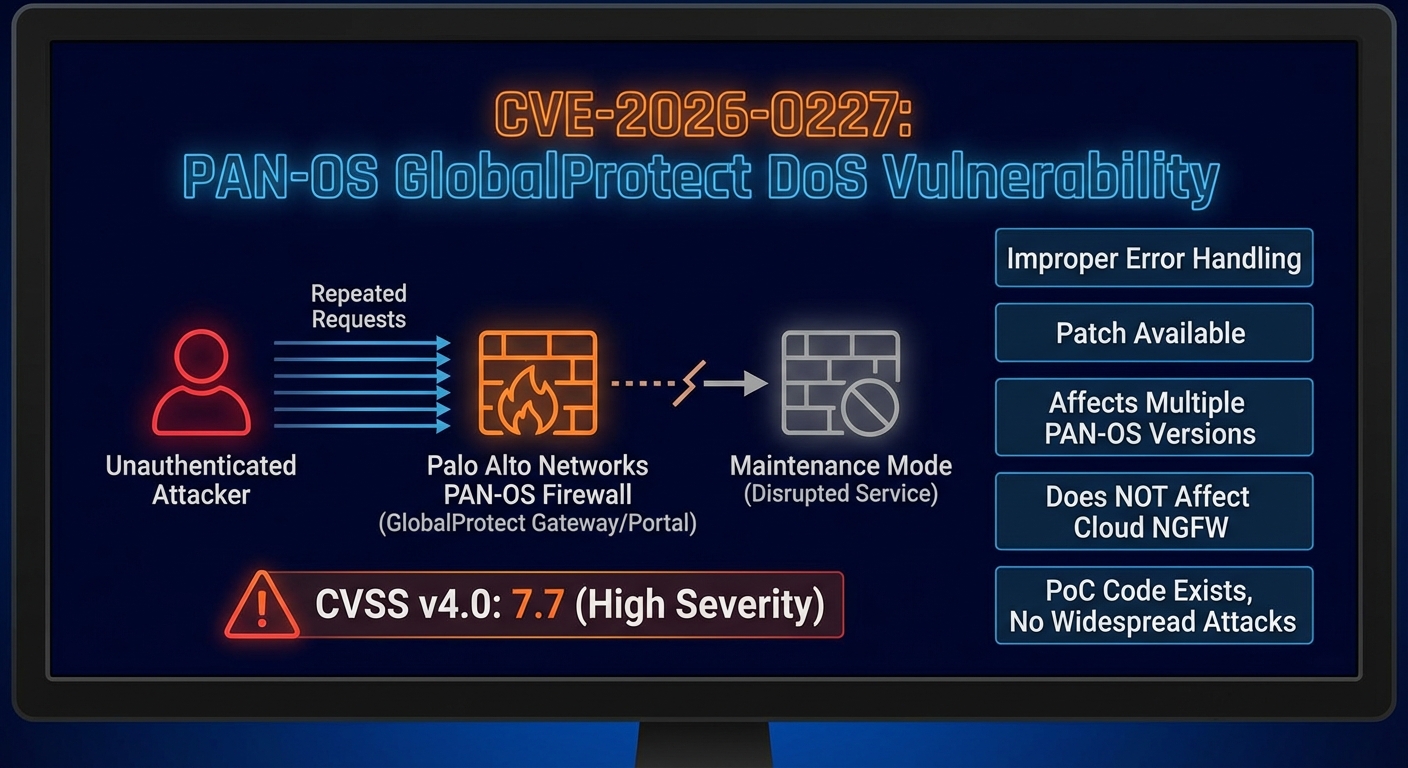

Palo Alto Networks ได้ออกแพตช์ช่องโหว่ Denial-of-Service (DoS) ร้ายแรงในซอฟต์แวร์ PAN-OS Firewall ของตน ซึ่งถูกติดตามเป็น CVE-2026-0227 ช่องโหว่นี้อนุญาตให้ผู้โจมตีที่ไม่ได้รับการรับรองสิทธิ์สามารถรบกวนการทำงานของ GlobalProtect gateways และ portals ได้ ช่องโหว่มีความรุนแรงระดับสูง (CVSS v4.0 base score 7.7) เกิดจากการตรวจสอบที่ไม่เหมาะสมต่อสภาวะผิดปกติ ซึ่งอาจทำให้ไฟร์วอลล์เข้าสู่โหมดการบำรุงรักษาหลังจากความพยายามโจมตีซ้ำๆ ช่องโหว่นี้ส่งผลกระทบต่อ PAN-OS หลายเวอร์ชัน แต่ไม่กระทบ Cloud NGFW แต่อย่างใด และมีโค้ด Proof-of-Concept (POC) อยู่ แต่ยังไม่พบการโจมตีที่เป็นอันตรายในวงกว้าง

Severity: สูง

System Impact:

- ซอฟต์แวร์ PAN-OS firewall

- GlobalProtect gateways

- GlobalProtect portals

- Prisma Access

- PAN-OS เวอร์ชัน 12.1 (< 12.1.3-h3, < 12.1.4)

- PAN-OS เวอร์ชัน 11.2 (< 11.2.4-h15, < 11.2.7-h8, < 11.2.10-h2)

- PAN-OS เวอร์ชัน 11.1 (< 11.1.4-h27, < 11.1.6-h23, < 11.1.10-h9, < 11.1.13)

- PAN-OS เวอร์ชัน 10.2 (< 10.2.7-h32, < 10.2.10-h30, < 10.2.13-h18, < 10.2.16-h6, < 10.2.18-h1)

- PAN-OS เวอร์ชัน 10.1 (< 10.1.14-h20)

- Prisma Access เวอร์ชัน 11.2 (< 11.2.7-h8*)

- Prisma Access เวอร์ชัน 10.2 (< 10.2.10-h29*)

Technical Attack Steps:

- ผู้โจมตีใช้ประโยชน์จากช่องโหว่ที่เกิดจากการตรวจสอบที่ไม่เหมาะสมสำหรับสภาวะที่ผิดปกติ (CWE-754)

- ความพยายามในการโจมตีซ้ำๆ ทำให้ไฟร์วอลล์เข้าสู่โหมดการบำรุงรักษา

- การโจมตีสามารถทำได้ผ่านเครือข่าย

- การโจมตีมีความซับซ้อนต่ำ ไม่ต้องการสิทธิ์พิเศษ และไม่ต้องมีการโต้ตอบจากผู้ใช้ ทำให้สามารถดำเนินการโดยอัตโนมัติได้

- ช่องโหว่นี้อยู่ในหมวดหมู่ CAPEC-210 (Abuse Existing Functionality)

- มีโค้ด Proof-of-Concept (POC) อยู่เพื่อสาธิตการใช้ช่องโหว่

- เป้าหมายของการโจมตีคือการก่อให้เกิด Denial of Service (DoS) ต่อ GlobalProtect gateways และ portals

Recommendations:

Short Term:

- อัปเกรดซอฟต์แวร์ PAN-OS ไปยังเวอร์ชันที่ได้รับการแก้ไขโดยทันที เช่น PAN-OS 12.1.3-h3, >= 12.1.4, >= 11.2.4-h15, >= 11.2.7-h8, >= 11.2.10-h2, >= 11.1.4-h27, >= 11.1.6-h23, >= 11.1.10-h9, >= 11.1.13, >= 10.2.7-h32, >= 10.2.10-h30, >= 10.2.13-h18, >= 10.2.16-h6, >= 10.2.18-h1, >= 10.1.14-h20 และ Prisma Access >= 11.2.7-h8*, >= 10.2.10-h29*

- ตรวจสอบการกำหนดค่า GlobalProtect gateway และ portal ขององค์กรผ่านพอร์ทัลสนับสนุนของ Palo Alto

- เฝ้าระวังการพยายามโจมตีแบบ DoS อย่างใกล้ชิด เนื่องจากมีโค้ด POC เปิดเผยอยู่แล้ว

Long Term:

- กำหนดนโยบายการจัดการแพตช์และการอัปเดตความปลอดภัยอย่างสม่ำเสมอและเป็นระบบ

- ประเมินความเสี่ยงและช่องโหว่ของระบบเป็นประจำ

- ใช้หลักการ Zero Trust สำหรับการเข้าถึงเครือข่าย โดยเฉพาะอย่างยิ่งสำหรับบริการที่เปิดเผยต่อสาธารณะ เช่น GlobalProtect

- ฝึกอบรมบุคลากรด้านความปลอดภัยเพื่อรับรู้และตอบสนองต่อการโจมตีประเภท DoS

Source: https://cybersecuritynews.com/palo-alto-networks-firewall-dos-vulnerability/

Share this content: