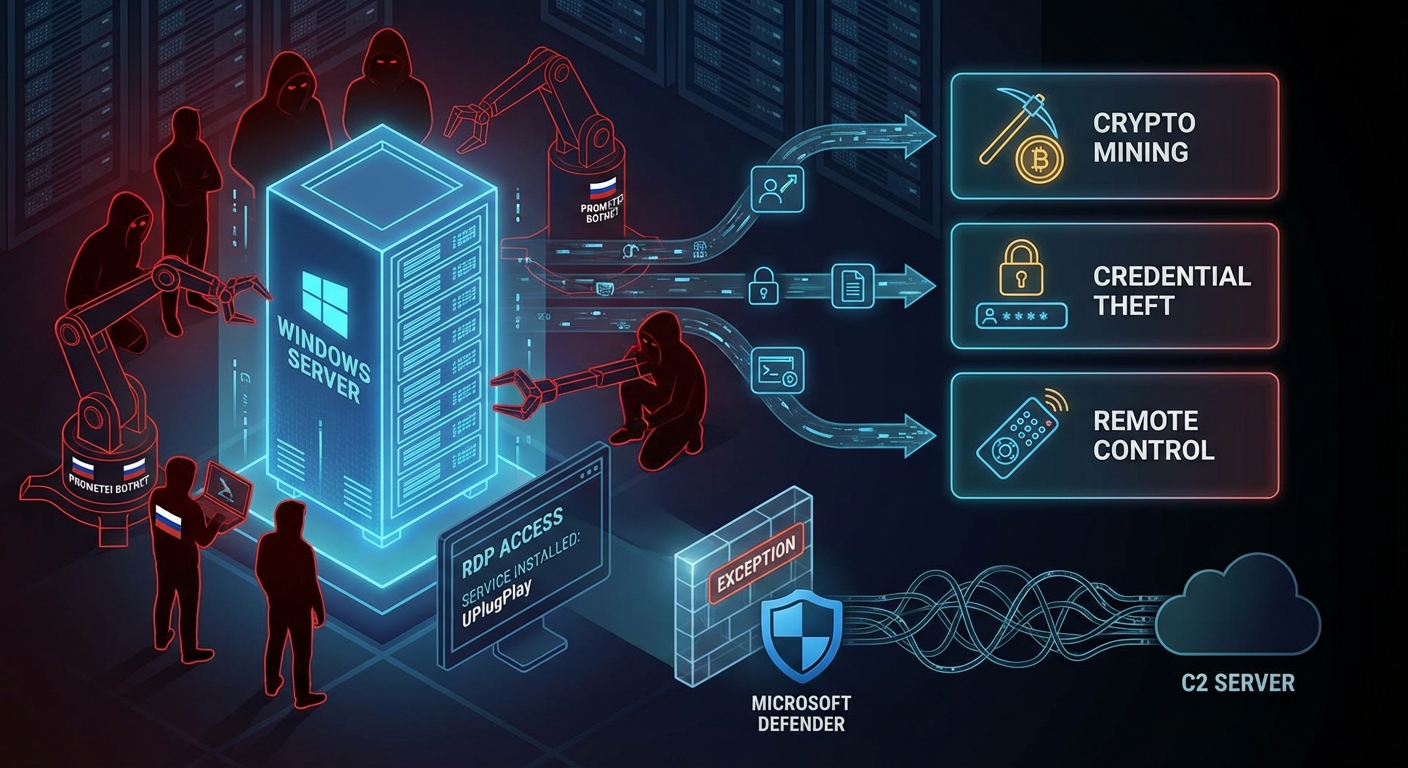

Prometei ซึ่งเป็นบอตเน็ตที่เชื่อมโยงกับรัสเซียและมีการเคลื่อนไหวมาตั้งแต่ปี 2016 กำลังมุ่งเป้าโจมตีระบบ Windows Server ด้วยการใช้มัลแวร์ที่มีฟังก์ชันหลากหลาย ซึ่งรวมถึงการขุดคริปโตเคอร์เรนซี การขโมยข้อมูลประจำตัว และความสามารถในการควบคุมจากระยะไกล เพื่อรักษาสิทธิ์การเข้าถึงระบบที่ถูกบุกรุกในระยะยาว การโจมตีเริ่มต้นด้วยการใช้ประโยชน์จากข้อมูลประจำตัวที่อ่อนแอหรือไม่เป็นค่าเริ่มต้นผ่าน Remote Desktop Protocol (RDP) เมื่อเข้าถึงระบบได้แล้ว จะมีการติดตั้งมัลแวร์เป็นบริการ Windows ที่ชื่อว่า “UPlugPlay” และสร้างข้อยกเว้นใน Windows Firewall และ Microsoft Defender เพื่อให้การทำงานและการสื่อสารกับเซิร์ฟเวอร์ Command-and-Control (C2) เป็นไปอย่างต่อเนื่อง มัลแวร์ใช้การเข้ารหัสหลายชั้นเพื่อหลีกเลี่ยงการตรวจจับและสามารถดาวน์โหลดโมดูลเพิ่มเติมเพื่อขยายความสามารถ เช่น การป้องกันการเข้าถึงจากผู้โจมตีรายอื่น การขโมยข้อมูลประจำตัว และการแพร่กระจายผ่าน SSH

Severity: สูง

System Impact:

- Windows Server systems

- Remote Desktop Protocol (RDP) services

- Windows Firewall

- Microsoft Defender

- เครือข่าย TOR (ใช้โดยบอตเน็ต)

Technical Attack Steps:

- การเข้าถึงเริ่มต้น: ใช้ประโยชน์จากข้อมูลประจำตัวที่อ่อนแอหรือไม่เป็นค่าเริ่มต้นผ่าน Remote Desktop Protocol (RDP)

- การติดตั้ง: ดำเนินการคำสั่งการติดตั้งสองขั้นตอนที่รวม Command Prompt และ PowerShell

- การปรับใช้: เขียนไฟล์คีย์ XOR (mshlpda32.dll) ไปยังไดเรกทอรี Windows และใช้เพื่อถอดรหัสและรัน Payload หลัก

- การสร้าง Persistence: ติดตั้งตัวเองเป็นบริการ Windows ชื่อ “UPlugPlay” และคัดลอกตัวเองไปที่ C:\Windows\sqhost.exe

- การหลีกเลี่ยงการตรวจจับ: สร้างข้อยกเว้นใน Windows Firewall และ Microsoft Defender

- การรวบรวมข้อมูล: รวบรวมข้อมูลระบบที่ครอบคลุม เช่น ชื่อคอมพิวเตอร์ ข้อมูลจำเพาะของฮาร์ดแวร์ ซอฟต์แวร์ป้องกันไวรัสที่ติดตั้ง และกระบวนการที่กำลังทำงานอยู่ โดยใช้เครื่องมือ Windows ที่ถูกต้องเช่น wmic.exe

- การสื่อสาร C2: สื่อสารกับเซิร์ฟเวอร์ Command-and-Control (C2) ผ่านทั้งเว็บปกติและเครือข่าย TOR โดยใช้การเข้ารหัส RC4, LZNT1 และ RSA-1024

- การขยายขีดความสามารถ: ดาวน์โหลดโมดูลเพิ่มเติม เช่น netdefender.exe (ตรวจสอบและบล็อกความพยายามเข้าสู่ระบบที่ล้มเหลวจากผู้โจมตีรายอื่น), Mimikatz variants (สำหรับขโมยข้อมูลประจำตัว), rdpcIip.exe (สำหรับการเคลื่อนย้ายด้านข้างโดยใช้รหัสผ่านเริ่มต้น) และ windrlver.exe (สำหรับการแพร่กระจายโดยใช้ SSH)

- การเพิ่มความไม่ระบุตัวตน: มีโมดูล TOR proxy (msdtc.exe และ smcard.exe) เพื่อกำหนดเส้นทางการรับส่งข้อมูลแบบไม่ระบุตัวตน

Recommendations:

Short Term:

- ใช้รหัสผ่านที่รัดกุมและซับซ้อนสำหรับทุกระบบ โดยเฉพาะบริการ RDP

- บังคับใช้การตรวจสอบสิทธิ์แบบหลายปัจจัย (MFA) สำหรับการเข้าถึงระยะไกลทั้งหมด

- กำหนดกลไกการล็อกบัญชีเพื่อป้องกันการพยายามเข้าสู่ระบบที่ผิดพลาดหลายครั้ง

- ตรวจสอบบริการ RDP อย่างต่อเนื่องเพื่อหากิจกรรมที่น่าสงสัย หรือการเข้าถึงที่ไม่ได้รับอนุญาต

Long Term:

- ใช้โซลูชัน Endpoint Detection and Response (EDR) เพื่อตรวจจับและตอบสนองต่อกระบวนการโจมตีที่ซับซ้อนและการแก้ไข Registry ที่เป็นลักษณะของการติดเชื้อ Prometei

- ตรวจสอบเครือข่ายเพื่อหาการเชื่อมต่อขาออกที่ผิดปกติไปยังโครงสร้างพื้นฐาน C2 ที่ทราบ และโหนดขาออกของ TOR

- อัปเดตระบบปฏิบัติการ ซอฟต์แวร์ และแพตช์ความปลอดภัยอย่างสม่ำเสมอเพื่ออุดช่องโหว่ที่อาจถูกโจมตี

Source: https://cybersecuritynews.com/prometei-botnet-attacking-windows-server/

Share this content: