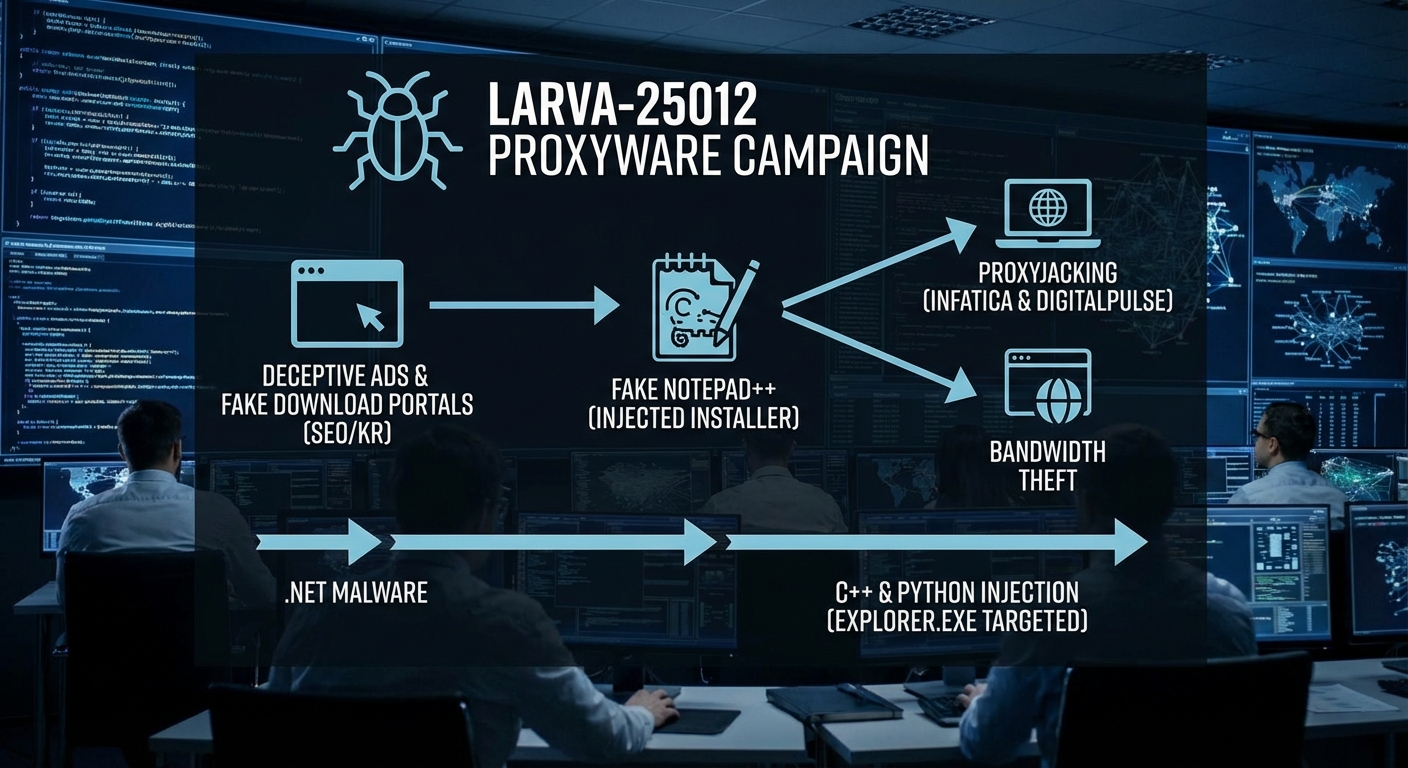

แคมเปญมัลแวร์ที่ซับซ้อนภายใต้การดำเนินการของกลุ่ม Larva-25012 ได้แพร่กระจาย Proxyware โดยปลอมตัวเป็นโปรแกรม Notepad++ ที่ถูกกฎหมาย มัลแวร์นี้แพร่กระจายผ่านหน้าโฆษณาหลอกลวงและพอร์ทัลดาวน์โหลดปลอมที่มุ่งเป้าไปที่ผู้ใช้ที่กำลังมองหาซอฟต์แวร์ที่ละเมิดลิขสิทธิ์ โดยเฉพาะอย่างยิ่งในเกาหลีใต้ เมื่อติดตั้งแล้ว มัลแวร์จะเข้ายึดแบนด์วิดท์อินเทอร์เน็ตของเหยื่ออย่างเงียบๆ (Proxyjacking) โดยใช้โปรแกรมเช่น Infatica และ DigitalPulse ซึ่งช่วยให้ผู้โจมตีสร้างรายได้จากการใช้ทรัพยากรเครือข่ายที่ถูกบุกรุก ผู้โจมตีได้พัฒนากลยุทธ์จากการใช้มัลแวร์ .NET ไปสู่ C++ และ Python รวมถึงใช้เทคนิคการฉีดโค้ดขั้นสูงที่กำหนดเป้าหมายไปยังกระบวนการ Windows Explorer เพื่อหลีกเลี่ยงการตรวจจับ

Severity: สูง

System Impact:

- ระบบปฏิบัติการ Windows (โดยเฉพาะกระบวนการ Windows Explorer, AggregatorHost.exe)

- แบนด์วิดท์อินเทอร์เน็ตของเหยื่อถูกนำไปใช้ประโยชน์ (Proxyjacking)

- นโยบายของ Windows Defender ถูกปรับเปลี่ยนเพื่อหลีกเลี่ยงการตรวจจับ

Technical Attack Steps:

- 1. **การเข้าถึงเบื้องต้น**: ผู้ใช้ดาวน์โหลดไฟล์ที่ดูเหมือนจะเป็นโปรแกรมติดตั้ง Notepad++ จากเว็บไซต์หลอกลวงหรือพื้นที่เก็บข้อมูล GitHub ที่โปรโมตซอฟต์แวร์ละเมิดลิขสิทธิ์

- 2. **การทำงาน (MSI variant)**: โปรแกรมติดตั้ง MSI จะติดตั้ง DLL ที่เป็นอันตรายซึ่งเขียนด้วย C++ DLL นี้จะสร้างความคงทนโดยการลงทะเบียน ‘Notepad Update Scheduler’ ใน Windows Task Scheduler ซึ่งจะถูกเรียกใช้ผ่าน Rundll32.exe

- 3. **การทำงาน (ZIP variant)**: ไฟล์ ZIP มีทั้ง Setup.exe และ TextShaping.dll ที่เป็นอันตราย เมื่อรันโปรแกรมติดตั้ง TextShaping.dll จะถูกเรียกใช้ผ่านเทคนิค DLL side-loading

- 4. **การฉีดโค้ดและการส่งเพย์โหลด (MSI)**: DLL ที่เขียนด้วย C++ จะฉีด shellcode เข้าไปใน AggregatorHost.exe ซึ่งจากนั้นจะรันสคริปต์ PowerShell สคริปต์นี้จะติดตั้ง NodeJS และสร้างไฟล์มัลแวร์ DPLoader ที่เป็น JavaScript ซึ่งถูกอำพราง

- 5. **การฉีดโค้ดและการส่งเพย์โหลด (ZIP)**: TextShaping.dll จะถอดรหัสและติดตั้ง dropper ในหน่วยความจำ dropper นี้จะติดตั้ง Python (จากแหล่งอย่างเป็นทางการ) สร้าง DPLoader ที่เขียนด้วย Python และลงทะเบียน VBS launcher ใน Task Scheduler เพื่อให้ทำงานได้อย่างต่อเนื่อง

- 6. **การหลีกเลี่ยง**: มัลแวร์จะปรับเปลี่ยนนโยบายของ Windows Defender เพื่อเพิ่มเส้นทางยกเว้น ปิดการแจ้งเตือนด้านความปลอดภัย และป้องกันการส่งตัวอย่างมัลแวร์

- 7. **การติดตั้งเพย์โหลดสุดท้าย**: DPLoader (ที่เป็น JavaScript หรือ Python) จะฉีดเพย์โหลด proxyware สุดท้าย (เช่น DigitalPulse ซึ่งเป็นโปรแกรมที่เขียนด้วย Go และถูกอำพราง) เข้าไปใน explorer.exe เพื่อเข้ายึดแบนด์วิดท์อินเทอร์เน็ต

Recommendations:

Short Term:

- ดาวน์โหลดซอฟต์แวร์จากแหล่งที่มาอย่างเป็นทางการและน่าเชื่อถือเท่านั้น หลีกเลี่ยงเว็บไซต์ดาวน์โหลดที่ไม่เป็นทางการหรือซอฟต์แวร์ที่ไม่มีลิขสิทธิ์

- อัปเดตโปรแกรมป้องกันไวรัส (Antivirus) และ Endpoint Detection and Response (EDR) อย่างสม่ำเสมอ เพื่อให้สามารถตรวจจับภัยคุกคามล่าสุดได้

- ตรวจสอบกิจกรรมเครือข่ายอย่างใกล้ชิด หากพบการใช้งานแบนด์วิดท์ที่สูงผิดปกติโดยไม่ทราบสาเหตุ ควรตรวจสอบระบบทันที

- พิจารณาบล็อก URL หรือ IP Address ที่เกี่ยวข้องกับ Infatica และ DigitalPulse บน Firewall หรือเราเตอร์ของคุณ

Long Term:

- ให้ความรู้แก่พนักงานหรือผู้ใช้เกี่ยวกับความเสี่ยงของการดาวน์โหลดซอฟต์แวร์จากแหล่งที่ไม่น่าเชื่อถือและเทคนิคฟิชชิ่งต่างๆ

- นำหลักการ Least Privilege มาใช้กับบัญชีผู้ใช้และแอปพลิเคชัน เพื่อจำกัดสิทธิ์ในการเข้าถึงและลดความเสียหายในกรณีที่ระบบถูกบุกรุก

- ติดตั้งและกำหนดค่า Windows Defender หรือโซลูชันความปลอดภัยอื่นๆ ให้มีประสิทธิภาพสูงสุด และป้องกันการเปลี่ยนแปลงนโยบายที่ไม่ได้รับอนุญาต

- ใช้มาตรการรักษาความปลอดภัยแบบหลายชั้น (Defense-in-Depth) เช่น Firewall, ระบบป้องกันและตรวจจับการบุกรุก (IDS/IPS) และการตรวจสอบบันทึกเหตุการณ์ (Log Monitoring)

- หมั่นอัปเดตระบบปฏิบัติการ ซอฟต์แวร์ และแอปพลิเคชันทั้งหมดให้เป็นเวอร์ชันล่าสุดเสมอ เพื่อปิดช่องโหว่ด้านความปลอดภัย

Source: https://cybersecuritynews.com/proxyware-malware-disguised-as-notepad-tool/

Share this content: