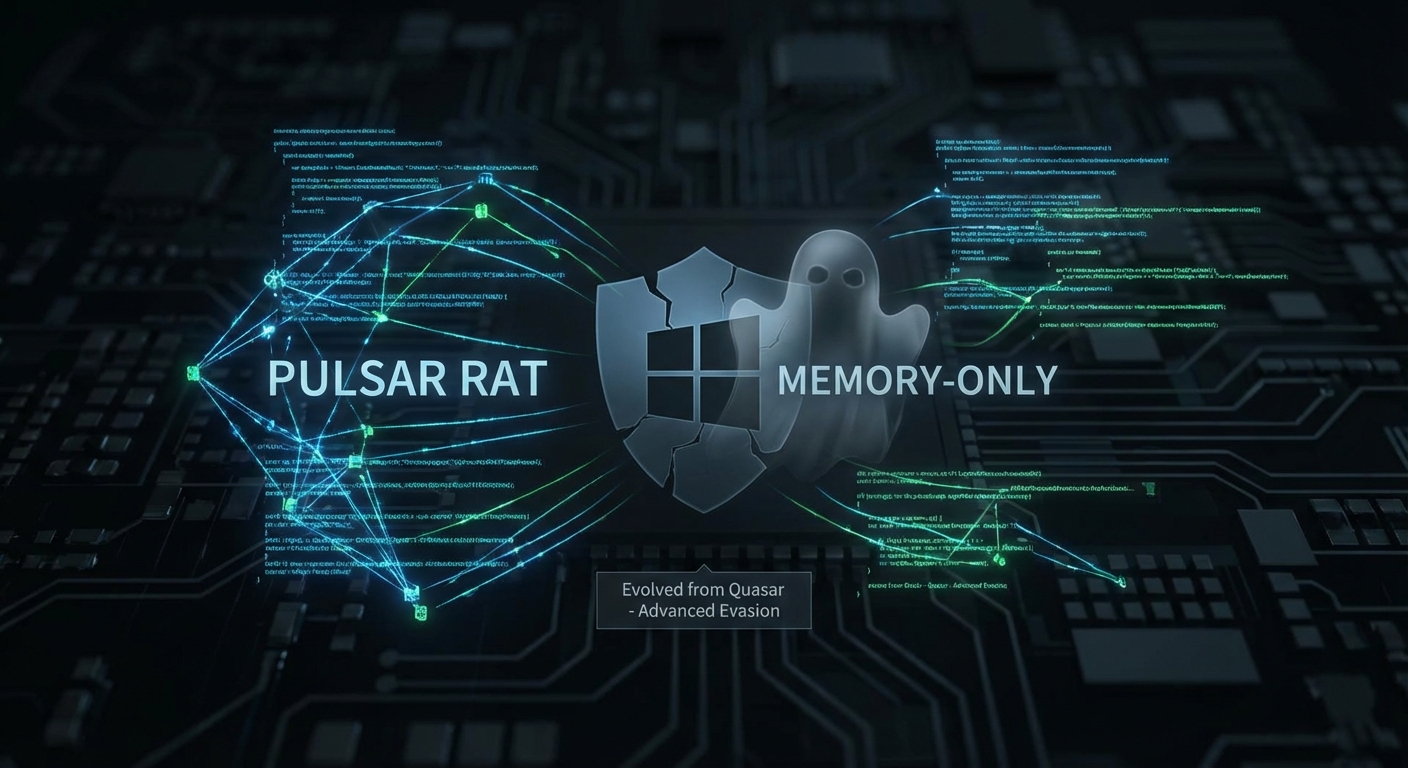

Pulsar RAT ซึ่งเป็นสายพันธุ์ที่พัฒนามาจาก Quasar RAT แบบโอเพนซอร์ส ได้เพิ่มประสิทธิภาพที่เป็นอันตรายที่ช่วยให้ผู้โจมตีสามารถเข้าถึงระบบ Windows จากระยะไกลได้โดยไม่ถูกตรวจจับ ผ่านเทคนิคการหลบเลี่ยงขั้นสูง เครื่องมือบริหารจัดการระยะไกลที่เน้น Windows นี้มีการทำงานแบบโมดูลาร์ที่รวมการทำงานในหน่วยความจำเท่านั้น (memory-only execution) และความสามารถในการประมวลผลเครือข่ายเสมือนแบบซ่อน (HVNC) เพื่อหลีกเลี่ยงวิธีการตรวจจับแบบดั้งเดิม ทำให้การตรวจจับยากขึ้นมาก และสร้างความท้าทายอย่างมากต่อมาตรการรักษาความปลอดภัยทางไซเบอร์แบบเดิม

Severity: วิกฤต

System Impact:

- ระบบปฏิบัติการ Windows

- ผู้ใช้งานและองค์กรบน Windows ที่ไม่มีโซลูชัน Endpoint Detection and Response (EDR) ขั้นสูง

- นักพัฒนา (ผ่านกลไก Supply Chain)

Technical Attack Steps:

- การประนีประนอมเริ่มต้น: ใช้แคมเปญ npm package ที่เป็นอันตราย (เช่น ไลบรารี ‘soldiers’ และ ‘@mediawave/lib’) เพื่อส่ง payload ไปยังนักพัฒนา

- การเรียกใช้งาน Payload ที่ถูกเข้ารหัส: สคริปต์หลังการติดตั้งจะรัน payload ที่ถูกเข้ารหัสอย่างสูงผ่านเทคนิคต่างๆ เช่น Unicode variable encoding, hexadecimal conversion, Base64 encoding และ steganography ที่ฝังอยู่ในรูปภาพ PNG

- การบายพาส UAC: ไฟล์ BAT ที่เป็นอันตรายจะล้างค่ารีจิสทรี DelegateExecute และฉีดคำสั่งเข้าไปในคีย์รีจิสทรี ms-settings

- การยกระดับสิทธิ์: เปิดใช้งาน computerdefaults.exe ด้วยสิทธิ์ที่สูงขึ้น

- การคงอยู่: สร้าง Scheduled Tasks ที่กำหนดให้ทำงานเมื่อผู้ใช้เข้าสู่ระบบทุกครั้งเพื่อรักษาการเข้าถึง

- การหลบเลี่ยงการวิเคราะห์: มีการตรวจสอบการจำลองเสมือน (anti-virtualization) ที่ตรวจสอบดิสก์สำหรับตัวบ่งชี้ของเครื่องเสมือน (เช่น ‘QEMU HARDDISK’) และการป้องกันการดีบัก (anti-debugging)

- การทำงานในหน่วยความจำเท่านั้น: โหลด Payload โดยตรงไปยังหน่วยความจำผ่าน .NET reflection โดยไม่มีการเขียนไฟล์ลงดิสก์ ทำให้เกิดเวกเตอร์การโจมตีแบบ Fileless

- การฉีดโค้ด: สามารถฉีดโค้ดเข้าไปในกระบวนการที่ถูกต้องตามกฎหมาย เพื่อหลีกเลี่ยงการตรวจจับตามชื่อกระบวนการ

- การสื่อสาร C2: ดึงข้อมูลการกำหนดค่า Command-and-Control (C2) จากเว็บไซต์ Pastebin สาธารณะ และถอดรหัส Payload โดยใช้คีย์เข้ารหัสที่ฝังไว้เพื่อรับที่อยู่เซิร์ฟเวอร์ C2

- การขโมยข้อมูล: ดำเนินการ Keylogging, Clipboard Hijacking (เปลี่ยนที่อยู่กระเป๋าเงินดิจิทัล), Credential Theft (ผ่านโมดูล Kematian Grabber), การจัดการไฟล์ และการขโมยข้อมูล

Recommendations:

Short Term:

- ใช้แพลตฟอร์ม Threat Intelligence เพื่อค้นหาตัวบ่งชี้การโจมตี (IOCs)

- ทำการวิเคราะห์ Sandbox สำหรับไฟล์ที่น่าสงสัย

- เชื่อมโยงข้อมูลโครงสร้างพื้นฐานเครือข่ายกับข้อมูลภัยคุกคาม

- สอบถามแพลตฟอร์ม Threat Intelligence โดยใช้ที่อยู่ IP ปลายทาง โครงสร้างพื้นฐาน C2 และ Signature พฤติกรรมที่เกี่ยวข้องกับการทำงานในหน่วยความจำเท่านั้นและการดำเนินการ HVNC

Long Term:

- ใช้การควบคุมการป้องกันแบบหลายชั้น (Layered Defense Controls)

- ติดตั้งและอัปเดตแพลตฟอร์ม Endpoint Detection and Response (EDR) ขั้นสูง

- ใช้การแบ่งส่วนเครือข่าย (Network Segmentation)

- จัดการฝึกอบรมสร้างความตระหนักด้านความปลอดภัยให้กับผู้ใช้งานอย่างสม่ำเสมอ

Source: https://cybersecuritynews.com/pulsar-rat-gain-remote-access/

Share this content: