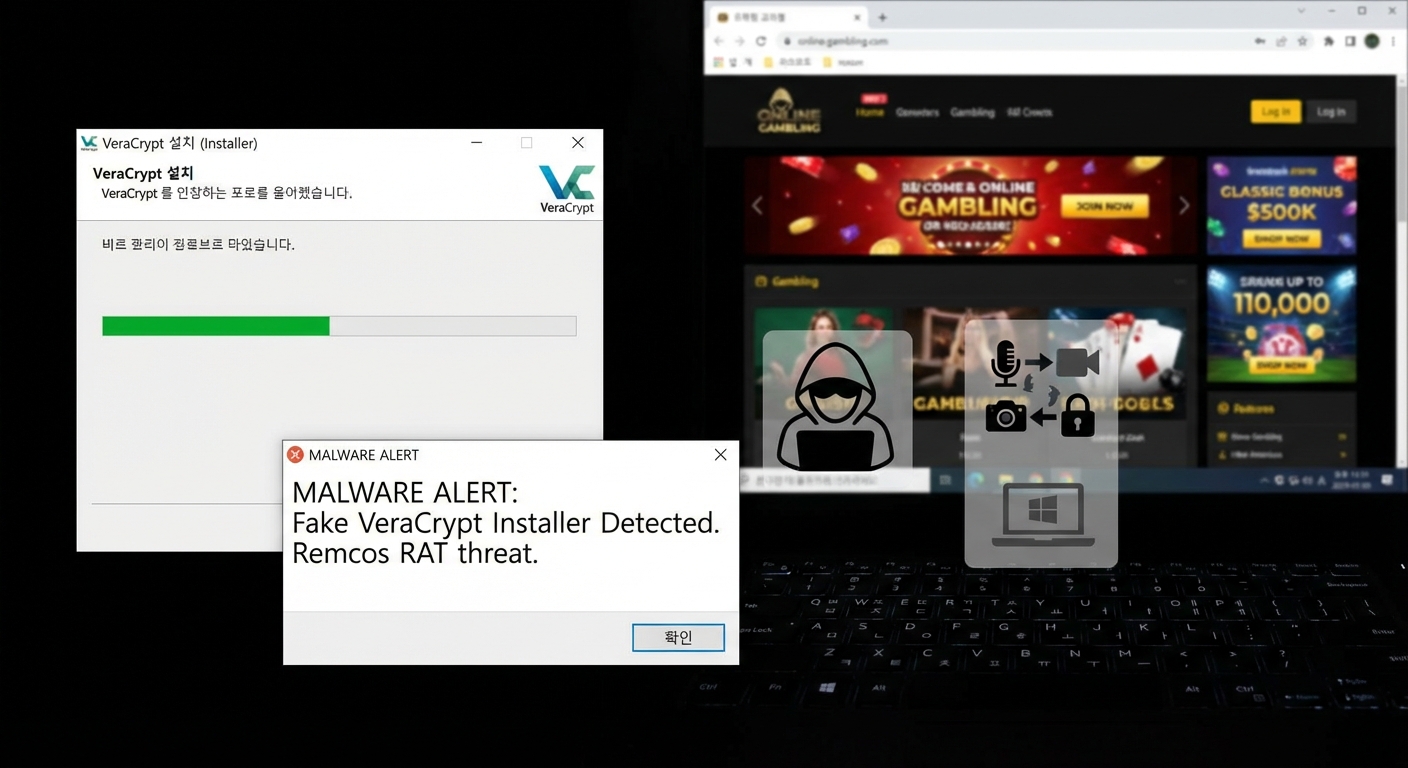

พบแคมเปญมัลแวร์ที่มุ่งเป้าไปที่ผู้ใช้ชาวเกาหลีใต้ โดยกระจาย Remcos RAT (Remote Access Trojan) ผ่านโปรแกรมติดตั้งปลอมที่แสร้งทำเป็นซอฟต์แวร์เข้ารหัส VeraCrypt ที่ถูกต้อง แคมเปญนี้พุ่งเป้าไปที่บุคคลที่เกี่ยวข้องกับแพลตฟอร์มการพนันออนไลน์ผิดกฎหมายเป็นหลัก แต่ผู้เชี่ยวชาญด้านความปลอดภัยเตือนว่าผู้ใช้งานทั่วไปที่ดาวน์โหลดเครื่องมือเข้ารหัสก็อาจตกเป็นเหยื่อได้เช่นกัน Remcos RAT มีความสามารถในการขโมยข้อมูลที่ครอบคลุม รวมถึงการบันทึกการกดแป้นพิมพ์ การจับภาพหน้าจอ การควบคุมเว็บแคมและไมโครโฟน และการดึงข้อมูลประจำตัวจากเว็บเบราว์เซอร์

Severity: สูง

System Impact:

- ผู้ใช้ในเกาหลีใต้

- บุคคลที่เกี่ยวข้องกับแพลตฟอร์มการพนันออนไลน์ผิดกฎหมาย

- ผู้ใช้งานทั่วไปที่ดาวน์โหลดซอฟต์แวร์เข้ารหัส

- ระบบปฏิบัติการ Windows (ผ่านไฟล์ .exe, PowerShell scripts)

- เว็บเบราว์เซอร์ (สำหรับการขโมยข้อมูลประจำตัว)

Technical Attack Steps:

- การโจมตีเริ่มต้นด้วยโปรแกรมติดตั้งปลอมที่แสร้งทำเป็นโปรแกรมตรวจสอบฐานข้อมูลบัญชีการพนัน หรือโปรแกรมติดตั้ง VeraCrypt

- ไฟล์อันตราย (เช่น “*****usercon.exe” และ “blackusernon.exe”) ถูกกระจายผ่านเว็บเบราว์เซอร์และแพลตฟอร์มส่งข้อความ (เช่น Telegram)

- เมื่อรันโปรแกรมติดตั้งปลอม จะมีการเรียกใช้สคริปต์ VBS ที่ซ่อนอยู่ในส่วนทรัพยากร และเขียนไปยังไดเรกทอรีชั่วคราวด้วยชื่อไฟล์สุ่ม ก่อนที่จะเปิดใช้งาน

- มัลแวร์ดำเนินการผ่านห้าขั้นตอนของสคริปต์ VBS และ PowerShell ที่ถูกทำให้สับสน (obfuscated) เพื่อหลบเลี่ยงการตรวจจับ โดยมีการแทรกข้อมูลหลอกและไฟล์ปลอมที่แสร้งทำเป็นรูปภาพ JPG ซึ่งฝังเพย์โหลดที่เป็น Base64-encoded

- ขั้นสุดท้ายคือ .NET-based injector ซึ่งสื่อสารกับผู้โจมตีผ่าน Discord webhooks เพื่อดาวน์โหลดเพย์โหลด Remcos RAT ตัวสุดท้าย

- เพย์โหลดจะถูกถอดรหัสและฉีดเข้าไปในกระบวนการ AddInProcess32.exe เพื่อสร้างความคงทนบนระบบที่ถูกบุกรุก

- Remcos RAT จะดำเนินการขโมยข้อมูล เช่น การบันทึกการกดแป้นพิมพ์, การจับภาพหน้าจอ, การควบคุมเว็บแคมและไมโครโฟน, และการดึงข้อมูลประจำตัวจากเว็บเบราว์เซอร์

Recommendations:

Short Term:

- ตรวจสอบแหล่งที่มาของซอฟต์แวร์: ดาวน์โหลดซอฟต์แวร์ใดๆ รวมถึง VeraCrypt จากเว็บไซต์ทางการหรือแหล่งที่เชื่อถือได้เท่านั้น

- ระมัดระวังไฟล์ที่น่าสงสัย: หลีกเลี่ยงการเปิดหรือดาวน์โหลดไฟล์แนบจากแหล่งที่ไม่รู้จักหรือลิงก์ที่น่าสงสัย โดยเฉพาะที่ส่งมาทางแพลตฟอร์มส่งข้อความ

- ใช้โปรแกรมป้องกันไวรัส/EDR: ตรวจสอบให้แน่ใจว่าโปรแกรมป้องกันไวรัส หรือโซลูชัน Endpoint Detection and Response (EDR) อัปเดตและทำงานอยู่เสมอ

- อัปเดตระบบและโปรแกรม: หมั่นอัปเดตระบบปฏิบัติการและซอฟต์แวร์ทั้งหมดให้เป็นเวอร์ชันล่าสุดเพื่อแก้ไขช่องโหว่ด้านความปลอดภัย

Long Term:

- ใช้การยืนยันตัวตนแบบหลายปัจจัย (MFA): เปิดใช้งาน MFA สำหรับทุกบัญชีเพื่อเพิ่มชั้นความปลอดภัย

- ให้ความรู้ผู้ใช้งาน: ให้ความรู้แก่พนักงานหรือผู้ใช้งานเกี่ยวกับภัยคุกคามทางไซเบอร์ เช่น ฟิชชิ่ง (Phishing) และวิศวกรรมสังคม (Social Engineering)

- สำรองข้อมูล: สร้างและรักษานโยบายการสำรองข้อมูลเป็นประจำ เพื่อให้สามารถกู้คืนข้อมูลได้หากเกิดเหตุการณ์ไม่พึงประสงค์

- การตรวจสอบเครือข่าย: ติดตามการรับส่งข้อมูลเครือข่ายเพื่อตรวจจับกิจกรรมที่ผิดปกติ โดยเฉพาะการสื่อสารที่ไม่ได้รับอนุญาตกับเซิร์ฟเวอร์ควบคุม (C2)

- การทำ Whitelisting แอปพลิเคชัน: พิจารณาใช้ Application Whitelisting เพื่ออนุญาตให้เฉพาะโปรแกรมที่เชื่อถือได้เท่านั้นที่สามารถทำงานบนระบบได้

- แผนรับมือเหตุการณ์: พัฒนาและฝึกฝนแผนรับมือเหตุการณ์ด้านความปลอดภัยทางไซเบอร์ เพื่อให้สามารถตอบสนองต่อการโจมตีได้อย่างรวดเร็วและมีประสิทธิภาพ

Source: https://cybersecuritynews.com/remcos-rat-masquerade-as-veracrypt-installers/

Share this content: