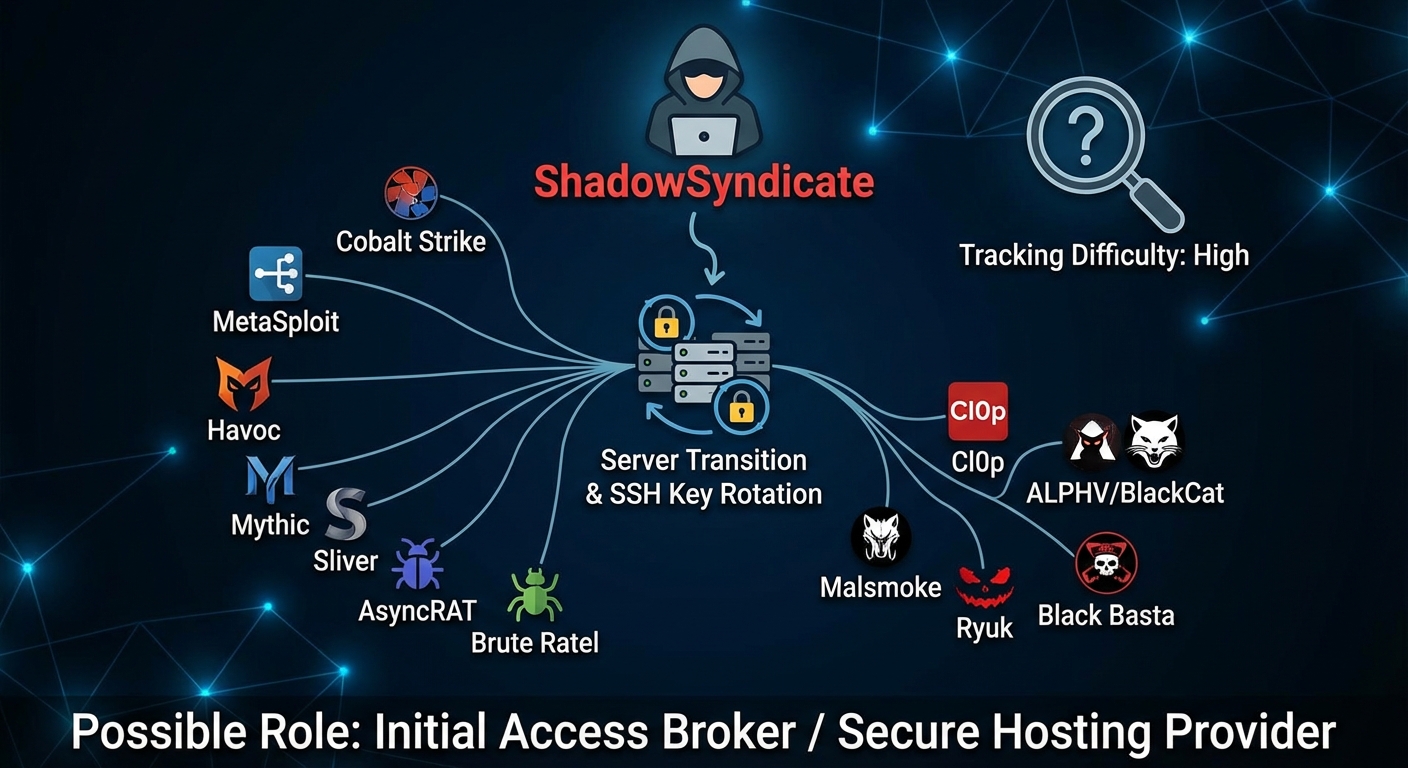

ShadowSyndicate กลุ่มกิจกรรมมุ่งร้ายที่ถูกระบุครั้งแรกในปี 2022 ได้พัฒนาเทคนิคการจัดการโครงสร้างพื้นฐานโดยใช้การเปลี่ยนเซิร์ฟเวอร์ (server transition) ซึ่งช่วยให้ผู้คุกคามสามารถหมุนเวียน SSH keys ในหลายเซิร์ฟเวอร์ได้ วิธีการใหม่นี้ทำให้ทีมรักษาความปลอดภัยติดตามการปฏิบัติงานของกลุ่มได้ยากขึ้น ซึ่งแตกต่างจากวิธีการเดิมที่ใช้ SSH fingerprint เดียว นอกจากนี้ โครงสร้างพื้นฐานที่ถูกค้นพบใหม่ยังเชื่อมโยงกับการใช้งานเฟรมเวิร์กการโจมตีหลายอย่าง เช่น Cobalt Strike, MetaSploit, Havoc, Mythic, Sliver, AsyncRAT, MeshAgent และ Brute Ratel และมีความเชื่อมโยงกับกลุ่มแรนซัมแวร์อื่น ๆ เช่น Cl0p, ALPHV/BlackCat, Black Basta, Ryuk และ Malsmoke ซึ่งบ่งชี้ว่า ShadowSyndicate อาจทำหน้าที่เป็นผู้จัดหาช่องทางเข้าถึงเบื้องต้น (Initial Access Broker) หรือให้บริการโฮสติ้งที่ปลอดภัยแก่กลุ่มอาชญากรไซเบอร์

Severity: สูง

System Impact:

- เครือข่ายองค์กร (Compromised networks)

- เซิร์ฟเวอร์ (Servers) ที่ทำหน้าที่เป็น Command-and-Control (C2)

- แพลตฟอร์มการโจมตี (Attack frameworks) เช่น Cobalt Strike, MetaSploit, Havoc, Mythic, Sliver, AsyncRAT, MeshAgent, Brute Ratel

- ระบบที่ใช้การรับรองความถูกต้องด้วย SSH keys

- แพลตฟอร์มการโฮสติ้ง (Hosting providers)

Technical Attack Steps:

- เริ่มแรก ShadowSyndicate ใช้ SSH fingerprint เดียวกัน (เช่น 1ca4cbac895fc3bd12417b77fc6ed31d) กับเซิร์ฟเวอร์มุ่งร้ายหลายตัว ทำให้ง่ายต่อการติดตาม

- ปรับเปลี่ยนกลยุทธ์โดยใช้เทคนิค ‘server transition’ ซึ่งเกี่ยวข้องกับการหมุนเวียน SSH keys ในหลายเซิร์ฟเวอร์เพื่อทำให้การติดตามโครงสร้างพื้นฐานยากขึ้น

- นักวิจัยพบ SSH fingerprints เพิ่มเติม (ddd9ca54c1309cde578062cba965571e และ 55c658703c07d6344e325ea26cf96c3b) ที่แสดงรูปแบบพฤติกรรมคล้ายกัน เนื่องจากข้อผิดพลาดด้านความปลอดภัยในการปฏิบัติงาน (operational security mistakes)

- โครงสร้างพื้นฐานที่ถูกค้นพบทำหน้าที่เป็นศูนย์กลาง Command-and-Control (C2) สำหรับเฟรมเวิร์กการโจมตีต่างๆ

- กลุ่มผู้คุกคามยังคงใช้และติดตั้งชุดเครื่องมือที่คุ้นเคย เช่น Cobalt Strike, MetaSploit, Havoc, Mythic, Sliver, AsyncRAT, MeshAgent, และ Brute Ratel เพื่อรักษาการเข้าถึงและติดตั้งแรนซัมแวร์

- มีการเชื่อมโยง IP address ที่เกี่ยวข้องกับกลุ่มแรนซัมแวร์หลายกลุ่ม (Cl0p, ALPHV/BlackCat, Black Basta, Ryuk, Malsmoke) บ่งชี้บทบาทของ ShadowSyndicate ในการจัดหาช่องทางเข้าถึงหรือบริการโฮสติ้ง

- กลุ่มนี้แสดงความชอบที่สอดคล้องกันสำหรับผู้ให้บริการโฮสติ้งบางรายและ Autonomous System Numbers (ASNs) ที่เฉพาะเจาะจง

Recommendations:

Short Term:

- นำ Indicators of Compromise (IoCs) ไปใช้ในแพลตฟอร์มการตรวจจับภัยคุกคาม

- เฝ้าระวังกิจกรรมที่เกี่ยวข้องกับ IP address ภายใน Autonomous System Numbers (ASNs) ที่ถูกใช้งานบ่อย

- ตรวจสอบความล้มเหลวของการยืนยันตัวตนแบบ Multifactor Authentication (MFA) ที่เกิดขึ้นซ้ำๆ

- เฝ้าระวังปริมาณการพยายามเข้าสู่ระบบที่สูงผิดปกติ

- ตรวจสอบการพยายามยืนยันตัวตนอย่างรวดเร็วด้วยข้อมูลรับรองที่ถูกต้อง

- ตรวจสอบตำแหน่งต้นทางของการเข้าสู่ระบบที่ผิดปกติ

- ตรวจสอบความไม่ตรงกันระหว่างการพยายามเข้าสู่ระบบและตำแหน่งอุปกรณ์ที่ได้รับการแจ้งเตือนการยืนยันตัวตน

Long Term:

Source: https://cybersecuritynews.com/shadowsyndicate-using-server-transition/

Share this content: