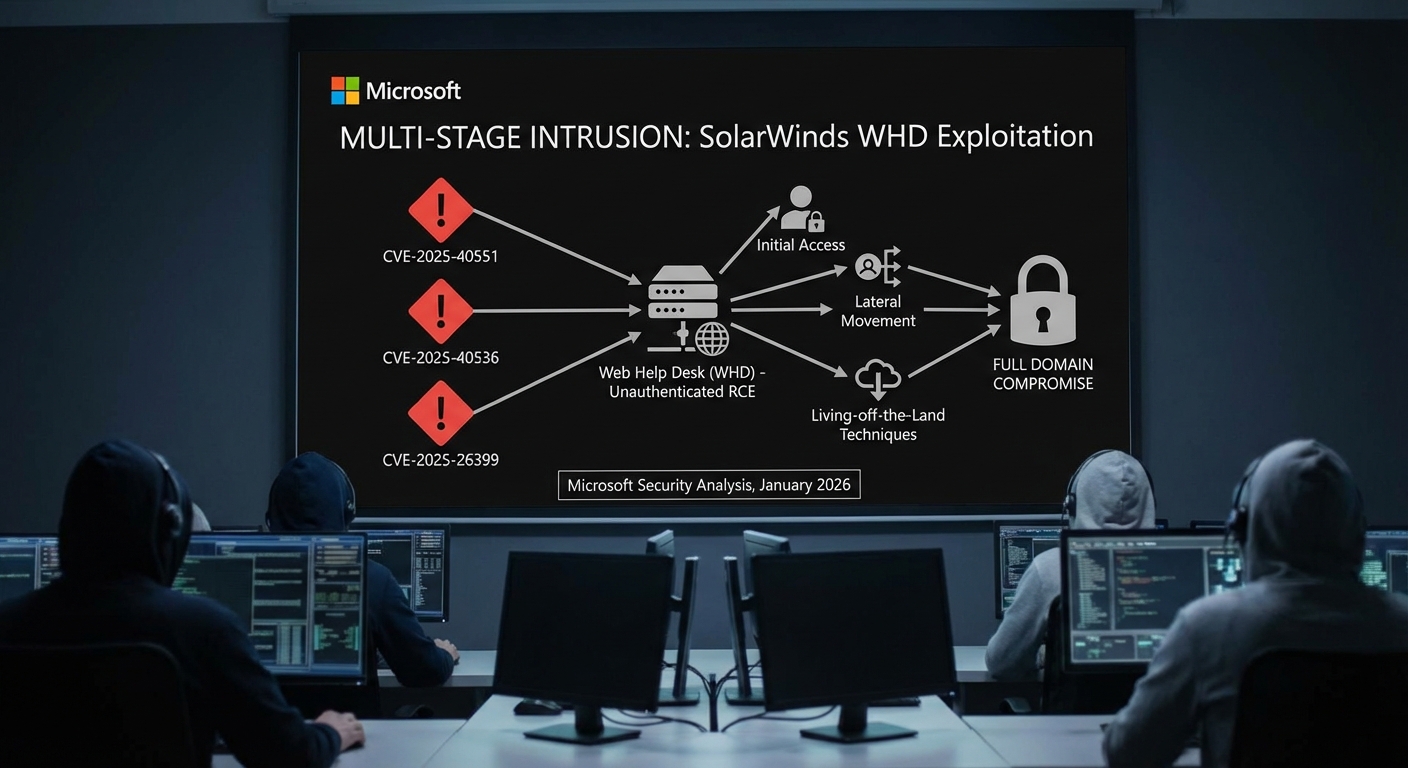

Microsoft ตรวจพบการบุกรุกแบบหลายขั้นตอนที่ผู้โจมตีใช้ช่องโหว่ใน SolarWinds Web Help Desk (WHD) ที่เปิดเผยสู่สาธารณะเพื่อเข้าถึงระบบเริ่มต้นและเคลื่อนที่ในแนวนอนไปยังสินทรัพย์ที่มีมูลค่าสูงอื่นๆ แม้จะไม่สามารถยืนยันได้อย่างแน่ชัดว่าใช้ช่องโหว่ใด (CVE-2025-40551, CVE-2025-40536 หรือ CVE-2025-26399) แต่การโจมตีที่สำเร็จนำไปสู่การรันโค้ดจากระยะไกลโดยไม่ได้รับการยืนยันตัวตน (RCE) และการเข้าควบคุมโดเมนได้อย่างสมบูรณ์ โดยอาศัยเทคนิค Living-off-the-Land เป็นหลัก

Severity: วิกฤต

System Impact:

- SolarWinds Web Help Desk (WHD)

- Microsoft Windows (PowerShell, BITS, RDP, SSH, LSASS memory)

- Active Directory (Domain Controllers, AD database)

- Zoho ManageEngine (ถูกนำไปใช้ในทางที่ผิด)

- QEMU (ถูกนำไปใช้ในทางที่ผิด)

Technical Attack Steps:

- **การเข้าถึงเริ่มต้น**: ผู้โจมตีใช้ประโยชน์จากช่องโหว่ใน SolarWinds Web Help Desk (WHD) ที่เปิดเผยต่ออินเทอร์เน็ต เพื่อทำการรันโค้ดจากระยะไกล (RCE) โดยไม่ต้องมีการยืนยันตัวตน

- **การส่งและเรียกใช้เพย์โหลด**: ใช้ PowerShell เพื่อเรียกใช้ Background Intelligent Transfer Service (BITS) ในการดาวน์โหลดและเรียกใช้เพย์โหลด

- **การคงอยู่ของระบบ (Persistence)**: ดาวน์โหลดและใช้ส่วนประกอบที่ถูกต้องของ Zoho ManageEngine ซึ่งเป็นโซลูชัน RMM ที่ถูกต้อง เพื่อควบคุมระบบที่ติดเชื้อจากระยะไกลอย่างต่อเนื่อง

- **การสำรวจข้อมูล (Reconnaissance)**: ตรวจสอบและรวบรวมข้อมูลผู้ใช้และกลุ่มโดเมนที่ละเอียดอ่อน รวมถึง Domain Admins

- **การเคลื่อนที่ในแนวนอนและการคงอยู่**: สร้างการเข้าถึงแบบ Persistence ผ่าน Reverse SSH และ RDP และพยายามสร้าง Scheduled Task เพื่อเรียกใช้ QEMU virtual machine ภายใต้บัญชี SYSTEM เพื่อลบร่องรอยในสภาพแวดล้อมเสมือนจริงและเปิดการเข้าถึง SSH ผ่าน Port Forwarding

- **การขโมยข้อมูลรับรอง**: ทำการ DLL side-loading โดยใช้ ‘wab.exe’ (Windows Address Book) เพื่อเรียกใช้ DLL ที่เป็นอันตราย (‘sspicli.dll’) ซึ่งจะทำการดัมพ์หน่วยความจำ LSASS เพื่อขโมยข้อมูลรับรอง

- **การเข้าควบคุมโดเมน**: อย่างน้อยหนึ่งกรณี ผู้โจมตีได้ทำการโจมตีแบบ DCSync ซึ่งเป็นการจำลอง Domain Controller เพื่อร้องขอ Password Hashes และข้อมูลที่ละเอียดอ่อนอื่นๆ จากฐานข้อมูล Active Directory

Recommendations:

Short Term:

- อัปเดต SolarWinds WHD ให้เป็นเวอร์ชันล่าสุดเพื่อแก้ไขช่องโหว่ที่ทราบ (CVE-2025-40551, CVE-2025-40536, CVE-2025-26399).

- ค้นหาและลบเครื่องมือ Remote Monitoring and Management (RMM) ที่ไม่ได้รับอนุญาตออกจากระบบ.

- เปลี่ยนรหัสผ่านสำหรับบัญชีบริการและบัญชีผู้ดูแลระบบที่อาจถูกเปิดเผย.

- แยกเครื่องที่ถูกบุกรุกออกจากเครือข่ายเพื่อจำกัดการแพร่กระจายของความเสียหาย.

Long Term:

- นำหลักการป้องกันเชิงลึก (defense-in-depth) มาใช้ในการป้องกันระบบ.

- แก้ไขช่องโหว่ของบริการที่เชื่อมต่ออินเทอร์เน็ตอย่างทันท่วงทีและสม่ำเสมอ.

- ใช้การตรวจจับพฤติกรรมที่ผิดปกติครอบคลุมในระดับ Identity, Endpoint, และ Network เพื่อตรวจจับการโจมตีแบบ Living-off-the-Land.

Source: https://thehackernews.com/2026/02/solarwinds-web-help-desk-exploited-for.html

Share this content: