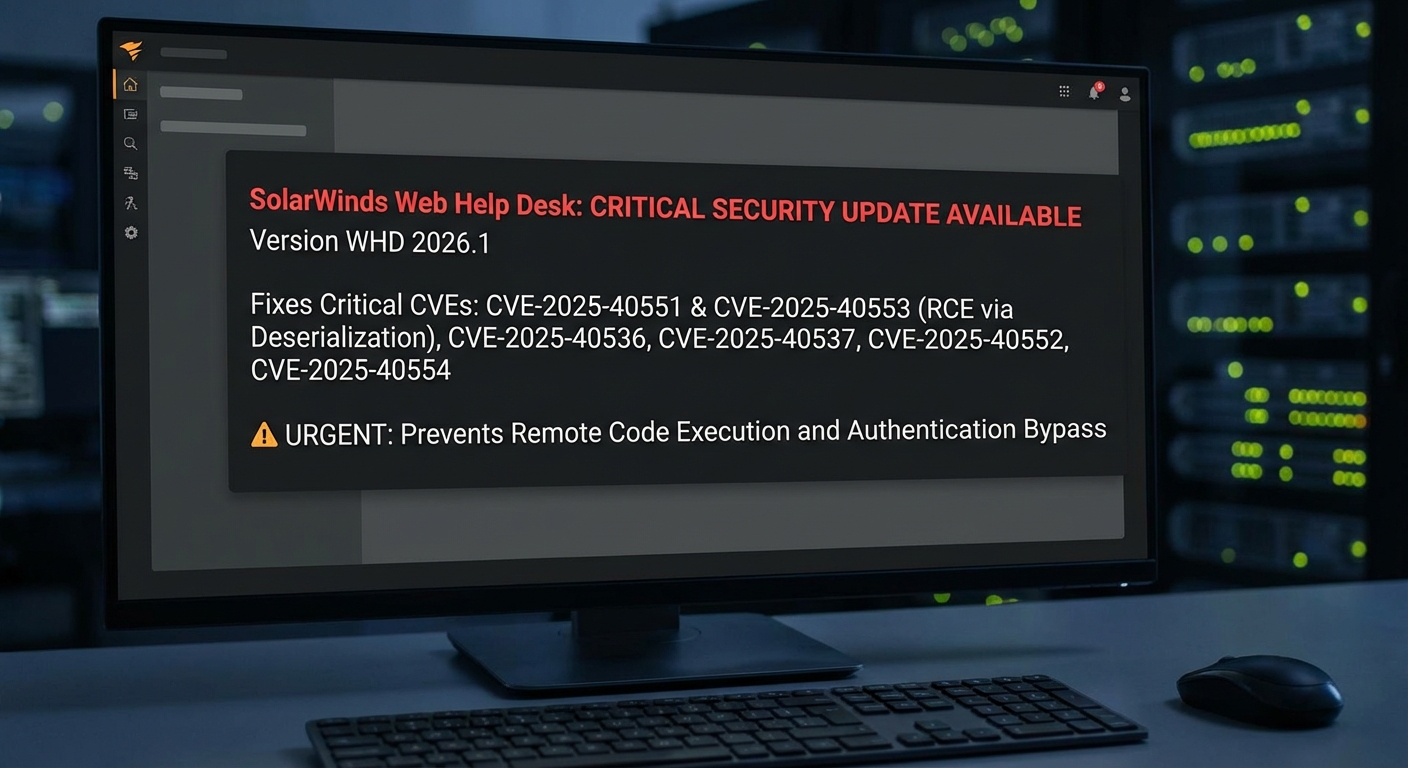

SolarWinds ได้ออกอัปเดตความปลอดภัยเพื่อแก้ไขช่องโหว่หลายรายการในผลิตภัณฑ์ SolarWinds Web Help Desk รวมถึงช่องโหว่วิกฤต 4 จุดที่อาจนำไปสู่การข้ามการยืนยันตัวตน (Authentication Bypass) และการรันโค้ดจากระยะไกล (Remote Code Execution – RCE) ช่องโหว่เหล่านี้ประกอบด้วย CVE-2025-40536 (Security control bypass), CVE-2025-40537 (Hard-coded credentials), CVE-2025-40551 และ CVE-2025-40553 (Untrusted data deserialization นำไปสู่ RCE), รวมถึง CVE-2025-40552 และ CVE-2025-40554 (Authentication bypass) ช่องโหว่ RCE ผ่าน deserialization สามารถถูกใช้โดยผู้โจมตีที่ไม่ยืนยันตัวตนเพื่อรันคำสั่งบนระบบเป้าหมาย ช่องโหว่ทั้งหมดได้รับการแก้ไขแล้วใน WHD 2026.1 ซึ่งเป็นสิ่งสำคัญอย่างยิ่งเนื่องจากช่องโหว่ใน Web Help Desk เคยถูกใช้ในการโจมตีจริงในอดีต (เช่น CVE-2024-28986 และ CVE-2024-28987 ซึ่ง CISA ได้เพิ่มเข้าในรายการ Known Exploited Vulnerabilities – KEV)

Severity: วิกฤต (Critical)

System Impact:

- SolarWinds Web Help Desk

Technical Attack Steps:

- สำหรับ CVE-2025-40551 ซึ่งเป็นช่องโหว่ deserialization ที่นำไปสู่ RCE โดยไม่ยืนยันตัวตน ผู้โจมตีสามารถดำเนินการดังนี้:

- 1. สร้างเซสชันที่ถูกต้องและดึงค่าคีย์

- 2. สร้างคอมโพเนนต์ LoginPref

- 3. ตั้งค่าสถานะของคอมโพเนนต์ LoginPref เพื่อให้สามารถเข้าถึงฟังก์ชันการอัปโหลดไฟล์

- 4. ใช้ JSONRPC bridge เพื่อสร้างออบเจกต์ Java ที่เป็นอันตรายเบื้องหลัง

- 5. สั่งใช้งานออบเจกต์ Java ที่เป็นอันตรายเหล่านี้

Recommendations:

Short Term:

- อัปเดต SolarWinds Web Help Desk เป็นเวอร์ชัน WHD 2026.1 โดยทันที

Long Term:

- implement มาตรการรักษาความปลอดภัยแบบ Zero Trust

- ดำเนินการสแกนหาช่องโหว่อย่างสม่ำเสมอและจัดการแพตช์อย่างต่อเนื่องสำหรับทุกระบบ

- ปรับปรุงระบบการตรวจสอบและการบันทึกกิจกรรมเพื่อตรวจจับและตอบสนองต่อกิจกรรมที่น่าสงสัยได้อย่างรวดเร็ว

- เสริมสร้างการฝึกอบรมด้านความปลอดภัยไซเบอร์ให้กับบุคลากรเพื่อรับมือกับการโจมตีประเภทต่างๆ และสร้างความตระหนักรู้

Source: https://thehackernews.com/2026/01/solarwinds-fixes-four-critical-web-help.html

Share this content: