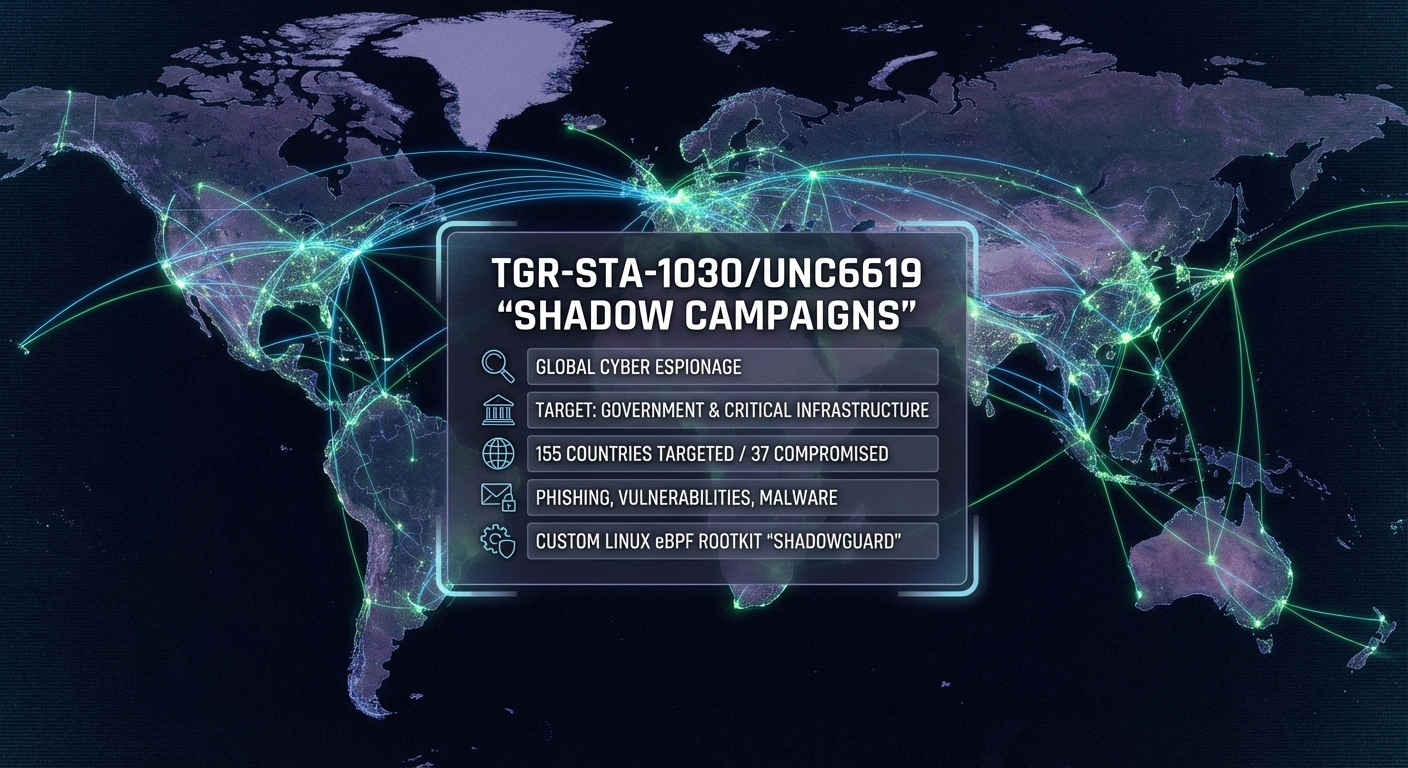

กลุ่มภัยคุกคามที่ได้รับการสนับสนุนจากรัฐบาล (TGR-STA-1030/UNC6619) ซึ่งเชื่อว่ามาจากเอเชีย ได้ดำเนินการจารกรรมทางไซเบอร์ระดับโลกชื่อ ‘Shadow Campaigns’ โดยมุ่งเป้าไปที่โครงสร้างพื้นฐานของรัฐบาลและองค์กรสำคัญใน 155 ประเทศ และสามารถประนีประนอมระบบได้ใน 37 ประเทศ กลุ่มนี้ใช้เทคนิคฟิชชิงที่ปรับแต่งเป็นพิเศษ การใช้ประโยชน์จากช่องโหว่ที่ทราบ และเครื่องมือมัลแวร์ที่หลากหลาย รวมถึง rootkit Linux eBPF แบบกำหนดเองที่เรียกว่า ‘ShadowGuard’

Severity: วิกฤต

System Impact:

- หน่วยงานรัฐบาลและโครงสร้างพื้นฐานสำคัญใน 37 ประเทศ

- หน่วยงานรัฐบาลที่เชื่อมโยงกับ 155 ประเทศ (กิจกรรมสอดแนม)

- กระทรวงการค้า นโยบายภูมิรัฐศาสตร์ และการเลือกตั้งในทวีปอเมริกา (เช่น บราซิล แคนาดา เม็กซิโก ปานามา ฮอนดูรัส)

- กระทรวงและรัฐสภาในหลายประเทศในยุโรป (เช่น ไซปรัส เช็กเกีย เยอรมนี กรีซ อิตาลี โปแลนด์ โปรตุเกส เซอร์เบีย)

- กระทรวงการคลังในออสเตรเลีย

- โครงสร้างพื้นฐานของรัฐบาลและโครงสร้างพื้นฐานสำคัญในไต้หวัน

- สายการบินอินโดนีเซีย

- หน่วยงานราชการและกระทรวงในมาเลเซีย

- หน่วยงานบังคับใช้กฎหมายของมองโกเลีย

- ผู้จัดจำหน่ายอุปกรณ์ไฟฟ้าที่สำคัญในไต้หวัน

- แผนกราชการไทย (น่าจะเกี่ยวกับข้อมูลเศรษฐกิจและการค้าระหว่างประเทศ)

- โครงสร้างพื้นฐานสำคัญในสาธารณรัฐประชาธิปไตยคองโก จิบูตี เอธิโอเปีย นามิเบีย ไนเจอร์ ไนจีเรีย แซมเบีย

- SAP Solution Manager

- Microsoft Exchange Server

- D-Link

- Microsoft Windows

- ระบบ Linux (ถูกติดตั้ง eBPF rootkit)

Technical Attack Steps:

- **ขั้นตอนที่ 1: การเข้าถึงเริ่มต้น (Initial Access)**: ในช่วงแรก อาศัยอีเมลฟิชชิงที่ออกแบบมาอย่างดีไปยังเจ้าหน้าที่รัฐบาล โดยใช้เหยื่อล่อที่อ้างถึงการปรับโครงสร้างกระทรวงภายใน

- **ขั้นตอนที่ 2: การแพร่กระจายมัลแวร์**: อีเมลฝังลิงก์ไปยังไฟล์เก็บถาวรที่เป็นอันตราย (มีการตั้งชื่อแบบท้องถิ่น) ซึ่งโฮสต์อยู่บน Mega.nz ไฟล์บีบอัดเหล่านี้ประกอบด้วยมัลแวร์โหลดเดอร์ชื่อ Diaoyu และไฟล์ PNG ขนาดศูนย์ไบต์ชื่อ pic1.png

- **ขั้นตอนที่ 3: การดำเนินการมัลแวร์และการหลบเลี่ยง**: โหลดเดอร์ Diaoyu จะดึงเพย์โหลด Cobalt Strike และ VShell framework สำหรับ C2 ภายใต้เงื่อนไขที่เฉพาะเจาะจงเพื่อหลบเลี่ยงการวิเคราะห์ รวมถึงการตรวจสอบความละเอียดหน้าจอ (แนวนอน ≥ 1440), การมีอยู่ของไฟล์ pic1.png และการไม่มีกระบวนการของผลิตภัณฑ์รักษาความปลอดภัย (Kaspersky, Avira, Bitdefender, Sentinel One, Norton)

- **ขั้นตอนที่ 4: การเข้าถึงเริ่มต้น (ทางเลือก)**: กลุ่มภัยคุกคามยังใช้ประโยชน์จากช่องโหว่ที่ทราบอย่างน้อย 15 รายการ เพื่อเข้าถึงระบบเริ่มต้น รวมถึงช่องโหว่ใน SAP Solution Manager, Microsoft Exchange Server, D-Link และ Microsoft Windows

- **ขั้นตอนที่ 5: การสร้างความคงทนและ C2**: ใช้ webshells (เช่น Behinder, Godzilla, Neo-reGeorg) และเครื่องมือ tunneling เครือข่าย (เช่น GO Simple Tunnel, Fast Reverse Proxy Server, IOX) เพื่อรักษาการเข้าถึงและควบคุมระบบที่ถูกบุกรุก

- **ขั้นตอนที่ 6: การปรับใช้ Rootkit Linux**: ในระบบ Linux มีการใช้ rootkit Linux kernel eBPF แบบกำหนดเองที่เรียกว่า ‘ShadowGuard’ ซึ่งซ่อนข้อมูลกระบวนการที่เป็นอันตรายในระดับเคอร์เนล ซ่อน PIDs ได้สูงสุด 32 ตัว และซ่อนไฟล์/ไดเรกทอรีที่ชื่อ ‘swsecret’ จากเครื่องมือตรวจสอบ Linux มาตรฐาน

- **ขั้นตอนที่ 7: โครงสร้างพื้นฐาน C2**: ใช้เซิร์ฟเวอร์ที่หันหน้าเข้าหาเหยื่อจากผู้ให้บริการ VPS ที่ถูกต้องในสหรัฐอเมริกา สิงคโปร์ และสหราชอาณาจักร รวมถึงเซิร์ฟเวอร์รีเลย์สำหรับการปิดบังการรับส่งข้อมูล และพร็อกซีประจำหรือ Tor สำหรับการพร็อกซี นอกจากนี้ยังใช้โดเมน C2 ที่ออกแบบมาให้คุ้นเคยกับเป้าหมาย (เช่น ใช้ .gouv สำหรับประเทศที่พูดภาษาฝรั่งเศส)

Recommendations:

Short Term:

- ตรวจสอบ IoCs (Indicators of Compromise) ที่เกี่ยวข้องทันทีเพื่อระบุและบล็อกกิจกรรมที่เป็นอันตราย

- อัปเดตและแพตช์ช่องโหว่ที่ทราบทั้งหมดใน SAP Solution Manager, Microsoft Exchange Server, D-Link และ Microsoft Windows ทันที

- เสริมสร้างมาตรการความปลอดภัยอีเมลเพื่อตรวจจับและบล็อกอีเมลฟิชชิงที่ปรับแต่งมาเป็นพิเศษ

- ปรับใช้และกำหนดค่า EDR (Endpoint Detection and Response) เพื่อตรวจจับและตอบสนองต่อมัลแวร์ เช่น Cobalt Strike และ Diaoyu

- ตรวจสอบการรับส่งข้อมูลเครือข่ายสำหรับกิจกรรม C2 ที่ผิดปกติ รวมถึงการใช้ VShell และเครื่องมือ tunneling ที่กล่าวถึง

Long Term:

- จัดการอบรมการรับรู้ด้านความปลอดภัยทางไซเบอร์สำหรับพนักงานอย่างต่อเนื่อง โดยเน้นการระบุและรายงานอีเมลฟิชชิง

- ใช้โปรแกรมจัดการช่องโหว่ที่แข็งแกร่งเพื่อระบุ จัดลำดับความสำคัญ และแก้ไขช่องโหว่ในทุกระบบอย่างสม่ำเสมอ

- นำโซลูชันการตรวจจับภัยคุกคามขั้นสูงมาใช้สำหรับสภาพแวดล้อม Linux โดยเฉพาะการตรวจสอบกิจกรรมระดับเคอร์เนลเพื่อตรวจจับ eBPF rootkits

- ใช้การแบ่งส่วนเครือข่าย (Network Segmentation) เพื่อจำกัดการเคลื่อนที่ในแนวนอนของกลุ่มภัยคุกคามในกรณีที่เกิดการบุกรุก

- พัฒนาและทดสอบแผนการตอบสนองต่อเหตุการณ์อย่างสม่ำเสมอ เพื่อให้มั่นใจว่าสามารถรับมือกับการโจมตีในลักษณะนี้ได้อย่างรวดเร็วและมีประสิทธิภาพ

- ใช้หลักการ Zero Trust เพื่อจำกัดการเข้าถึงทรัพยากรตามความจำเป็นเท่านั้น

Share this content: