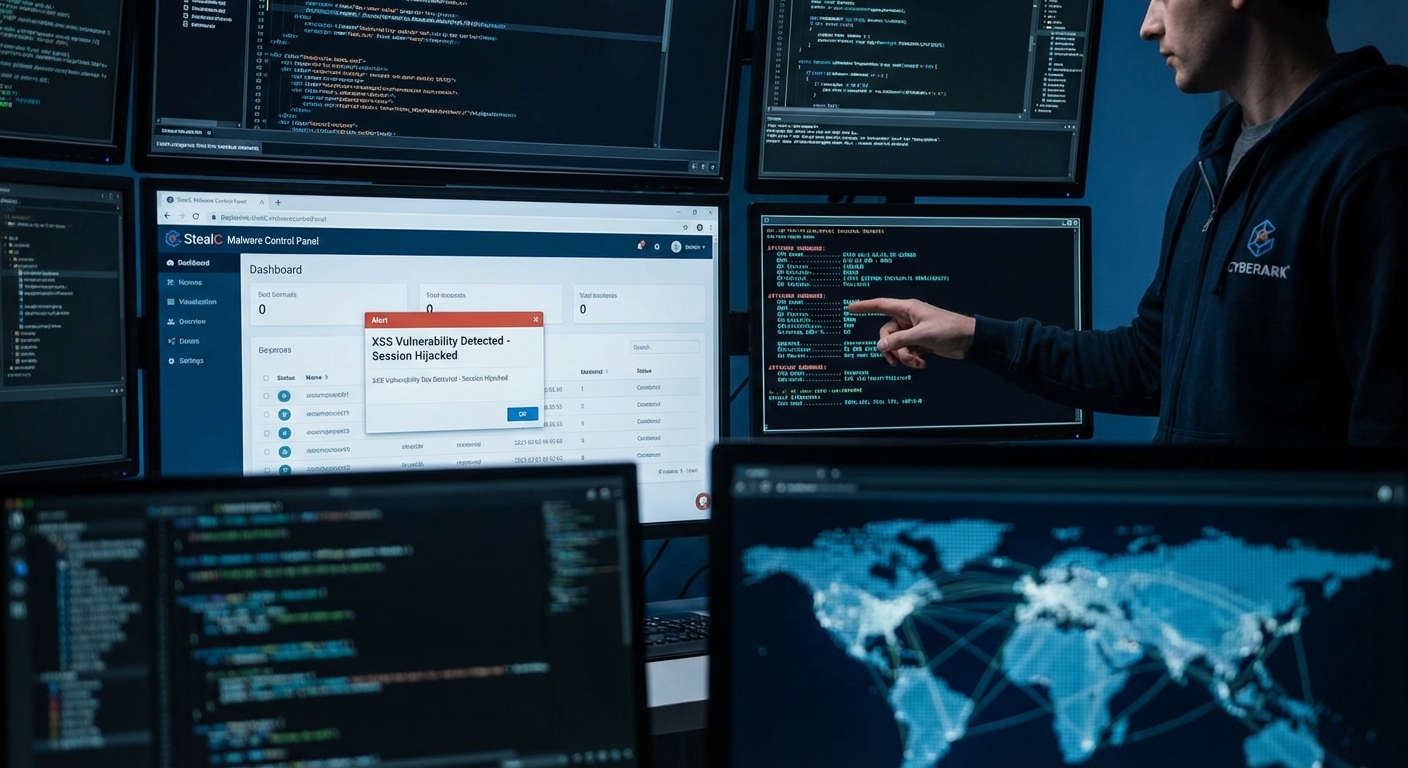

นักวิจัยจาก CyberArk ได้เปิดเผยช่องโหว่ Cross-site Scripting (XSS) ในแผงควบคุมบนเว็บของมัลแวร์ขโมยข้อมูล StealC ซึ่งทำให้พวกเขาสามารถสังเกตเซสชันที่กำลังใช้งานอยู่และรวบรวมข้อมูลเชิงลึกเกี่ยวกับฮาร์ดแวร์ของผู้โจมตีได้ การค้นพบครั้งนี้ไม่เพียงแต่เผยให้เห็นพฤติกรรมของอาชญากรไซเบอร์ แต่ยังแสดงให้เห็นถึงความเสี่ยงที่แพลตฟอร์ม Malware-as-a-Service (MaaS) ต้องเผชิญจากการถูกเปิดโปง

Severity: สูง

System Impact:

- แผงควบคุมบนเว็บของมัลแวร์ขโมยข้อมูล StealC

- ฮาร์ดแวร์ของผู้ดำเนินการ StealC (เช่น ระบบที่ใช้ชิป Apple M3, การตั้งค่าภาษาอังกฤษและรัสเซีย, เขตเวลาในยุโรปตะวันออก, ผู้ให้บริการอินเทอร์เน็ตในยูเครน)

- ช่อง YouTube ที่ถูกยึดครอง (ใช้ในการเผยแพร่ลิงก์ติดมัลแวร์)

- ระบบของผู้ตกเป็นเหยื่อที่ดาวน์โหลดซอฟต์แวร์ละเมิดลิขสิทธิ์ (เช่น Adobe Photoshop, Adobe After Effects) ซึ่งนำไปสู่การขโมยข้อมูล

Technical Attack Steps:

- นักวิจัยของ CyberArk ค้นพบช่องโหว่ Cross-site Scripting (XSS) ในแผงควบคุมบนเว็บของมัลแวร์ StealC

- ใช้ประโยชน์จากช่องโหว่ XSS เพื่อสังเกตเซสชันที่กำลังใช้งานอยู่ของผู้ดำเนินการ StealC

- รวบรวมข้อมูล Browser และ Hardware Fingerprints ของผู้ดำเนินการ

- ขโมย Session Cookies จากแผงควบคุม ทำให้สามารถเข้าควบคุมเซสชันจากระยะไกลได้

- ระบุลักษณะเฉพาะของผู้ดำเนินการได้แก่ การใช้ระบบที่ใช้ชิป Apple M3, การตั้งค่าภาษาอังกฤษและรัสเซีย, เขตเวลาในยุโรปตะวันออก และการเข้าถึงอินเทอร์เน็ตผ่าน ISP ของยูเครน (TRK Cable TV) เมื่อลืมเชื่อมต่อผ่าน VPN

- ได้รับข้อมูลเชิงลึกเกี่ยวกับลูกค้า StealC รายหนึ่งชื่อ ‘YouTubeTA’ ซึ่งใช้ช่อง YouTube ที่ถูกยึดครองเพื่อฝังลิงก์ที่ติดมัลแวร์

- สังเกตการณ์แคมเปญมัลแวร์ของ ‘YouTubeTA’ ที่ส่งผลให้มีการรวบรวม Victim logs กว่า 5,000 รายการ, รหัสผ่านที่ถูกขโมยประมาณ 390,000 รหัส และ Cookies 30 ล้านรายการ (ส่วนใหญ่ไม่ละเอียดอ่อน) ซึ่งส่วนใหญ่เกิดจากการที่เหยื่อค้นหาซอฟต์แวร์ละเมิดลิขสิทธิ์เช่น Adobe Photoshop และ After Effects

Recommendations:

Short Term:

- หลีกเลี่ยงการดาวน์โหลดซอฟต์แวร์ละเมิดลิขสิทธิ์ (cracked software) จากแหล่งที่ไม่น่าเชื่อถือ เนื่องจากเป็นช่องทางหลักที่มัลแวร์ประเภทขโมยข้อมูลใช้ในการแพร่กระจาย

- ตรวจสอบระบบเครือข่ายและ Endpoint ขององค์กรเพื่อหาสัญญาณของการติดมัลแวร์ StealC หรือมัลแวร์ขโมยข้อมูลอื่น ๆ

- ผู้ดูแลระบบควรติดตามข่าวสารด้านภัยคุกคามอย่างใกล้ชิดเพื่อทำความเข้าใจกลไกการทำงานของมัลแวร์ขโมยข้อมูลและช่องโหว่ที่เกี่ยวข้อง

Long Term:

- เสริมสร้างความตระหนักรู้ด้านความปลอดภัยทางไซเบอร์ให้กับพนักงานและผู้ใช้งานเกี่ยวกับการระบุและการหลีกเลี่ยงเว็บไซต์อันตรายหรือไฟล์ที่ติดมัลแวร์

- ใช้งาน Multi-Factor Authentication (MFA) สำหรับบัญชีผู้ใช้งานทั้งหมดเพื่อป้องกันการเข้าถึงที่ไม่ได้รับอนุญาต แม้ข้อมูลประจำตัวจะถูกขโมยไป

- ติดตั้งและอัปเดตซอฟต์แวร์ป้องกันมัลแวร์ (antimalware) และ Endpoint Detection and Response (EDR) บนทุกอุปกรณ์

- ตรวจสอบและจัดการช่องโหว่ (vulnerability management) ในระบบและแอปพลิเคชันอย่างสม่ำเสมอ เพื่อลดความเสี่ยงที่ผู้โจมตีจะใช้ประโยชน์

- สนับสนุนการวิจัยและพัฒนาด้านความปลอดภัยทางไซเบอร์เพื่อสร้างเครื่องมือและเทคนิคในการต่อต้านและขัดขวางการทำงานของกลุ่มอาชญากรไซเบอร์

Share this content: