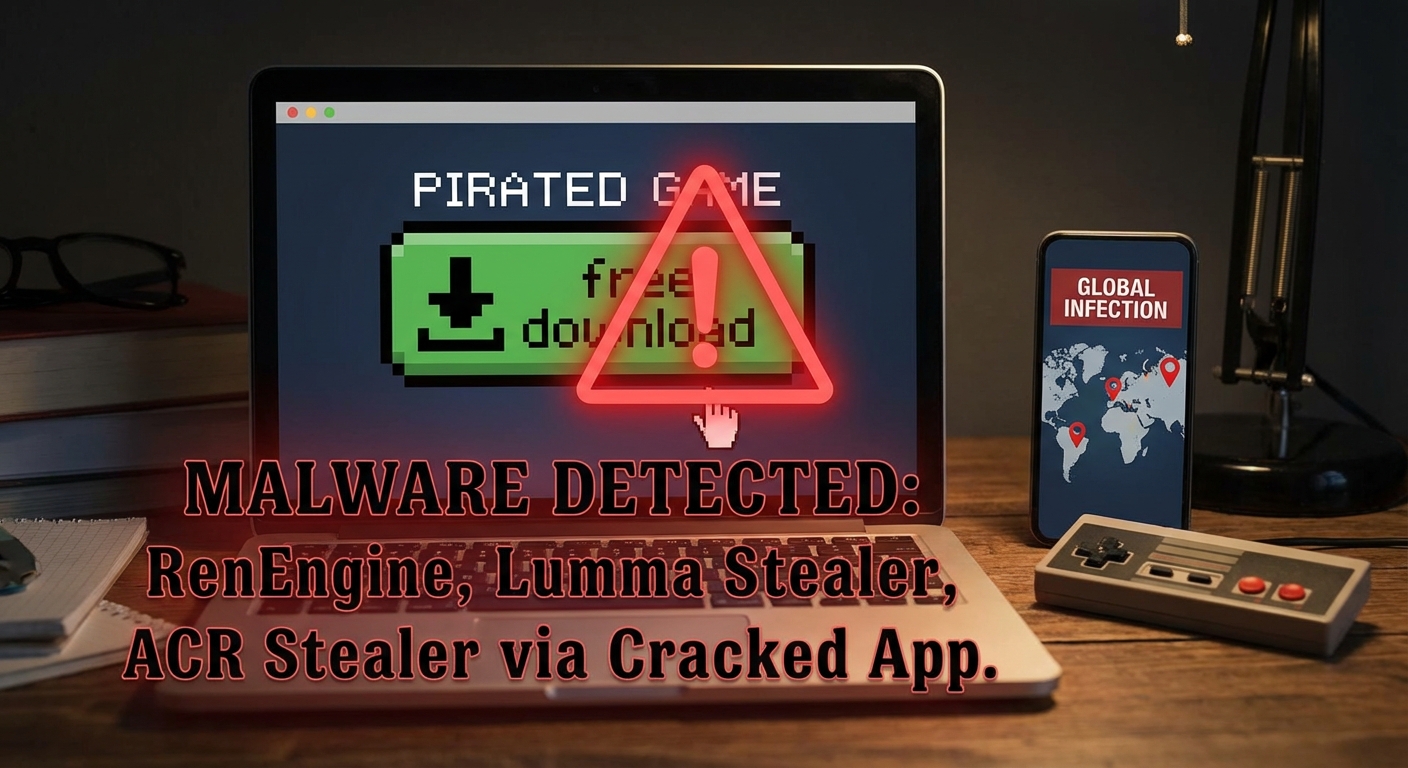

บทความนี้รายงานเกี่ยวกับการแพร่กระจายของมัลแวร์ผ่านเกมละเมิดลิขสิทธิ์และแอปพลิเคชันที่ถูกแคร็ก โดยอาชญากรไซเบอร์ใช้กลยุทธ์นี้เพื่อโจมตีผู้ใช้ที่ต้องการเข้าถึงเนื้อหาพรีเมียมฟรี แคมเปญนี้ใช้ตัวโหลดที่ชื่อ RenEngine ซึ่งซ่อนอยู่ในตัวเปิดเกมที่ถูกดัดแปลง โดยเฉพาะอย่างยิ่ง Ren’Py visual novel engine เพื่อดำเนินการติดเชื้อแบบหลายขั้นตอนอย่างแนบเนียน ผู้โจมตีได้อัปเดตเครื่องมือเพื่อส่งมอบ Lumma Stealer และ ACR Stealer ซึ่งถูกออกแบบมาเพื่อขโมยรหัสผ่าน, กระเป๋าเงินดิจิทัล, และคุกกี้เซสชัน การโจมตีนี้แพร่หลายในหลายประเทศ เช่น รัสเซีย บราซิล และสเปน ทำให้ยากต่อการตรวจจับด้วยโซลูชันความปลอดภัยมาตรฐาน.

Severity: วิกฤต

System Impact:

- คอมพิวเตอร์ส่วนบุคคล (PCs) ของผู้ใช้

- ระบบปฏิบัติการ Windows (ผ่านการโจมตี DLL Hijacking)

- ซอฟต์แวร์เกมที่ใช้ Ren’Py engine

- ซอฟต์แวร์กราฟิกละเมิดลิขสิทธิ์และเครื่องมือเพิ่มประสิทธิภาพการทำงานอื่นๆ

- กระบวนการระบบเช่น explorer.exe

Technical Attack Steps:

- 1. แพร่กระจายซอฟต์แวร์ที่เป็นอันตรายโดยปลอมเป็นเกมละเมิดลิขสิทธิ์หรือแอปพลิเคชันที่ถูกแคร็ก

- 2. ผู้เสียหายถูกเปลี่ยนเส้นทางไปยังบริการโฮสติ้งไฟล์เพื่อดาวน์โหลดแพ็กเกจที่ถูกบุกรุก

- 3. เมื่อผู้ใช้เรียกใช้ไฟล์ที่ดาวน์โหลดมา มัลแวร์จะเริ่มทำงานภายใต้หน้าจอโหลดตามปกติ (ปลอมตัวเป็นส่วนประกอบของเกม Ren’Py)

- 4. สคริปต์ Python ในมัลแวร์จะทำการตรวจสอบสภาพแวดล้อม (เช่น `is_sandboxed`) เพื่อหลีกเลี่ยงการตรวจจับจากนักวิจัยด้านความปลอดภัย

- 5. หากสภาพแวดล้อมปลอดภัย เพย์โหลดขั้นถัดไปจะถูกถอดรหัสจากไฟล์ที่เข้ารหัสโดยใช้ฟังก์ชัน `xor_decrypt_file`

- 6. มัลแวร์ใช้เทคนิค DLL hijacking โดยการเขียนทับหน่วยความจำของไลบรารีระบบที่ถูกต้อง (`dbghelp.dll`) เพื่อโหลดโมดูล HijackLoader

- 7. โค้ดที่เป็นอันตรายจะถูกฉีดเข้าไปในกระบวนการของระบบที่เชื่อถือได้ (เช่น `explorer.exe`)

- 8. เพย์โหลดสุดท้าย (Lumma Stealer หรือ ACR Stealer) จะถูกเปิดใช้งานเพื่อขโมยข้อมูลที่ละเอียดอ่อนของผู้ใช้

Recommendations:

Short Term:

- หลีกเลี่ยงการดาวน์โหลดซอฟต์แวร์ละเมิดลิขสิทธิ์หรือแอปพลิเคชันที่ถูกแคร็กจากแหล่งที่ไม่เป็นทางการ

- ระมัดระวังการเปลี่ยนเส้นทางไปยังบริการโฮสติ้งไฟล์ที่ไม่รู้จัก

- ใช้โซลูชันป้องกันไวรัสหรือ Endpoint Detection and Response (EDR) ที่มีชื่อเสียงและอัปเดตอยู่เสมอ

- สแกนไฟล์ที่ดาวน์โหลดมาทั้งหมดด้วยซอฟต์แวร์รักษาความปลอดภัยก่อนเปิดใช้งาน

Long Term:

- บังคับใช้นโยบายรหัสผ่านที่รัดกุมและเปิดใช้งานการยืนยันตัวตนแบบหลายปัจจัย (MFA) สำหรับบัญชีทั้งหมด

- อัปเดตระบบปฏิบัติการ ซอฟต์แวร์ และโซลูชันความปลอดภัยทั้งหมดเป็นประจำเพื่อแก้ไขช่องโหว่

- ให้ความรู้แก่ผู้ใช้เกี่ยวกับภัยคุกคามฟิชชิ่ง การหลอกลวง และกลยุทธ์วิศวกรรมสังคม

- สำรองข้อมูลสำคัญอย่างสม่ำเสมอไปยังที่เก็บข้อมูลที่ปลอดภัยและแยกจากกัน

- พิจารณาใช้เครื่องมือรักษาความปลอดภัยที่สามารถตรวจจับและป้องกันการโจมตีแบบ DLL hijacking

Source: https://cybersecuritynews.com/surge-in-ai-driven-phishing-attacks/

Share this content: