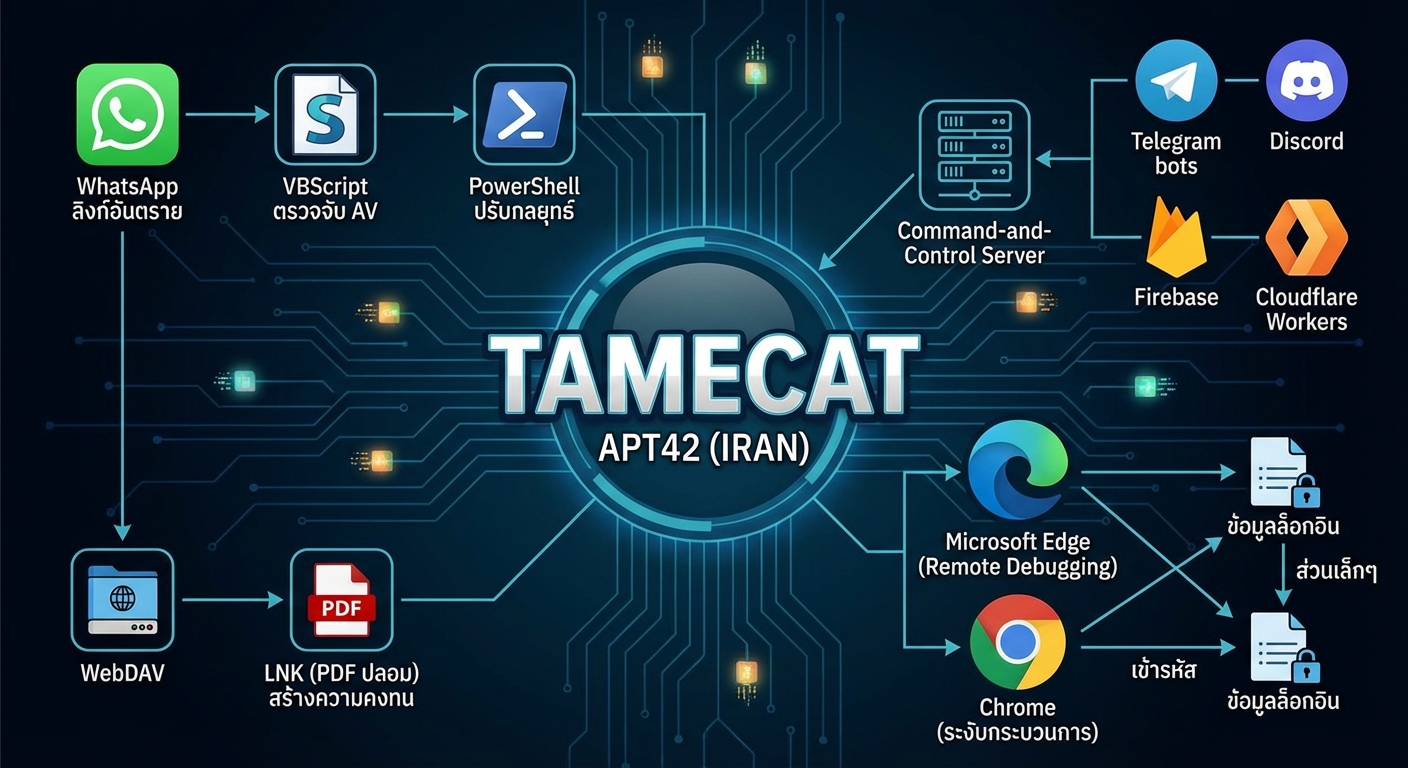

พบมัลแวร์ TAMECAT ซึ่งเป็นแบ็กดอร์ที่ใช้ PowerShell มีความซับซ้อนสูง มุ่งเป้าขโมยข้อมูลล็อกอินที่เก็บไว้ในเบราว์เซอร์ Microsoft Edge และ Chrome มัลแวร์นี้เป็นส่วนหนึ่งของการจารกรรมทางไซเบอร์โดยกลุ่ม APT42 ซึ่งเป็นกลุ่มที่ได้รับการสนับสนุนจากรัฐบาลอิหร่าน โดยพุ่งเป้าไปที่เจ้าหน้าที่ระดับสูงด้านกลาโหมและรัฐบาลทั่วโลก TAMECAT ใช้วิธีการติดเชื้อแบบหลายขั้นตอน โดยเริ่มจากการหลอกลวงทางสังคมผ่านลิงก์อันตรายใน WhatsApp ที่ใช้ประโยชน์จากโปรโตคอล `search-ms URI` จากนั้นจะดาวน์โหลด VBScript เพื่อตรวจจับโปรแกรมป้องกันไวรัสเพื่อปรับกลยุทธ์การโจมตี มัลแวร์สามารถสื่อสารกับเซิร์ฟเวอร์ Command-and-Control (C2) ผ่านช่องทางต่างๆ เช่น Telegram bots, Discord, Firebase และโครงสร้างพื้นฐานของ Cloudflare Workers นอกจากนี้ยังใช้ไฟล์ LNK ปลอมเป็นเอกสาร PDF ผ่าน WebDAV เพื่อสร้างความคงทนในระบบ และใช้เทคนิคขั้นสูงในการดึงข้อมูลรับรองจากเบราว์เซอร์ โดยการใช้คุณสมบัติ remote debugging ของ Edge และการระงับกระบวนการของ Chrome ชั่วคราว ก่อนที่จะแบ่งข้อมูลเป็นส่วนเล็กๆ และส่งออกผ่านช่องทางที่เข้ารหัส.

Severity: วิกฤต

System Impact:

- Microsoft Edge (ข้อมูลประจำตัว)

- Google Chrome (ข้อมูลประจำตัว)

- ระบบปฏิบัติการ Windows (การคงอยู่และการทำงานของมัลแวร์)

- ข้อมูลล็อกอินและข้อมูลรับรองของผู้ใช้

- ข้อมูลระบบที่อาจถูกขโมยจากการสอดแนม

Technical Attack Steps:

- การโจมตีเริ่มต้นด้วยการหลอกลวงทางสังคม (social engineering) โดยผู้โจมตีแอบอ้างเป็นผู้ติดต่อที่น่าเชื่อถือใน WhatsApp และส่งลิงก์อันตราย

- ลิงก์ดังกล่าวใช้ประโยชน์จากโปรโตคอล `search-ms URI` เพื่อดาวน์โหลดสคริปต์ที่เป็นอันตราย

- ดาวน์โหลด VBScript เพื่อทำการตรวจจับและประเมินสภาพแวดล้อมของระบบเป้าหมาย (antivirus detection)

- มีการใช้เซิร์ฟเวอร์ WebDAV ในการส่งมอบไฟล์ LNK ที่เป็นอันตราย ซึ่งปลอมตัวเป็นเอกสาร PDF

- เมื่อผู้ใช้รันไฟล์ LNK จะมีการสร้างความคงทน (persistence) ผ่านสคริปต์ Logon และ registry run keys

- มัลแวร์ TAMECAT จะถูกติดตั้งและสื่อสารกับเซิร์ฟเวอร์ C2 ผ่านช่องทางที่หลากหลาย รวมถึง Telegram, Discord, Firebase และ Cloudflare Workers โดยใช้ช่องทางที่เข้ารหัส (AES encryption)

- TAMECAT ใช้เทคนิคการ Remote Debugging ของ Microsoft Edge และการระงับกระบวนการของ Chrome ชั่วคราว เพื่อเข้าถึงและดึงข้อมูลล็อกอินที่จัดเก็บไว้

- ข้อมูลที่ถูกขโมยจะถูกแบ่งเป็นส่วนย่อยๆ ด้วย Download Module และส่วนประกอบ DLL ที่ชื่อ Runs.dll ก่อนที่จะถูกส่งออก (exfiltration) ผ่านโปรโตคอล FTP และ HTTPS

Recommendations:

Short Term:

- แจ้งเตือนผู้ใช้เกี่ยวกับการโจมตีแบบ Social Engineering โดยเฉพาะลิงก์ที่มาจากแอปพลิเคชันส่งข้อความ (เช่น WhatsApp)

- บล็อกการใช้งานโปรโตคอล `search-ms URI` หากไม่จำเป็นต่อการปฏิบัติงาน

- ติดตั้งและอัปเดตซอฟต์แวร์ป้องกันไวรัสและ Endpoint Detection and Response (EDR) เพื่อตรวจจับและบล็อกมัลแวร์ที่ใช้ PowerShell และสคริปต์ VBScript ที่น่าสงสัย

- ตรวจสอบการรับส่งข้อมูลเครือข่ายสำหรับกิจกรรม C2 ที่ผิดปกติ เช่น การเชื่อมต่อไปยัง Telegram, Discord, Firebase, Cloudflare Workers หรือรูปแบบการส่งออกข้อมูลขนาดใหญ่ผ่าน FTP/HTTPS

- บังคับใช้นโยบายรหัสผ่านที่รัดกุมและการใช้งาน Multi-Factor Authentication (MFA) สำหรับทุกบัญชี โดยเฉพาะบัญชีที่มีสิทธิ์สูง

Long Term:

- implement Application Whitelisting เพื่อป้องกันการรันสคริปต์ PowerShell และโปรแกรมที่ไม่ได้รับอนุญาต

- อัปเดตระบบปฏิบัติการ เบราว์เซอร์ (Microsoft Edge, Google Chrome) และซอฟต์แวร์รักษาความปลอดภัยอย่างสม่ำเสมอ

- จัดการอบรมด้านความตระหนักรู้ด้านความปลอดภัยทางไซเบอร์ให้แก่บุคลากรอย่างต่อเนื่อง โดยเน้นที่ Phishing, Social Engineering และพฤติกรรมการใช้งานอินเทอร์เน็ตที่ปลอดภัย

- ปรับใช้โซลูชัน Data Loss Prevention (DLP) เพื่อป้องกันการส่งออกข้อมูลที่ไม่ได้รับอนุญาต

- ใช้ข้อมูลภัยคุกคาม (Threat Intelligence) เพื่อระบุและบล็อก Indicators of Compromise (IOCs) ที่เกี่ยวข้องกับ APT42 และ TAMECAT

- แบ่งส่วนเครือข่าย (Network Segmentation) เพื่อจำกัดการเคลื่อนที่แนวนอนของมัลแวร์หากมีการบุกรุกเกิดขึ้น

- ใช้ระบบ Privilege Access Management (PAM) เพื่อจำกัดการเข้าถึงระบบและข้อมูลที่ละเอียดอ่อน

Source: https://cybersecuritynews.com/tamecat-powershell-based-backdoor-exfiltrates-login-credentials/

Share this content: