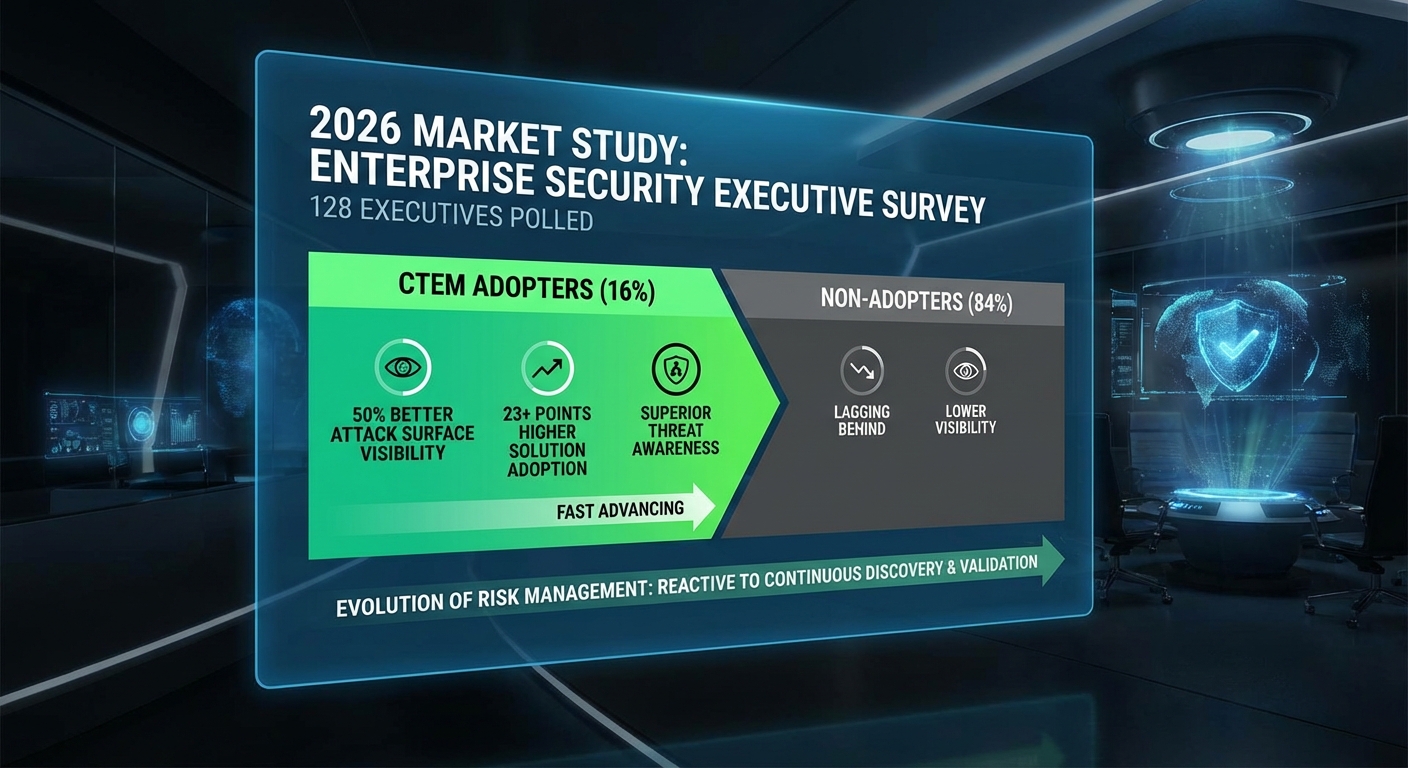

การศึกษาตลาดในปี 2026 ซึ่งสำรวจผู้บริหารด้านความปลอดภัยระดับองค์กร 128 ราย เผยให้เห็นช่องว่างที่ชัดเจนระหว่างองค์กรที่นำ Continuous Threat Exposure Management (CTEM) มาใช้ กับองค์กรที่ไม่ได้นำมาใช้ องค์กรที่ใช้ CTEM มีการมองเห็นพื้นที่การโจมตี (attack surface) ดีขึ้น 50% มีการนำโซลูชันมาใช้สูงกว่า 23 จุด และมีความตระหนักรู้ด้านภัยคุกคามที่เหนือกว่าในทุกมิติที่วัดได้ มีเพียง 16% ขององค์กรที่นำ CTEM มาใช้ ซึ่งกำลังก้าวหน้าอย่างรวดเร็ว ในขณะที่ 84% ที่เหลือ กำลังล้าหลัง บทความนี้เน้นย้ำว่า CTEM คือวิวัฒนาการถัดไปของการบริหารจัดการความเสี่ยง โดยเปลี่ยนจากการแก้ไขช่องโหว่แบบตั้งรับไปสู่การค้นพบ ตรวจสอบ และจัดลำดับความเสี่ยงที่สามารถส่งผลกระทบต่อธุรกิจได้อย่างต่อเนื่อง

Severity: สูง

System Impact:

- โปรแกรมความปลอดภัยขององค์กร (Enterprise Security Programs)

- พื้นที่การโจมตีทางไซเบอร์ทั้งหมด (Overall Attack Surface)

- โครงสร้างพื้นฐานด้าน IT (IT Infrastructure)

- แอปพลิเคชันและบริการต่างๆ (Applications and Services)

- การรวมระบบบุคคลที่สาม (Third-party Integrations)

- สคริปต์และโค้ดที่เชื่อมโยง (Scripts and Connected Code)

- ระบบที่เกี่ยวข้องกับการปฏิบัติตามข้อกำหนด (เช่น PCI DSS 4.0.1)

Technical Attack Steps:

- พื้นที่การโจมตีมีความซับซ้อนเพิ่มขึ้น (มีหลายโดเมน, ทรัพย์สินที่เชื่อมโยง, สคริปต์จำนวนมาก)

- เกิด ‘ช่องว่างในการมองเห็น’ (visibility gap) ระหว่างสินทรัพย์ที่องค์กรรับผิดชอบและสินทรัพย์ที่องค์กรตระหนักถึง

- วิธีการรักษาความปลอดภัยแบบ ‘snapshot’ และการติดตามด้วยตนเองไม่เพียงพอต่อความซับซ้อนที่เพิ่มขึ้น

- ผู้โจมตีใช้ประโยชน์จาก ‘สินทรัพย์ที่ซ่อนอยู่’ (dark assets) ในช่องว่างการมองเห็นเหล่านี้เพื่อดำเนินการโจมตี

- อัตราการโจมตีเพิ่มขึ้นอย่างรวดเร็วเมื่อจำนวนโดเมนเกิน 100 โดเมน

Recommendations:

Short Term:

- เริ่มต้นด้วยการนำแนวคิด CTEM มาใช้: ค้นพบ ตรวจสอบ และจัดลำดับความเสี่ยงด้านการเปิดเผยข้อมูลอย่างต่อเนื่อง

- เร่งปรับปรุงการมองเห็นพื้นที่การโจมตี โดยเฉพาะการระบุและตรวจสอบ ‘สินทรัพย์ที่ซ่อนอยู่’ (dark assets)

Long Term:

- นำกรอบการทำงาน Continuous Threat Exposure Management (CTEM) มาใช้งานอย่างเต็มรูปแบบเพื่อการบริหารจัดการความเสี่ยงอย่างต่อเนื่อง

- เปลี่ยนจากการแก้ไขช่องโหว่แบบตั้งรับไปสู่การจัดการความเสี่ยงเชิงรุกอย่างสม่ำเสมอ

- สร้างความเข้าใจและได้รับการสนับสนุนจากผู้บริหารระดับสูงเพื่อการนำ CTEM มาใช้อย่างมีประสิทธิภาพ โดยนำเสนอข้อมูลสถิติที่แสดงถึงประโยชน์ทางธุรกิจ

- ยุติการพึ่งพาการควบคุมแบบเป็นระยะและการดูแลด้วยตนเองในสภาพแวดล้อมที่มีความซับซ้อนสูง

Source: https://thehackernews.com/2026/02/the-ctem-divide-why-84-of-security.html

Share this content: