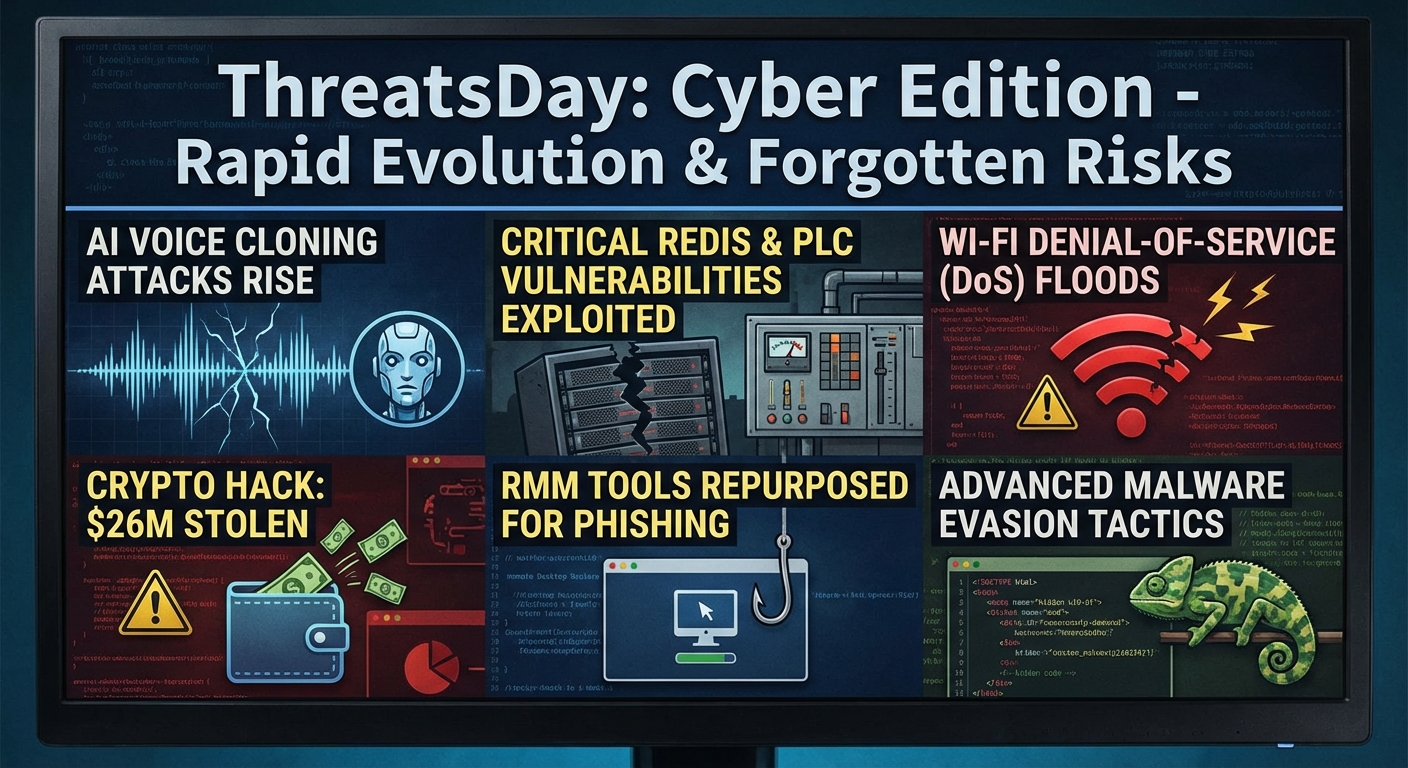

ข่าว ThreatsDay ฉบับนี้รวบรวมเหตุการณ์ด้านความปลอดภัยทางไซเบอร์ที่สำคัญประจำสัปดาห์ โดยเน้นย้ำถึงวิวัฒนาการอย่างรวดเร็วของวิธีการโจมตี ช่องโหว่ที่ถูกมองข้ามซึ่งนำไปสู่ความเสี่ยงใหญ่หลวง และการนำเครื่องมือเก่ามาใช้ในรูปแบบใหม่เพื่อการบุกรุก ข่าวเด่นได้แก่ การโจมตีด้วยการโคลนเสียง AI, ช่องโหว่ร้ายแรงใน Redis และ PLC, การโจมตีแบบปฏิเสธการให้บริการ (DoS) ใน Wi-Fi, การแฮกเงินคริปโต 26 ล้านดอลลาร์ และการใช้เครื่องมือ RMM ในการฟิชชิ่ง รวมถึงกลยุทธ์การหลบเลี่ยงการตรวจจับของมัลแวร์ที่ซับซ้อน.

Severity: สูง

System Impact:

- Redis (CVE-2025-62507)

- AI/ML Python Libraries (Apple FlexTok, NVIDIA NeMo, Salesforce Uni2TS, Meta Hydra)

- Delta Electronics DVP-12SE11T Programmable Logic Controllers (PLCs)

- Broadcom Wi-Fi Chipsets (5GHz wireless networks)

- Truebit Cryptocurrency Platform (Smart Contracts)

- ระบบที่ติดตั้งเครื่องมือ Remote Monitoring and Management (RMM) เช่น LogMeIn Resolve, Naverisk, ScreenConnect, LogMeIn Rescue, AnyDesk, Syncro, SuperOps, NinjaOne

- ระบบปฏิบัติการ Windows

- โครงสร้างพื้นฐาน Active Directory (AD)

- ระบบการยืนยันตัวตนด้วยเสียง (Speaker Verification) และระบบการโคลนเสียง (Voice Cloning)

- Automatic Speech Recognition (ASR) systems

Technical Attack Steps:

- การใช้ประโยชน์จากช่องโหว่ (Vulnerability Exploitation) เพื่อให้เกิด Remote Code Execution (RCE) และ Stack Buffer Overflow (Redis).

- การฟิชชิ่ง (Phishing) ผ่านอีเมลปลอมแปลงเป็นคำเชิญงานเลี้ยง, ใบแจ้งหนี้ค้างชำระ, การแจ้งเตือนภาษี, การประชุม Zoom, คำขอลงนามเอกสาร หรือการแจ้งเตือน PayPal เพื่อส่งเครื่องมือ RMM.

- การติดตั้งและใช้เครื่องมือ Remote Monitoring and Management (RMM) ที่ถูกต้องตามกฎหมายอย่าง LogMeIn, ScreenConnect และ AnyDesk เพื่อเข้าถึงระบบจากระยะไกลอย่างต่อเนื่อง.

- การหลบเลี่ยงการตรวจจับมัลแวร์ (Malware Evasion) โดยใช้ใบรับรองการลงรหัสที่ถูกต้อง, การใช้ `node.exe` สำหรับการทำงาน JavaScript ที่เป็นอันตราย, การซ่อน C2 traffic ผ่านบริการคลาวด์ที่ถูกต้อง, และเทคนิคขั้นสูง เช่น Component Object Model (COM), patchless Event Tracing for Windows (ETW), Antimalware Scan Interface (AMSI) bypass (Kazuar V3).

- การโจมตีการโคลนเสียง AI (AI Voice Cloning Attacks) โดยอาศัยเทคนิค VocalBridge เพื่อหลีกเลี่ยงการป้องกันที่มีอยู่.

- การโจมตีแบบปฏิเสธการให้บริการ (Denial-of-Service – DoS) ในเครือข่าย Wi-Fi 5GHz โดยการส่งเฟรมที่เป็นอันตรายเพียงครั้งเดียวเพื่อทำให้เราเตอร์ไม่ตอบสนองและต้องรีบูตเครื่อง.

- การโจมตีช่องโหว่ในสัญญาอัจฉริยะ (Smart Contract Exploitation) บนแพลตฟอร์มคริปโตเคอร์เรนซี โดยการใช้ช่องโหว่ทางคณิตศาสตร์ในการกำหนดราคาโทเค็นเพื่อดูดทรัพย์สิน.

- การปรับยกระดับสิทธิ์ (Privilege Escalation) และการแพร่กระจายมัลแวร์เรียกค่าไถ่ (Ransomware Propagation) โดยใช้ประโยชน์จากช่องโหว่ใน Active Directory (AD), Group Policy Objects (GPOs) ผ่าน SharpGPOAbuse และเทคนิค Bring Your Own Vulnerable Driver (BYOVD).

Recommendations:

Short Term:

- อัปเดตและแพตช์ช่องโหว่ความปลอดภัยที่ค้นพบใหม่ใน Redis, PLC และ Wi-Fi Chipset ทันที.

- เพิ่มความตระหนักรู้ด้านฟิชชิ่งสำหรับพนักงาน และระมัดระวังอีเมลที่น่าสงสัยที่ขอให้ติดตั้งซอฟต์แวร์หรือคลิกลิงก์ที่ไม่รู้จัก.

- ตรวจสอบการใช้งานเครื่องมือ RMM อย่างใกล้ชิด และจำกัดการเข้าถึงเฉพาะที่จำเป็น.

- สำรองข้อมูลที่สำคัญและเตรียมแผนการกู้คืนข้อมูล เพื่อลดผลกระทบจากการโจมตีด้วยมัลแวร์เรียกค่าไถ่.

Long Term:

- นำกรอบการทำงาน Zero Trust มาใช้ เพื่อจำกัดการเข้าถึงระบบและข้อมูลตามหลักการ ‘ไม่ไว้ใจใครเลย’

- ลงทุนในการวิเคราะห์ความปลอดภัยของโค้ด AI/ML และสัญญาอัจฉริยะ (Smart Contracts) อย่างสม่ำเสมอ.

- ปรับปรุงนโยบายรหัสผ่านให้แข็งแกร่งและบังคับใช้ Multi-Factor Authentication (MFA) โดยเฉพาะอย่างยิ่งสำหรับ Active Directory.

- ติดตั้งและอัปเดตโซลูชันความปลอดภัยที่ครอบคลุม เช่น Endpoint Detection and Response (EDR) และ Intrusion Prevention System (IPS) เพื่อตรวจจับและป้องกันมัลแวร์ที่ซับซ้อน.

- ดำเนินการประเมินความเสี่ยงและทดสอบเจาะระบบ (Penetration Testing) เป็นประจำ เพื่อระบุและแก้ไขช่องโหว่ก่อนที่ผู้โจมตีจะใช้ประโยชน์ได้.

Source: https://thehackernews.com/2026/01/threatsday-bulletin-ai-voice-cloning.html

Share this content: