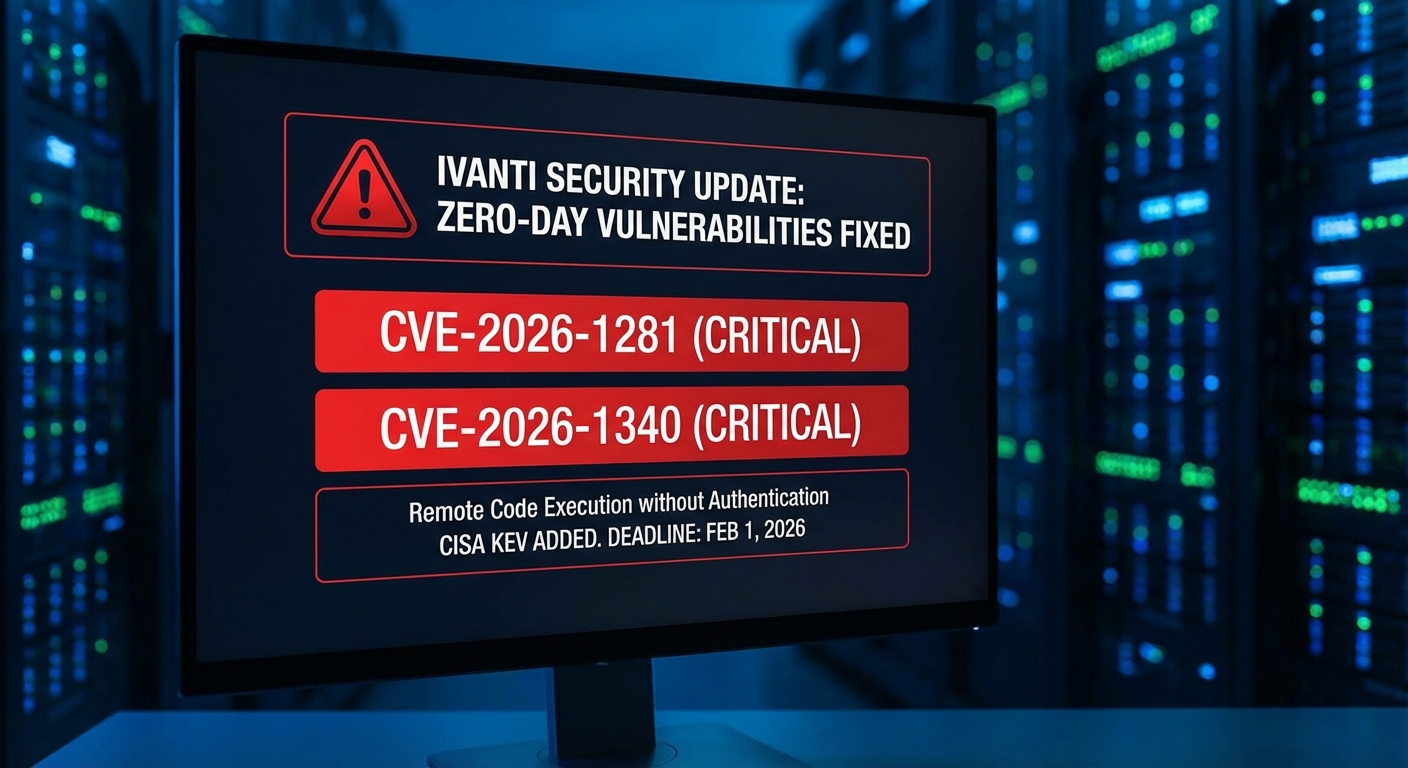

Ivanti ได้ออกการอัปเดตความปลอดภัยเพื่อแก้ไขช่องโหว่ Zero-Day สองรายการใน Ivanti Endpoint Manager Mobile (EPMM) ซึ่งกำลังถูกใช้ในการโจมตีแบบ Zero-Day ช่องโหว่เหล่านี้ (CVE-2026-1281 และ CVE-2026-1340) มีความรุนแรงระดับวิกฤตและอนุญาตให้ผู้โจมตีสามารถรันโค้ดจากระยะไกลได้โดยไม่จำเป็นต้องมีการตรวจสอบสิทธิ์ CISA ได้เพิ่ม CVE-2026-1281 เข้าไปในแคตตาล็อก Known Exploited Vulnerabilities (KEV) ของตน ซึ่งกำหนดให้หน่วยงานรัฐบาลกลางต้องอัปเดตภายในวันที่ 1 กุมภาพันธ์ 2026 Ivanti รายงานว่ามีลูกค้าจำนวนจำกัดที่ได้รับผลกระทบจากการโจมตี และได้ให้คำแนะนำในการตรวจจับและตอบสนองต่อการบุกรุก

Severity: วิกฤต

System Impact:

- Ivanti Endpoint Manager Mobile (EPMM) versions 12.5.0.0 และก่อนหน้า

- Ivanti Endpoint Manager Mobile (EPMM) versions 12.6.0.0 และก่อนหน้า

- Ivanti Endpoint Manager Mobile (EPMM) versions 12.7.0.0 และก่อนหน้า

- Ivanti Endpoint Manager Mobile (EPMM) versions 12.5.1.0 และก่อนหน้า

- Ivanti Endpoint Manager Mobile (EPMM) versions 12.6.1.0 และก่อนหน้า

Technical Attack Steps:

- ผู้โจมตีใช้ช่องโหว่การฉีดโค้ด (code injection) CVE-2026-1281 หรือ CVE-2026-1340 ใน Ivanti EPMM

- ดำเนินการรันโค้ดจากระยะไกลโดยไม่ได้รับการตรวจสอบสิทธิ์บนอุปกรณ์ EPMM

- ติดตั้ง Web shells และ Reverse shells เพื่อสร้างความคงทน (persistence) บนอุปกรณ์ที่ถูกบุกรุก

- อาจขยายการโจมตีไปยังสภาพแวดล้อมที่เชื่อมต่อและเข้าถึงข้อมูลที่ละเอียดอ่อนของอุปกรณ์ที่ถูกจัดการ

Recommendations:

Short Term:

- ใช้การอัปเดตความปลอดภัย (RPM patches) ที่ Ivanti เผยแพร่ออกมาทันที

- ตรวจสอบบันทึกการเข้าถึง Apache (Apache access log) ที่ ‘/var/log/httpd/https-access_log’ สำหรับสัญญาณการโจมตี โดยใช้รูปแบบ regex ที่ระบุไว้เพื่อค้นหา ‘404 HTTP response codes’ ที่บ่งชี้ถึงความพยายามหรือการโจมตีที่สำเร็จ

- ทบทวนผู้ดูแลระบบ EPMM สำหรับบัญชีใหม่หรือบัญชีที่มีการเปลี่ยนแปลงล่าสุด

- ตรวจสอบการตั้งค่าการยืนยันตัวตน รวมถึงการตั้งค่า SSO และ LDAP

- ตรวจสอบแอปพลิเคชันใหม่ที่ถูกส่งไปยังอุปกรณ์มือถือ

- ตรวจสอบการเปลี่ยนแปลงการกำหนดค่าแอปพลิเคชันภายในองค์กร (in-house applications) ที่คุณส่งไปยังอุปกรณ์

- ตรวจสอบนโยบายใหม่หรือนโยบายที่แก้ไขล่าสุด

- ตรวจสอบการเปลี่ยนแปลงการกำหนดค่าเครือข่าย รวมถึงการกำหนดค่าเครือข่ายหรือ VPN ที่ส่งไปยังอุปกรณ์มือถือ

- หากตรวจพบการประนีประนอม ให้กู้คืนอุปกรณ์ EPMM จากการสำรองข้อมูลที่ทราบว่าดี หรือสร้าง EPMM ใหม่แล้วย้ายข้อมูลไปยังอุปกรณ์ใหม่

Long Term:

- อัปเกรดเป็น Ivanti EPMM เวอร์ชัน 12.8.0.0 ที่มีกำหนดออกในไตรมาสที่ 1 ปี 2026 ซึ่งจะแก้ไขช่องโหว่เหล่านี้อย่างถาวร

- หากมีการตรวจพบการประนีประนอมและได้ดำเนินการแก้ไขแล้ว ให้รีเซ็ตบัญชีผู้ใช้ EPMM ทั้งหมดในเครื่อง

- รีเซ็ตรหัสผ่านสำหรับบัญชีบริการ LDAP และ/หรือ KDC ที่ใช้ในการค้นหาข้อมูล

- เพิกถอนและแทนที่ใบรับรองสาธารณะที่ใช้สำหรับ EPMM ของคุณ

- รีเซ็ตรหัสผ่านสำหรับบัญชีบริการภายในหรือภายนอกอื่นๆ ที่กำหนดค่าไว้กับโซลูชัน EPMM

Source: https://thehackernews.com/2026/01/two-ivanti-epmm-zero-day-rce-flaws.html

Share this content: