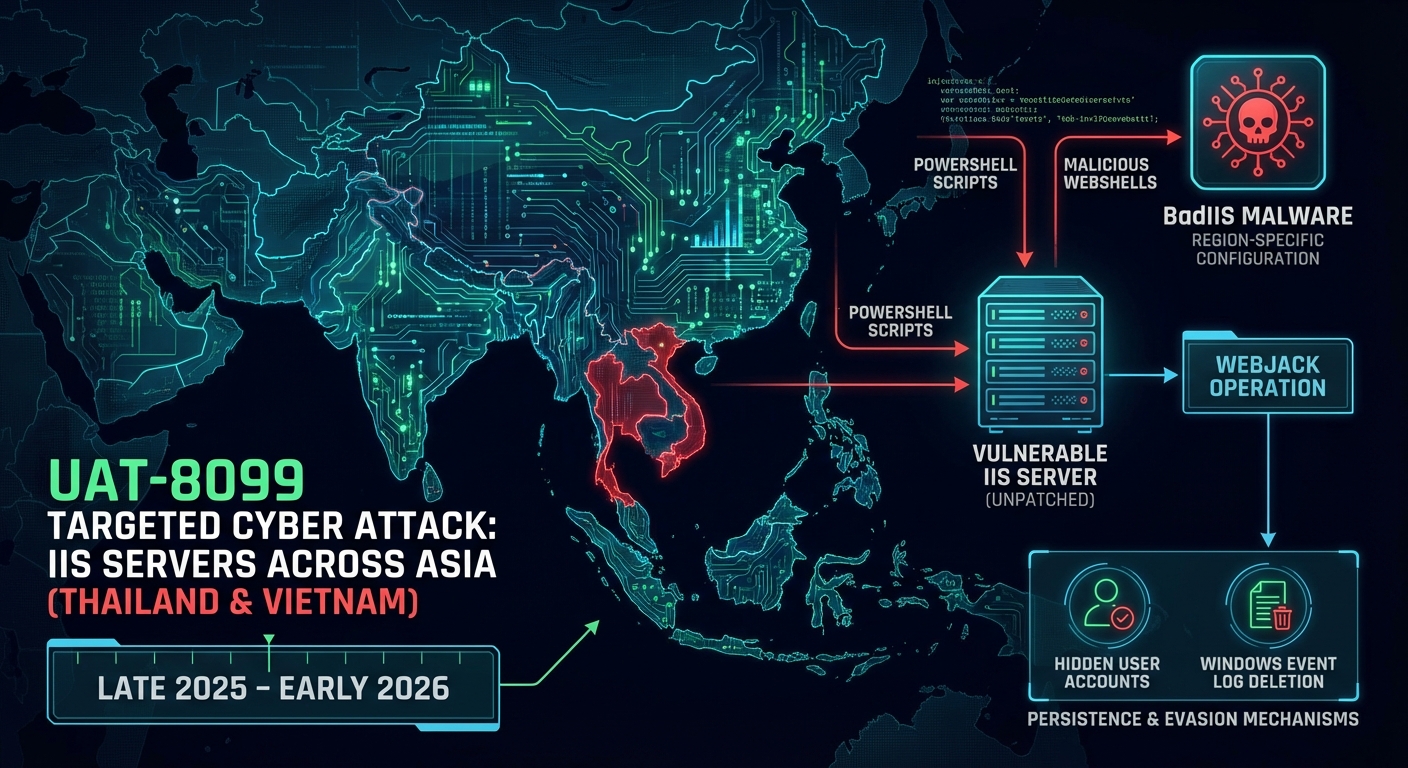

กลุ่ม UAT-8099 ได้เปิดฉากการโจมตีแบบพุ่งเป้าครั้งใหม่ต่อเซิร์ฟเวอร์ Internet Information Services (IIS) ทั่วเอเชีย โดยเฉพาะในประเทศไทยและเวียดนาม การโจมตีซึ่งเริ่มตั้งแต่ปลายปี 2025 ถึงต้นปี 2026 นี้ มีการใช้มัลแวร์ที่ซับซ้อนเพื่อเจาะระบบที่อ่อนแอ อาศัยช่องโหว่ของเซิร์ฟเวอร์ IIS ที่ไม่ได้แพตช์ เพื่อฝังเว็บเชลล์ที่เป็นอันตราย, รันสคริปต์ PowerShell และติดตั้งมัลแวร์ BadIIS ซึ่งถูกปรับแต่งให้มีคอนฟิกูเรชันเฉพาะภูมิภาค การโจมตีนี้ยังพบความเชื่อมโยงกับการปฏิบัติการ WEBJACK ก่อนหน้านี้ และใช้กลไกในการคงอยู่และหลบเลี่ยงการตรวจจับที่หลากหลาย รวมถึงการสร้างบัญชีผู้ใช้ที่ซ่อนอยู่และการลบหลักฐานในบันทึกเหตุการณ์ของ Windows

Severity: สูง

System Impact:

- Internet Information Services (IIS) servers

- ระบบปฏิบัติการ Windows (ผ่านการสร้างบัญชีผู้ใช้และจัดการ Event logs)

- เว็บไซต์ที่โฮสต์บน IIS (ถูกเปลี่ยนเส้นทางไปเว็บพนัน/มัลแวร์)

Technical Attack Steps:

- โจมตีเซิร์ฟเวอร์ IIS ที่มีช่องโหว่และยังไม่ได้แพตช์

- ฝังเว็บเชลล์ที่เป็นอันตรายเพื่อเข้าถึงและสั่งการจากระยะไกล

- รันสคริปต์ PowerShell เพื่อดาวน์โหลดและติดตั้งเครื่องมือเข้าถึงระยะไกล GotoHTTP

- สร้างบัญชีผู้ใช้ที่ซ่อนอยู่ด้วยสิทธิ์ผู้ดูแลระบบ (เช่น ‘admin$’, ‘mysql$’, ‘admin1$’, ‘admin2$’, ‘power$’) เพื่อคงการเข้าถึงระบบ

- ติดตั้งมัลแวร์ BadIIS เวอร์ชันที่ปรับแต่งตามภูมิภาค (‘VN’ สำหรับเวียดนาม, ‘TH’ สำหรับไทย) ไปยังไดเรกทอรีเฉพาะบนเซิร์ฟเวอร์ที่ถูกบุกรุก

- มัลแวร์ BadIIS จะกรองทราฟฟิกเว็บตามส่วนหัว ‘Accept-Language’ เพื่อยืนยันภูมิภาคของผู้เข้าชม

- เปลี่ยนเส้นทาง (redirect) Search Engine Crawlers ไปยังเว็บไซต์การพนันปลอม

- ฝัง JavaScript เข้าไปในเบราว์เซอร์ของผู้ใช้ทั่วไปเพื่อเปลี่ยนเส้นทางไปยังปลายทางที่เป็นอันตรายอย่างเงียบๆ

- ใช้เครื่องมือต่อต้านการพิสูจน์หลักฐาน (anti-forensic tools) เช่น Sharp4RemoveLog เพื่อลบ Windows event logs, CnCrypt Protect เพื่อซ่อนไฟล์อันตราย และ OpenArk64 เพื่อยุติกระบวนการด้านความปลอดภัยในระดับเคอร์เนล

Recommendations:

Short Term:

- อัปเดตและแพตช์เซิร์ฟเวอร์ IIS ทั้งหมดทันที เพื่อแก้ไขช่องโหว่ที่ทราบ

- ตรวจสอบและลบเว็บเชลล์ที่น่าสงสัยออกจากเซิร์ฟเวอร์

- ตรวจสอบการทำงานของ PowerShell เพื่อหาสคริปต์หรือคำสั่งที่ผิดปกติ

- ตรวจสอบบัญชีผู้ใช้ที่มีอยู่ โดยเฉพาะบัญชีที่ซ่อนอยู่ และลบบัญชีผู้ดูแลระบบที่ไม่ได้รับอนุญาต

- ตรวจสอบทราฟฟิกเว็บอย่างใกล้ชิดเพื่อตรวจจับการเปลี่ยนเส้นทางที่น่าสงสัยและ JavaScript ที่ถูกฝัง

Long Term:

- ใช้โปรแกรมการจัดการแพตช์ที่แข็งแกร่งสำหรับโครงสร้างพื้นฐานของเซิร์ฟเวอร์ทั้งหมด

- ติดตั้งและบำรุงรักษาโซลูชัน Endpoint Detection and Response (EDR) เพื่อตรวจจับภัยคุกคามขั้นสูง

- ปรับปรุงการบันทึกข้อมูล (logging) และใช้ระบบการจัดการบันทึกแบบรวมศูนย์สำหรับ Windows event logs และ IIS logs พร้อมการวิเคราะห์เชิงรุกเพื่อหาการประนีประนอมและความพยายามในการต่อต้านการพิสูจน์หลักฐาน

- ใช้มาตรการควบคุมการเข้าถึงที่แข็งแกร่ง รวมถึงการยืนยันตัวตนแบบหลายปัจจัย (MFA) สำหรับบัญชีผู้ดูแลระบบ

- ทำการตรวจสอบความปลอดภัยและทดสอบการเจาะระบบ (penetration testing) อย่างสม่ำเสมอสำหรับสินทรัพย์ที่เชื่อมต่ออินเทอร์เน็ต

- ให้การฝึกอบรมสร้างความตระหนักรู้ด้านความปลอดภัยทางไซเบอร์แก่พนักงานอย่างต่อเนื่อง

Source: https://cybersecuritynews.com/uat-8099-targets-vulnerable-iis-servers/

Share this content: