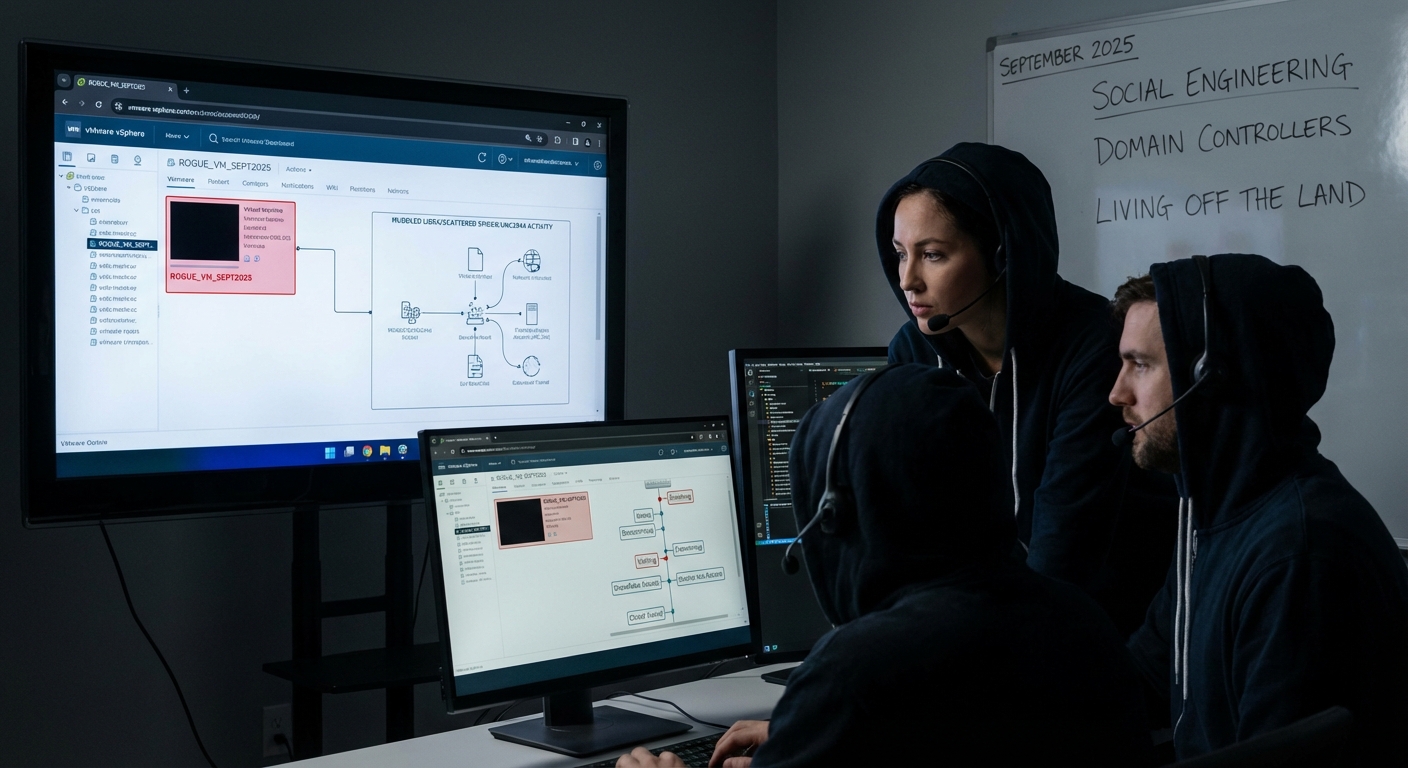

ในกรณีการตอบสนองต่อเหตุการณ์เมื่อเดือนกันยายน 2025 นักวิจัยพบ Virtual Machine (VM) ปลอมภายในสภาพแวดล้อม VMware vSphere และเชื่อมโยงกับการโจมตีของกลุ่ม Muddled Libra (หรือที่รู้จักในชื่อ Scattered Spider และ UNC3944) ด้วยความมั่นใจสูง VM ดังกล่าวถูกใช้เป็นโฮสต์สำหรับการสอดแนม, เตรียมเครื่องมือ, และขโมยข้อมูล โดยใช้กลยุทธ์ Social Engineering เช่น Smishing และ Vishing กลุ่มนี้ยังหลีกเลี่ยงมัลแวร์หนักๆ และอาศัยยูทิลิตี้การดูแลระบบที่ถูกต้องและโครงสร้างพื้นฐานของเหยื่อเพื่อซ่อนตัว การโจมตีรวมถึงการปิด Domain Controllers, ขโมยข้อมูลยืนยันตัวตน, เข้าถึงสภาพแวดล้อมคลาวด์ Snowflake และสร้างช่องทาง Chisel เพื่อคงอยู่ในการเข้าถึงระบบ

Severity: วิกฤต

System Impact:

- VMware vSphere environment

- Virtualized Domain Controllers (DCs)

- Snowflake environment (แพลตฟอร์มข้อมูลคลาวด์)

- Mailbox data (ไฟล์ PST)

Technical Attack Steps:

- ผู้โจมตีเข้าถึง VMware vSphere ได้สำเร็จประมาณสองชั่วโมงหลังจากการเข้าถึงครั้งแรก

- สร้าง Virtual Machine (VM) ใหม่ชื่อ “New Virtual Machine” ภายในสภาพแวดล้อม vSphere

- ใช้ VM ดังกล่าวเป็นโฮสต์สำหรับสอดแนมเครือข่ายและเตรียมเครื่องมือโจมตี

- ใช้ใบรับรองที่ถูกขโมยเพื่อปลอมแปลงตั๋ว (forge tickets) และขยายการควบคุมในระบบ

- ทำการปิด Virtualized Domain Controllers (DCs)

- Mount VMDKs ของ DCs และคัดลอกไฟล์ NTDS.dit และ SYSTEM ไปยัง VM ปลอม

- ดำเนินการสอดแนมไดเรกทอรีด้วยเครื่องมือ ADRecon และตรวจสอบ Service Principal Names (SPNs)

- เข้าถึงสภาพแวดล้อม Snowflake ของเหยื่อ

- พยายามเคลื่อนย้ายข้อมูลกล่องจดหมาย (mailbox data) รวมถึงไฟล์ PST ออกนอกเครือข่ายโดยใช้เว็บไซต์แชร์ไฟล์และ S3 Browser

- สร้างการคงอยู่ (persistence) โดยใช้ SSH tunnel กับ Chisel ซึ่งถูกส่งมาในไฟล์ ZIP ชื่อ goon.zip จาก AWS S3 bucket ที่ผู้โจมตีควบคุม

Recommendations:

Short Term:

- กระชับการควบคุมตัวตน (identity controls) ให้รัดกุมยิ่งขึ้น

- บังคับใช้หลักการสิทธิ์ขั้นต่ำ (least privilege) สำหรับบัญชี vSphere และบัญชีผู้ดูแลระบบ

- เฝ้าระวังการสร้าง VM ที่น่าสงสัย

- เฝ้าระวังเหตุการณ์การปิด Domain Controllers (DC) โดยไม่ได้รับอนุญาต

- เฝ้าระวังการ mount VMDK ที่ไม่คาดคิด

Long Term:

- ติดตั้งและใช้งานระบบตรวจสอบความปลอดภัย (Continuous Monitoring) เพื่อตรวจจับการใช้เครื่องมือทั่วไปที่ผิดปกติ

- ตรวจสอบทราฟฟิกขาออกบนพอร์ต 443 ที่ผิดปกติจากระบบที่เพิ่งสร้างขึ้นมา เพื่อตรวจจับช่องทาง Chisel หรือการสื่อสารที่ไม่ได้รับอนุญาต

- ตรวจสอบการเข้าถึงแพลตฟอร์มข้อมูลคลาวด์ (เช่น Snowflake) ที่ผิดปกติ

Source: https://cybersecuritynews.com/rogue-vm-linked-to-muddled-libra/

Share this content: