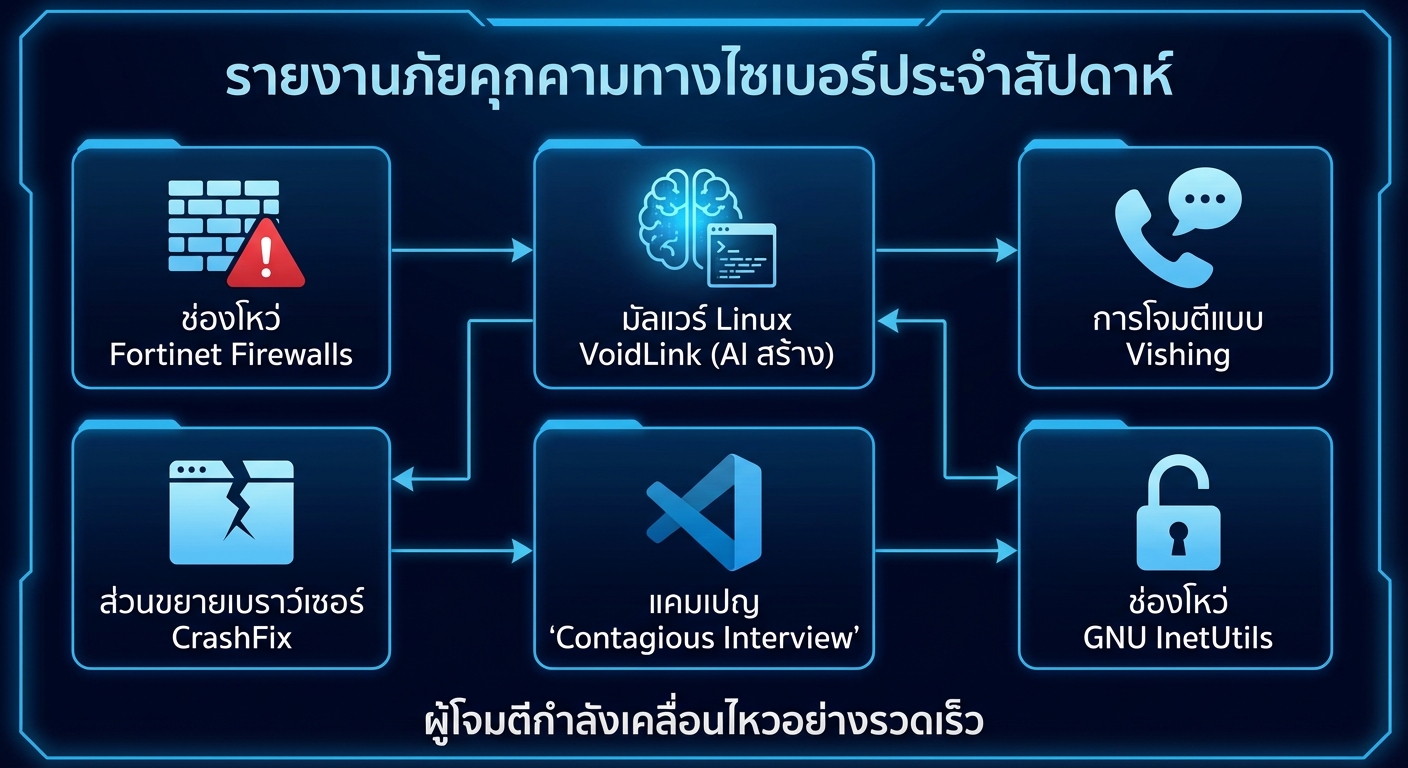

สัปดาห์นี้มีรายงานภัยคุกคามทางไซเบอร์ที่หลากหลายและรุนแรง โดยเฉพาะอย่างยิ่งการใช้ประโยชน์จากช่องโหว่ที่ได้รับการแก้ไขไม่สมบูรณ์ใน Fortinet Firewalls รวมถึงการตรวจพบมัลแวร์ Linux ชื่อ VoidLink ซึ่งถูกสร้างขึ้นเกือบทั้งหมดด้วยปัญญาประดิษฐ์ ถือเป็นการยกระดับภัยคุกคาม นอกจากนี้ยังมีการโจมตีแบบ Vishing ที่มีเป้าหมายเป็นผู้ให้บริการยืนยันตัวตน, แคมเปญมัลแวร์ผ่านส่วนขยายเบราว์เซอร์ที่ทำให้เบราว์เซอร์ล่มเพื่อส่งมัลแวร์ (CrashFix), และแคมเปญ ‘Contagious Interview’ ของเกาหลีเหนือที่ส่งแบ็คดอร์ผ่าน VS Code รวมถึงการเปิดเผยช่องโหว่ร้ายแรงใน GNU InetUtils telnetd ที่ยังไม่ได้รับการแก้ไข การโจมตีเหล่านี้แสดงให้เห็นว่าผู้โจมตีกำลังเคลื่อนไหวอย่างรวดเร็วและใช้ช่องทางใหม่ๆ ที่ท้าทายการป้องกันแบบเดิม

Severity: วิกฤต

System Impact:

- Fortinet Firewalls (FortiCloud SSO)

- Linux-based cloud servers

- GNU InetUtils telnetd (เวอร์ชัน 1.9.3 ถึง 2.7)

- Identity Providers (เช่น Google, Microsoft Entra, Okta)

- Google Chrome และ Microsoft Edge browsers

- Microsoft Visual Studio Code (VS Code)

- ระบบของนักพัฒนาซอฟต์แวร์

- OpenAI API keys และแพลตฟอร์ม OpenAI

- Canonical Snap Store publisher accounts

- Microsoft Azure Private Endpoint architecture

- WordPress sites (ผ่านปลั๊กอิน Advanced Custom Fields: Extended และ LA-Studio Element Kit)

- ตู้ ATM

- OpenKM server, backend database, documents

- Vivotek legacy camera models

- EmEditor (ซอฟต์แวร์แก้ไขข้อความ)

- ผลิตภัณฑ์และแพลตฟอร์มอื่นๆ ที่เกี่ยวข้องกับ CVE ที่ระบุ เช่น SmarterMail, Cisco Unified Communications/Webex Calling, Chainlit, binary-parser (Node.js), Anthropic mcp-server-git, Zoom, GitLab CE/EE, TP-Link, Microsoft SQL Server, Microsoft Configuration Manager, Apache bRPC, AVEVA Process Optimization, dr_flac, Safetica ProcessMonitorDriver.sys, Genshi template engine, Apache Airflow, GNU libtasn1, Open5GS WebUI, libheif, NVIDIA NSIGHT Graphics for Linux, Oracle, @mcpjam/inspector, ISC BIND 9, Atlassian Bamboo/Confluence, AppSmith, RealHomes CRM plugin, HPE Alletra/Nimble Storage, osTicket

Technical Attack Steps:

- การใช้ประโยชน์จากช่องโหว่ที่แก้ไขไม่สมบูรณ์ใน Fortinet Firewalls เพื่อหลีกเลี่ยงการรับรองความถูกต้องของ FortiCloud SSO ผ่านข้อความ SAML ที่สร้างขึ้นเป็นพิเศษ

- การโจมตี Linux cloud servers ด้วยมัลแวร์ VoidLink ที่สร้างโดย AI

- การใช้ประโยชน์จากช่องโหว่ใน GNU InetUtils telnetd (CVE-2026-24061) โดยการป้อนแฟล็ก ‘-f’ ไปยัง ‘/usr/bin/login’ ในระหว่างเซสชัน Telnet เพื่อข้ามการยืนยันตัวตนและเข้าถึงสิทธิ์ root

- การโจมตีแบบ Vishing โดยใช้ชุด Phishing Kit เฉพาะเพื่อดักจับข้อมูลประจำตัวและควบคุมขั้นตอนการยืนยันตัวตนในเบราว์เซอร์ของเหยื่อแบบเรียลไทม์

- การติดตั้งส่วนขยายเบราว์เซอร์ที่เป็นอันตราย (เช่น NexShield, H-Chat Assistant) ซึ่งทำให้เบราว์เซอร์ล่ม จากนั้นแสดงคำเตือนปลอมเพื่อหลอกให้ผู้ใช้รันคำสั่งที่เป็นอันตราย (สไตล์ ClickFix) และส่งมัลแวร์ (เช่น ModeloRAT)

- กลุ่มผู้คุกคามชาวเกาหลีเหนือใช้ Repositories บน GitHub/GitLab/Bitbucket ที่มี `tasks.json` ที่เป็นอันตราย ซึ่งจะรันคำสั่ง Shell อัตโนมัติเมื่อเปิด Workspace ใน VS Code เพื่อติดตั้งแบ็คดอร์

- ผู้ไม่หวังดีลงทะเบียนโดเมนที่หมดอายุของ Publisher ที่ถูกต้องเพื่อรีเซ็ตรหัสผ่านและผลักดันการอัปเดตที่เป็นอันตรายไปยังแอปพลิเคชันที่เชื่อถือได้

- การโจมตีตู้ ATM โดยการถอดฝาครอบด้านนอกและติดตั้งมัลแวร์ผ่านแล็ปท็อปเพื่อข้ามการควบคุมความปลอดภัยและบังคับให้ตู้ ATM จ่ายเงินออกมา

Recommendations:

Short Term:

- จำกัดการเข้าถึงการดูแลระบบของอุปกรณ์เครือข่ายขอบ (edge network devices) และปิดการเข้าสู่ระบบ FortiCloud SSO โดยการปิดใช้งานการตั้งค่า ‘admin-forticloud-sso-login’ สำหรับ Fortinet Firewalls

- ดำเนินการอย่างรวดเร็วในการแก้ไขช่องโหว่ที่ถูกเปิดเผยใหม่ๆ โดยเฉพาะ CVE ที่ระบุในข่าวนี้

- ตรวจสอบส่วนขยายเบราว์เซอร์ที่ติดตั้ง และระมัดระวังการติดตั้งส่วนขยายที่ไม่รู้จักหรือไม่น่าเชื่อถือ

- ระมัดระวังข้อความฟิชชิ่ง, ลิงก์ที่น่าสงสัย, และคำเชิญเข้าร่วมโครงการทางเทคนิคหรือรีวิวโค้ดที่ไม่คาดคิด

- เปิดใช้งานการสำรองข้อมูล BitLocker Key ในที่อื่นที่ไม่ใช่บนเซิร์ฟเวอร์ของ Microsoft หรือตรวจสอบนโยบายการจัดเก็บคีย์และการเข้าถึง

Long Term:

- นำมาตรการรักษาความปลอดภัยแบบ Zero Trust มาใช้ และลงทุนในการจัดการช่องโหว่และวงจรการแพตช์อย่างต่อเนื่อง

- เพิ่มความตระหนักด้านความปลอดภัยให้กับผู้ใช้เกี่ยวกับการโจมตีแบบ Phishing, Vishing, และความเสี่ยงจากส่วนขยายเบราว์เซอร์

- ใช้โซลูชันการจัดการรหัสผ่านที่มีการแจ้งเตือน Phishing

- ตรวจสอบและรักษาความปลอดภัยของซอฟต์แวร์ซัพพลายเชน โดยเฉพาะส่วนประกอบที่ใช้ AI ในการพัฒนา

- ตรวจสอบการกำหนดค่าความปลอดภัยของ Microsoft Azure Private Endpoint และพิจารณาเปิดใช้งาน Fallback to public DNS resolution และเพิ่ม DNS records ด้วยตนเอง

- ตรวจสอบบันทึกและทราฟฟิกเครือข่ายอย่างสม่ำเสมอเพื่อหาสัญญาณของการบุกรุก (Indicators of Compromise – IoCs) โดยเฉพาะที่เกี่ยวข้องกับกลุ่มผู้คุกคามที่มีชื่อเสียง

Source: https://thehackernews.com/2026/01/weekly-recap-firewall-flaws-ai-built.html

Share this content: