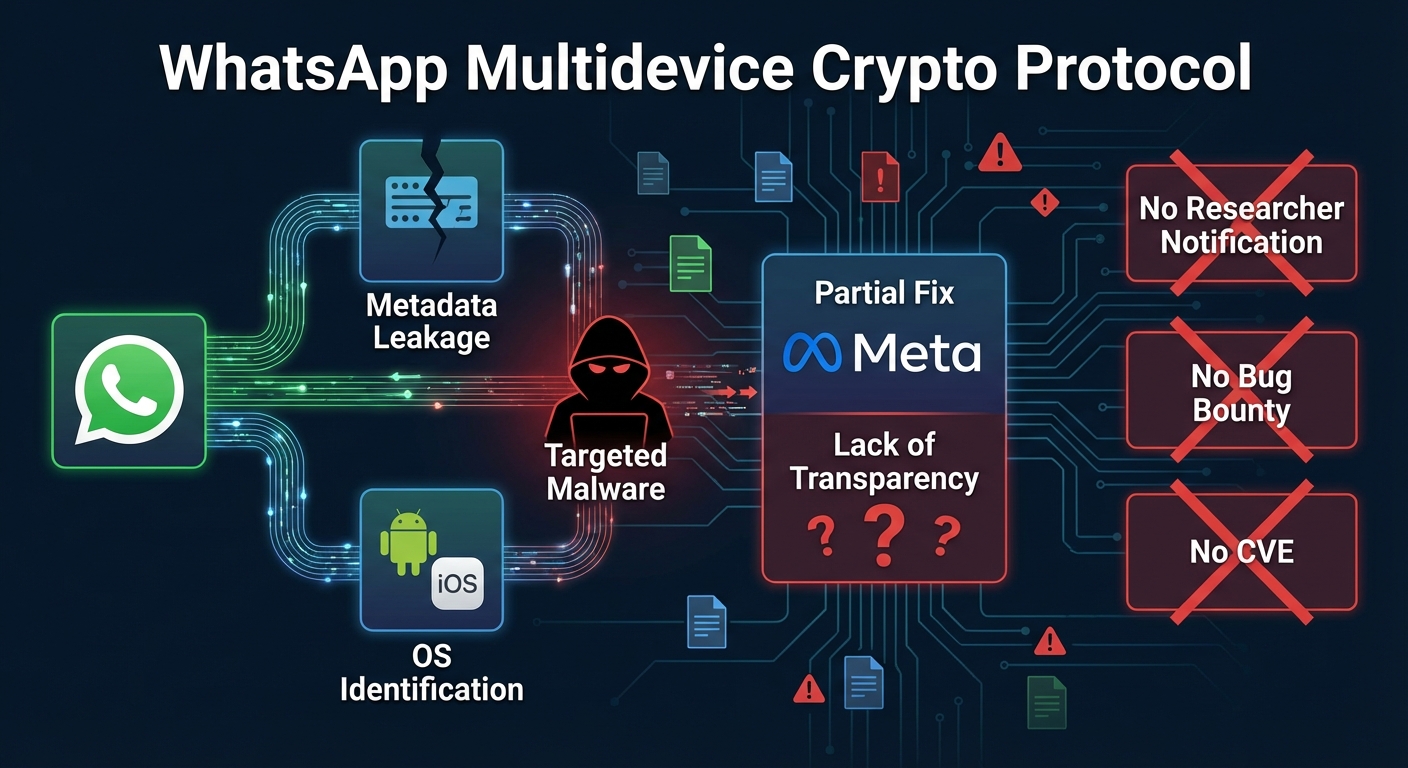

โปรโตคอลการเข้ารหัสแบบหลายอุปกรณ์ของ WhatsApp มีช่องโหว่ในการรั่วไหลของข้อมูลเมตามานาน ทำให้ผู้โจมตีสามารถระบุระบบปฏิบัติการของอุปกรณ์ผู้ใช้งานได้ ซึ่งเป็นประโยชน์ในการส่งมัลแวร์แบบกำหนดเป้าหมาย งานวิจัยล่าสุดเผยว่า Meta ได้ทำการแก้ไขบางส่วนแล้ว แต่ปัญหาสภาวะการขาดความโปร่งใสยังคงอยู่ โดยเฉพาะอย่างยิ่งการขาดการแจ้งเตือนนักวิจัย, การให้รางวัล Bug Bounty, หรือการจัดสรร CVE.

Severity: สูง

System Impact:

- WhatsApp (โดยเฉพาะฟังก์ชัน Multi-device)

- อุปกรณ์ Android

- อุปกรณ์ iOS (ถูกระบุ OS ได้ แม้การโจมตีจะเน้น Android)

Technical Attack Steps:

- ผู้โจมตีจะส่งคำขอไปยังเซิร์ฟเวอร์ WhatsApp เพื่อขอ Session Keys โดยไม่จำเป็นต้องมีการโต้ตอบกับผู้ใช้งาน.

- ความแตกต่างในการใช้งาน Key IDs (เช่น Signed Pre-Key และ One-Time Pre-Key) จะเปิดเผยประเภทของระบบปฏิบัติการของอุปกรณ์ (Android หรือ iOS).

- ข้อมูลระบบปฏิบัติการที่ได้มาจะถูกใช้เพื่อส่งมอบ Payload และมัลแวร์ที่ออกแบบมาเฉพาะสำหรับ OS นั้นๆ อย่างแม่นยำ เช่น การส่งมัลแวร์ Android ไปยังอุปกรณ์ Android.

- กระบวนการทั้งหมดนี้สามารถทำได้โดยไม่ถูกตรวจจับ ทำให้การโจมตีเป็นไปอย่างลับๆ.

Recommendations:

Short Term:

- จำกัดจำนวนอุปกรณ์ที่เชื่อมโยงกับบัญชี WhatsApp ของคุณให้น้อยที่สุด.

- เฝ้าระวังกิจกรรมที่น่าสงสัยในบัญชี WhatsApp.

Long Term:

- WhatsApp ควรมีการสุ่มค่า Key IDs อย่างสมบูรณ์แบบในทุกแพลตฟอร์ม (Android และ iOS) เพื่อป้องกันการทำ Device Fingerprinting.

- Meta ควรมีความโปร่งใสมากขึ้นในการเปิดเผยช่องโหว่ โดยการแจ้งเตือนนักวิจัย, จัดสรรรางวัล Bug Bounty และมอบหมาย CVE เพื่อการติดตามและแก้ไขร่วมกันของชุมชนความปลอดภัยไซเบอร์.

Source: https://cybersecuritynews.com/whatsapp-device-fingerprinting/

Share this content: