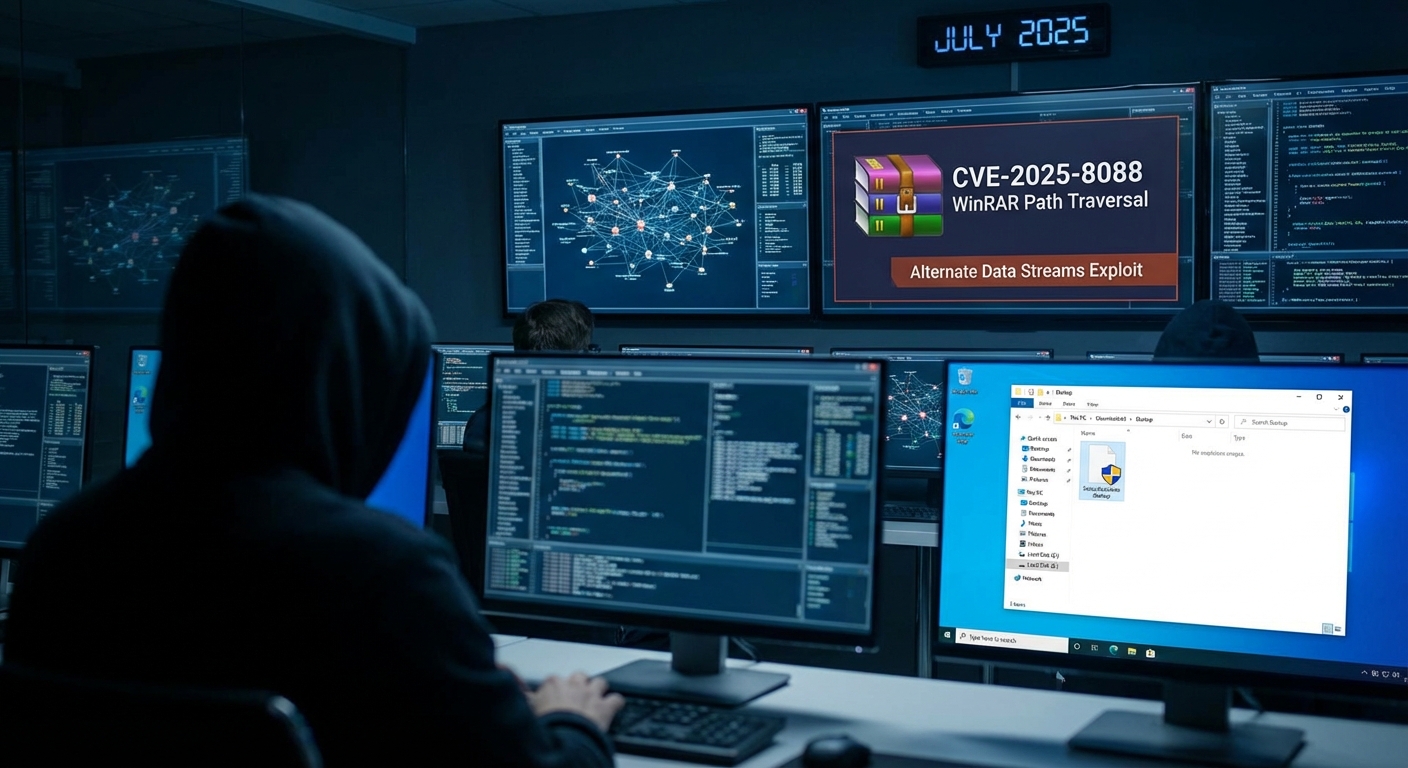

กลุ่มผู้คุกคามหลากหลายกลุ่ม ทั้งที่ได้รับการสนับสนุนจากรัฐบาลและที่แสวงหาผลประโยชน์ทางการเงิน กำลังใช้ประโยชน์จากช่องโหว่ WinRAR Path Traversal ที่มีความรุนแรงสูง (CVE-2025-8088) ในการเข้าถึงระบบเริ่มต้นและเพื่อส่งมอบเพย์โหลดที่เป็นอันตรายต่างๆ ช่องโหว่นี้ใช้ Alternate Data Streams (ADS) เพื่อเขียนไฟล์อันตรายไปยังตำแหน่งที่ต้องการ ซึ่งช่วยให้ผู้โจมตีสามารถติดตั้งมัลแวร์ในโฟลเดอร์ Startup ของ Windows เพื่อคงอยู่รอดข้ามการรีบูตเครื่องได้ การใช้ประโยชน์จากช่องโหว่นี้เริ่มขึ้นตั้งแต่เดือนกรกฎาคม 2025 และยังคงดำเนินต่อไป

Severity: วิกฤต

System Impact:

- WinRAR (โปรแกรมบีบอัดไฟล์)

- ระบบปฏิบัติการ Windows (เนื่องจากมัลแวร์ถูกส่งไปยังโฟลเดอร์ Startup ของ Windows)

- ระบบความปลอดภัยต่างๆ (EDR, Antivirus) ที่อาจถูกพยายามเลี่ยงผ่าน

Technical Attack Steps:

- 1. ผู้โจมตีส่งไฟล์เก็บถาวร WinRAR ที่เป็นอันตรายผ่านการโจมตีแบบ Spearphishing.

- 2. ไฟล์เก็บถาวรมีไฟล์หลอกล่อ (เช่น PDF) และไฟล์อันตรายที่ซ่อนอยู่ใน Alternate Data Streams (ADS).

- 3. เมื่อผู้ใช้เปิดไฟล์เก็บถาวร WinRAR จะแตกเพย์โหลดที่ซ่อนอยู่โดยใช้ช่องโหว่ Path Traversal.

- 4. เพย์โหลด (เช่น ไฟล์ LNK, HTA, BAT, CMD หรือสคริปต์) จะถูกปล่อยลงในตำแหน่งที่ต้องการ ซึ่งมักจะเป็นโฟลเดอร์ Startup ของ Windows.

- 5. ไฟล์ที่ถูกทิ้งเหล่านี้จะถูกเรียกใช้งานเมื่อผู้ใช้เข้าสู่ระบบ ส่งผลให้เกิดการเข้าถึงเริ่มต้นและติดตั้งมัลแวร์เพิ่มเติม.

Recommendations:

Short Term:

- อัปเดต WinRAR เป็นเวอร์ชันล่าสุด (7.13 หรือสูงกว่า) ทันทีเพื่อแก้ไขช่องโหว่.

- ระมัดระวังอีเมลและไฟล์แนบที่ไม่พึงประสงค์ โดยเฉพาะไฟล์เก็บถาวร WinRAR.

- ใช้โซลูชัน Endpoint Detection and Response (EDR) เพื่อตรวจจับและบล็อกกิจกรรมที่น่าสงสัย.

- ให้ความรู้แก่ผู้ใช้ในการระบุการโจมตีแบบฟิชชิ่งและไฟล์แนบที่เป็นอันตราย.

Long Term:

- รักษาระบบการจัดการแพตช์ให้ทันสมัยสำหรับซอฟต์แวร์ทั้งหมด โดยเฉพาะเครื่องมือบีบอัดไฟล์.

- ใช้ Application Whitelisting/Control เพื่อป้องกันการรันโปรแกรมที่ไม่ได้รับอนุญาต.

- สำรองข้อมูลสำคัญอย่างสม่ำเสมอ.

- ปรับใช้โซลูชันความปลอดภัยอีเมลที่แข็งแกร่งพร้อมการป้องกันภัยคุกคามขั้นสูง.

- จัดฝึกอบรมความตระหนักด้านความปลอดภัยทางไซเบอร์ให้กับพนักงานอย่างสม่ำเสมอ.

- ใช้กลยุทธ์การป้องกันเชิงลึกที่แข็งแกร่ง (Defense-in-Depth).

Share this content: