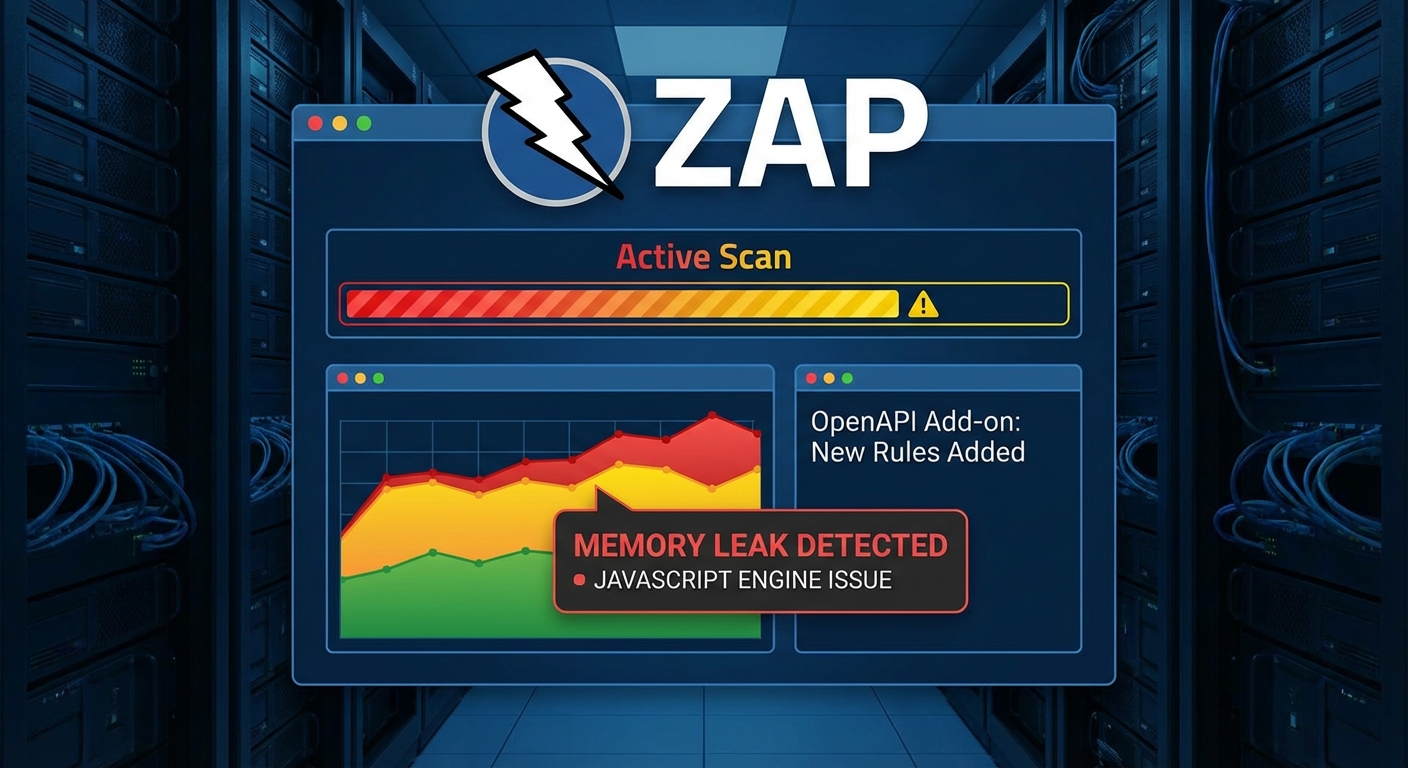

โครงการ ZAP (Zed Attack Proxy) ซึ่งเป็นเครื่องมือสแกนความปลอดภัยเว็บแอปพลิเคชันแบบโอเพนซอร์สที่ใช้งานอย่างแพร่หลาย ได้เปิดเผยถึงปัญหาหน่วยความจำรั่วที่สำคัญในเอนจิน JavaScript ของตน ข้อบกพร่องนี้คาดว่ามีมานานแล้ว แต่เพิ่งส่งผลกระทบต่อกระบวนการ Active Scan หลังจากมีการเพิ่มกฎการสแกน JavaScript ใหม่ในส่วนเสริม OpenAPI ทำให้เกิดการใช้ทรัพยากรหน่วยความจำอย่างรวดเร็วและนำไปสู่ภาวะคล้าย Denial-of-Service ระหว่างการสแกน บทความนี้เน้นย้ำถึงความจำเป็นในการแก้ไขอย่างเร่งด่วนเพื่อรักษาเสถียรภาพของเครื่องมือ ZAP.

Severity: วิกฤต

System Impact:

- ZAP (Zed Attack Proxy)

- JavaScript Engine (ภายใน ZAP)

- OpenAPI add-on

- Active Scanning Workflows

- CI/CD Environments

- Docker Deployments

- Standalone ZAP Deployments

Technical Attack Steps:

- การทำงานผิดพลาด: ปัญหาเกิดจากข้อผิดพลาดภายในเอนจิน JavaScript ของ ZAP

- การกระตุ้น: กฎการสแกน JavaScript ใหม่ในส่วนเสริม OpenAPI ทำให้เกิดการใช้หน่วยความจำเพิ่มขึ้นอย่างมาก

- การรั่วไหลของหน่วยความจำ: เอนจิน JavaScript ไม่สามารถจัดสรรคืนทรัพยากรได้อย่างถูกต้อง

- การใช้หน่วยความจำเกินขนาด: นำไปสู่การใช้หน่วยความจำจนหมดอย่างรวดเร็ว

- ผลกระทบต่อการทำงาน: ทำให้ ZAP เกิดการขัดข้องหรือหยุดทำงานระหว่างการสแกน

Recommendations:

Short Term:

- อัปเดตส่วนเสริม OpenAPI เป็นเวอร์ชันล่าสุดเพื่อปิดใช้งานกฎการสแกน JavaScript ที่เป็นปัญหาโดยค่าเริ่มต้น

- ใช้งาน ZAP Nightly และ Weekly releases ที่มีแพตช์แก้ไข

- สร้าง Docker containers ใหม่สำหรับช่อง Weekly/Live

Long Term:

- ติดตามคลัง GitHub และประกาศของ ZAP เพื่อรับการแก้ไขถาวรสำหรับช่องโหว่หน่วยความจำรั่วของเอนจิน JavaScript

- พิจารณาใช้การสแกนแบบ Passive หรือเครื่องมืออื่น ๆ เช่น Burp Suite ในช่วงที่ยังไม่มีการแก้ไขถาวร

- ตรวจสอบการติดตั้งและเปิดใช้งานกฎการสแกนอีกครั้งหลังจากมีการแก้ไขข้อผิดพลาดหลักเรียบร้อยแล้ว

Source: https://cybersecuritynews.com/zap-memory-leak-issue/

Share this content: