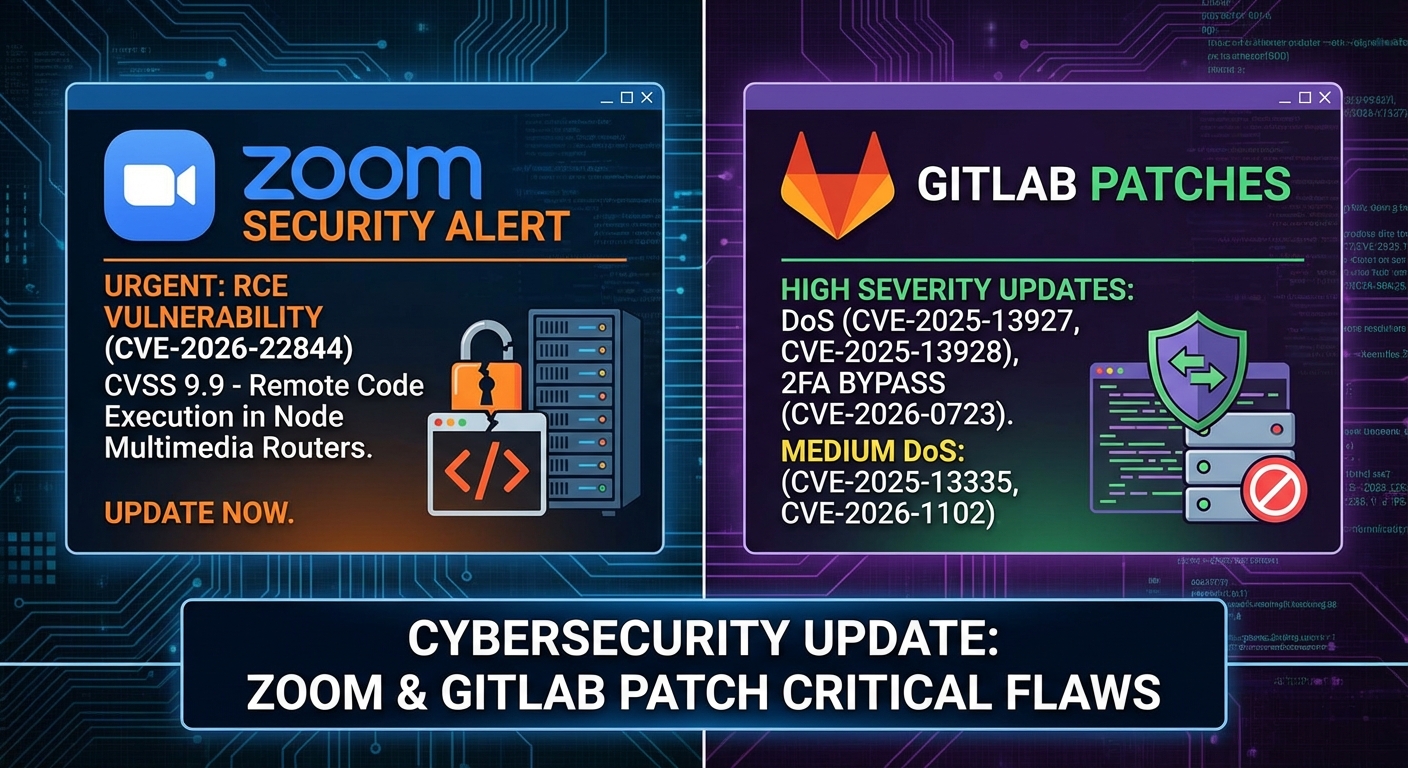

Zoom และ GitLab ได้ออกอัปเดตความปลอดภัยเพื่อแก้ไขช่องโหว่หลายจุด โดย Zoom ได้แก้ไขช่องโหว่ Remote Code Execution (RCE) ที่รุนแรง (CVE-2026-22844) ใน Node Multimedia Routers (MMRs) ซึ่งมีคะแนน CVSS 9.9 และอาจทำให้ผู้เข้าร่วมประชุมสามารถรันโค้ดจากระยะไกลได้ ในขณะเดียวกัน GitLab ได้ออกแพตช์สำหรับช่องโหว่ที่มีความรุนแรงสูงใน Community Edition (CE) และ Enterprise Edition (EE) ซึ่งรวมถึงช่องโหว่ Denial-of-Service (DoS) สองรายการ (CVE-2025-13927, CVE-2025-13928) และช่องโหว่การข้าม Two-Factor Authentication (2FA) (CVE-2026-0723) นอกจากนี้ยังแก้ไขช่องโหว่ DoS ระดับปานกลางอีกสองรายการ (CVE-2025-13335, CVE-2026-1102)

Severity: วิกฤต (Critical)

System Impact:

- Zoom Node Multimedia Routers (MMRs):

- – Zoom Node Meetings Hybrid (ZMH) MMR module เวอร์ชันก่อน 5.2.1716.0

- – Zoom Node Meeting Connector (MC) MMR module เวอร์ชันก่อน 5.2.1716.0

- GitLab Community Edition (CE) และ Enterprise Edition (EE):

- – CVE-2025-13927: ทุกเวอร์ชันตั้งแต่ 11.9 ก่อน 18.6.4, 18.7 ก่อน 18.7.2, และ 18.8 ก่อน 18.8.2

- – CVE-2025-13928: ทุกเวอร์ชันตั้งแต่ 17.7 ก่อน 18.6.4, 18.7 ก่อน 18.7.2, และ 18.8 ก่อน 18.8.2

- – CVE-2026-0723: ทุกเวอร์ชันตั้งแต่ 18.6 ก่อน 18.6.4, 18.7 ก่อน 18.7.2, และ 18.8 ก่อน 18.8.2

- – CVE-2025-13335 และ CVE-2026-1102: เวอร์ชันที่ไม่ได้อัปเดตตามที่ระบุ

Technical Attack Steps:

- สำหรับ Zoom (CVE-2026-22844 – RCE): ผู้เข้าร่วมประชุมสามารถทำการโจมตี Remote Code Execution บน Zoom Node MMRs ผ่านช่องโหว่ command injection โดยใช้การเข้าถึงเครือข่าย

- สำหรับ GitLab (CVE-2025-13927 – DoS): ผู้ใช้ที่ไม่ผ่านการตรวจสอบสิทธิ์สามารถสร้างสภาวะ Denial-of-Service ได้โดยการส่งคำขอที่สร้างขึ้นมาโดยมีข้อมูลการตรวจสอบสิทธิ์ที่ผิดรูปแบบ

- สำหรับ GitLab (CVE-2025-13928 – DoS): ผู้ใช้ที่ไม่ผ่านการตรวจสอบสิทธิ์สามารถทำให้เกิดสภาวะ Denial-of-Service ได้ผ่านช่องโหว่การอนุญาตที่ไม่ถูกต้องใน Releases API

- สำหรับ GitLab (CVE-2026-0723 – 2FA Bypass): บุคคลที่มีความรู้เกี่ยวกับ ID ข้อมูลประจำตัวของเหยื่ออยู่แล้ว สามารถข้ามการตรวจสอบสิทธิ์ 2FA ได้โดยการส่งการตอบสนองอุปกรณ์ที่ปลอมแปลง

- สำหรับ GitLab (CVE-2025-13335, CVE-2026-1102 – DoS): เงื่อนไข DoS สามารถถูกกระตุ้นได้โดยการกำหนดค่าเอกสาร Wiki ที่ผิดรูปแบบ (ซึ่งข้ามการตรวจจับ cycle) และการส่งคำขอ SSH authentication ที่ผิดรูปแบบซ้ำๆ

Recommendations:

Short Term:

- สำหรับ Zoom: ผู้ใช้งาน Zoom Node Meetings Hybrid (ZMH) MMRs และ Zoom Node Meeting Connector (MC) MMRs ควรอัปเดตเป็นเวอร์ชัน 5.2.1716.0 หรือใหม่กว่า

- สำหรับ GitLab: ผู้ใช้งาน GitLab Community Edition (CE) และ Enterprise Edition (EE) ควรรีบติดตั้งแพตช์ความปลอดภัยล่าสุด โดยอัปเดตเป็นเวอร์ชัน 18.6.4, 18.7.2, และ 18.8.2 หรือใหม่กว่าสำหรับแต่ละสาขาที่เกี่ยวข้อง

Long Term:

- กำหนดนโยบายการจัดการแพตช์ที่แข็งแกร่งสำหรับระบบและแอปพลิเคชันที่สำคัญทั้งหมด

- ติดตามข่าวสารและคำแนะนำด้านความปลอดภัยจากผู้จำหน่ายซอฟต์แวร์อย่างสม่ำเสมอ

- ทำการตรวจสอบความปลอดภัยภายในและทดสอบเจาะระบบ (Penetration Testing) เพื่อระบุช่องโหว่เชิงรุก

- เสริมสร้างกลไกการตรวจสอบสิทธิ์และพิจารณาใช้มาตรการรักษาความปลอดภัยเพิ่มเติมที่นอกเหนือจาก 2FA ขั้นพื้นฐาน หากเหมาะสม

- ให้ความรู้แก่ผู้ใช้เกี่ยวกับแนวทางปฏิบัติที่ดีที่สุดด้านความปลอดภัย และความสำคัญของการอัปเดตอย่างทันท่วงที

Source: https://thehackernews.com/2026/01/zoom-and-gitlab-release-security.html

Share this content: