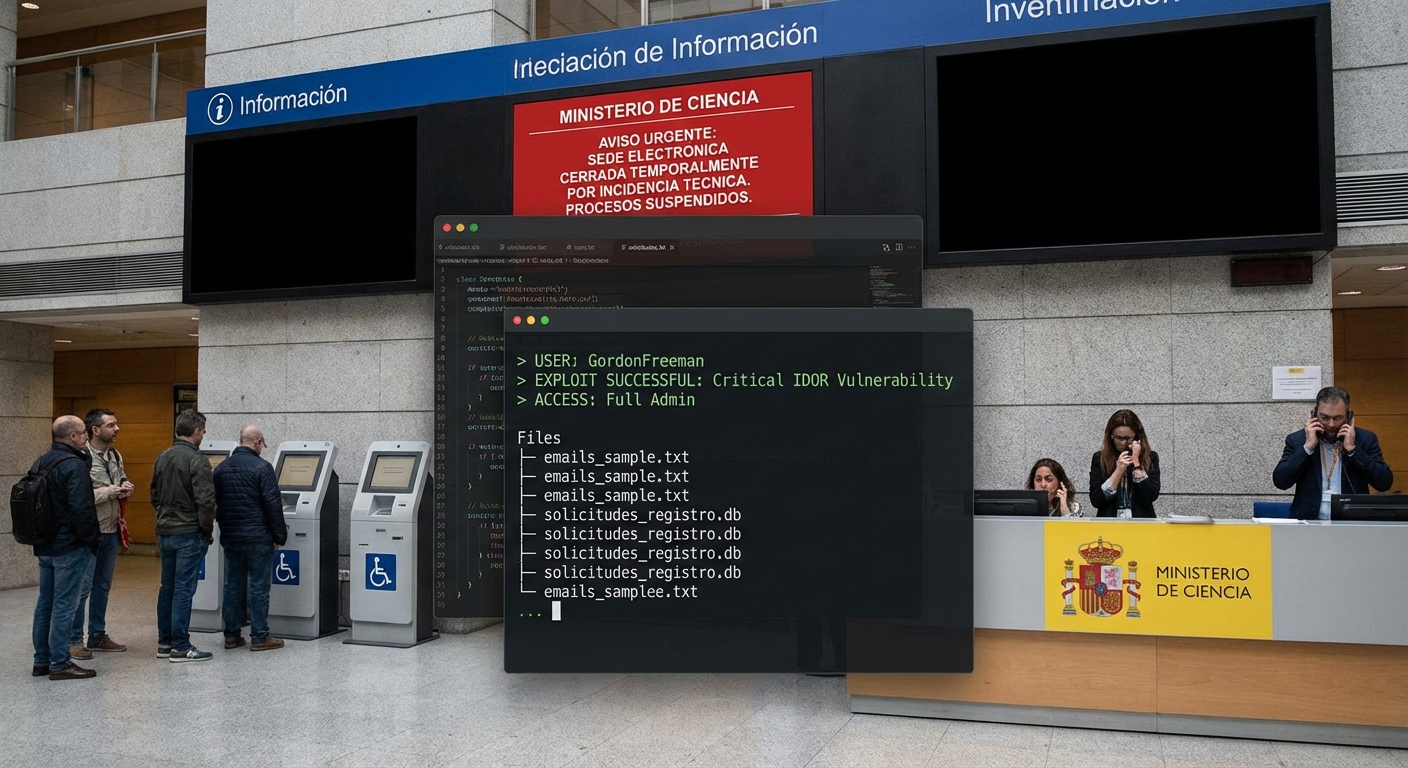

กระทรวงวิทยาศาสตร์ (Ministerio de Ciencia) ของสเปนได้ประกาศปิดระบบ IT บางส่วน ส่งผลกระทบต่อบริการที่เกี่ยวข้องกับพลเมืองและบริษัทหลายรายการ การดำเนินการนี้เกิดขึ้นหลังจากมีผู้ไม่หวังดีอ้างว่าได้ทำการโจมตีระบบของกระทรวงและเผยแพร่ตัวอย่างข้อมูลที่ถูกขโมยไปเพื่อเป็นหลักฐาน กระทรวงไม่ได้ให้รายละเอียดเพิ่มเติมเกี่ยวกับ ‘เหตุการณ์ทางเทคนิค’ แต่ได้ยืนยันการปิดทำการชั่วคราวของสำนักงานอิเล็กทรอนิกส์และระงับกระบวนการบริหารจัดการทั้งหมด ผู้ไม่หวังดีที่ใช้ชื่อ ‘GordonFreeman’ ได้อ้างว่าเจาะระบบได้โดยใช้ช่องโหว่ IDOR ที่สำคัญเพื่อเข้าถึงสิทธิ์ผู้ดูแลระบบเต็มรูปแบบ และได้เผยแพร่ข้อมูลส่วนบุคคล รวมถึงที่อยู่อีเมลและใบสมัครการลงทะเบียน

Severity: วิกฤต

System Impact:

- ระบบ IT ของกระทรวงวิทยาศาสตร์ นวัตกรรม และมหาวิทยาลัยของสเปน (Ministerio de Ciencia, Innovación y Universidades)

- สำนักงานอิเล็กทรอนิกส์ (electronic headquarters)

- บริการที่ติดต่อกับพลเมืองและบริษัท

- ระบบบริหารจัดการที่ใช้โดยนักวิจัย มหาวิทยาลัย และนักศึกษา

Technical Attack Steps:

- ผู้ไม่หวังดีใช้ช่องโหว่ Insecure Direct Object Reference (IDOR) ที่สำคัญในการเจาะระบบ

- ผู้ไม่หวังดีได้รับสิทธิ์การเข้าถึงระดับผู้ดูแลระบบแบบเต็มรูปแบบ (full-admin-level access) ผ่านข้อมูลประจำตัวที่ถูกต้อง

- มีการขโมยข้อมูล รวมถึงบันทึกส่วนบุคคล ที่อยู่อีเมล ใบสมัครลงทะเบียน และเอกสารทางการ

- ผู้ไม่หวังดีเผยแพร่ตัวอย่างข้อมูลที่อ้างว่าขโมยมาได้ในฟอรัมใต้ดิน

- กระทรวงตรวจพบ ‘เหตุการณ์ทางเทคนิค’ และสั่งปิดระบบ IT บางส่วนเพื่อลดผลกระทบ

Recommendations:

Short Term:

- ปิดระบบ IT ที่ได้รับผลกระทบและสำนักงานอิเล็กทรอนิกส์ทั้งหมดทันที

- ระงับกระบวนการบริหารจัดการที่กำลังดำเนินการทั้งหมด

- ขยายกำหนดเวลาสำหรับขั้นตอนที่ได้รับผลกระทบ

- ดำเนินการตรวจสอบทางนิติวิทยาศาสตร์อย่างละเอียดเพื่อยืนยันการละเมิด ขอบเขตของการโจมตี และกำจัดภัยคุกคาม

- เฝ้าระวังฟอรัมใต้ดินสำหรับการรั่วไหลของข้อมูลเพิ่มเติม

- แจ้งบุคคล/หน่วยงานที่ได้รับผลกระทบหากยืนยันการเปิดเผยข้อมูล

Long Term:

- ใช้โปรแกรมการจัดการช่องโหว่ที่มีประสิทธิภาพ รวมถึงการทดสอบเจาะระบบและการตรวจสอบความปลอดภัยเป็นประจำ

- เสริมสร้างกลไกการควบคุมการเข้าถึงและทบทวนข้อมูลประจำตัวผู้ดูแลระบบทั้งหมด

- เพิ่มการฝึกอบรมความตระหนักด้านความปลอดภัยสำหรับพนักงานทุกคน

- ปรับปรุงแผนรับมือเหตุการณ์และขีดความสามารถ

- นำโซลูชันการป้องกันการสูญหายของข้อมูล (DLP) มาใช้

- สำรองข้อมูลสำคัญเป็นประจำและทดสอบขั้นตอนการกู้คืน

- พิจารณานำหลักการสถาปัตยกรรม Zero Trust มาใช้

Share this content: