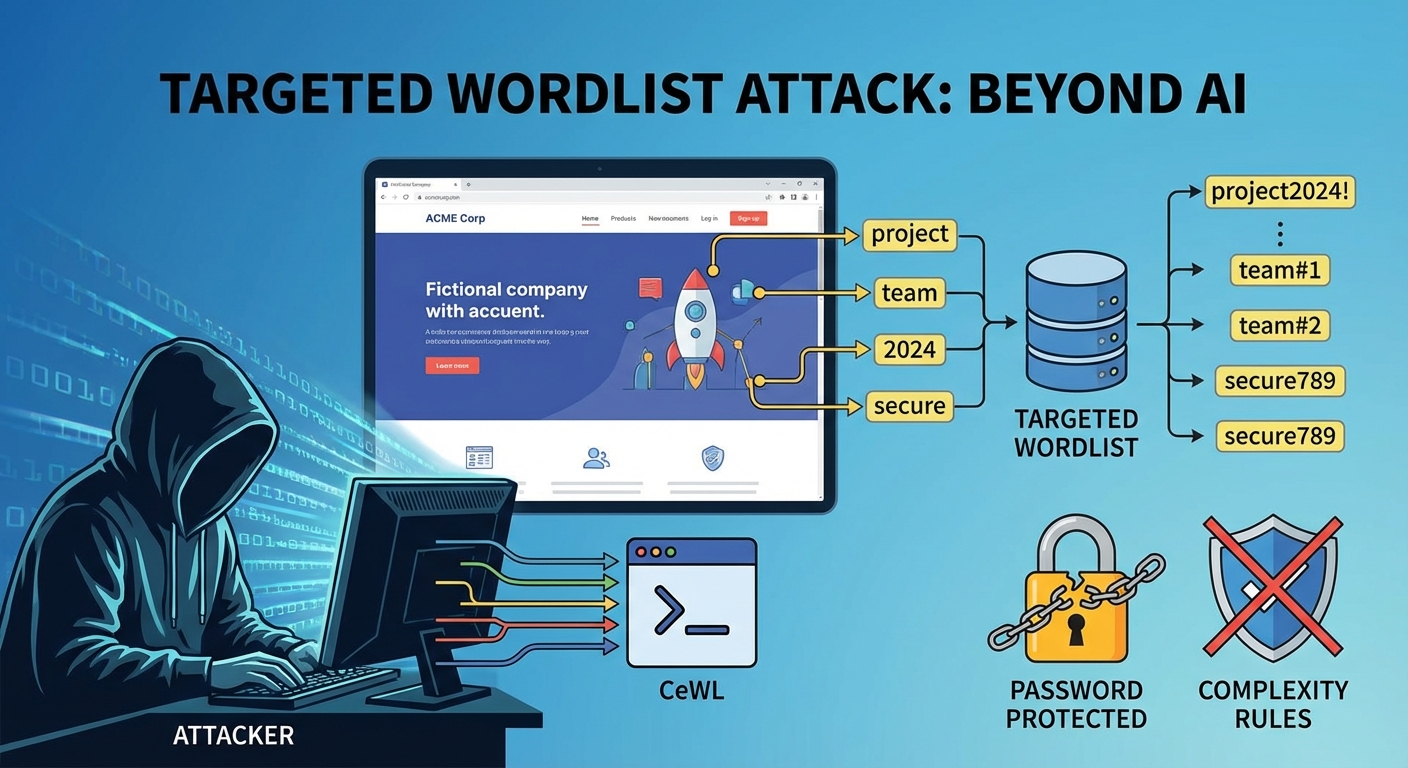

บทความนี้อธิบายว่าผู้โจมตีสร้างรายการคำ (wordlists) ที่มุ่งเป้าหมายได้อย่างไร โดยไม่ต้องพึ่งพา AI พวกเขาจะรวบรวมคำศัพท์จากข้อมูลสาธารณะขององค์กร เช่น เว็บไซต์ โดยใช้เครื่องมืออย่าง CeWL เพื่อสร้างรายการคำศัพท์ที่มีความเกี่ยวข้องสูง จากนั้นใช้การปรับเปลี่ยนตามรูปแบบที่คาดเดาได้ (เช่น การเพิ่มตัวเลขหรือสัญลักษณ์) เพื่อคาดเดารหัสผ่านที่มีโอกาสสำเร็จสูง แม้ว่ารหัสผ่านเหล่านั้นจะตรงตามข้อกำหนดความซับซ้อนก็ตาม ซึ่งแสดงให้เห็นว่ากฎความซับซ้อนของรหัสผ่านเพียงอย่างเดียวไม่เพียงพอต่อการป้องกันการโจมตีแบบนี้

Severity: สูง

System Impact:

- Active Directory

- Windows Logon

- VPNs

- RDP (Remote Desktop Protocol)

- บริการยืนยันตัวตนทั่วไป

Technical Attack Steps:

- ผู้โจมตีใช้เครื่องมืออย่าง CeWL ในการรวบรวมคำศัพท์จากเว็บไซต์สาธารณะขององค์กร รวมถึงชื่อบริการ วลีภายใน และศัพท์เฉพาะอุตสาหกรรม

- คำศัพท์ที่รวบรวมได้จะถูกนำมาสร้างเป็นรายการคำ (wordlist) ที่มีเป้าหมายเฉพาะเจาะจงกับองค์กรนั้น ๆ

- ผู้โจมตีทำการปรับเปลี่ยนคำใน wordlist อย่างเป็นระบบ โดยใช้รูปแบบทั่วไป เช่น การเพิ่มตัวเลขต่อท้าย การเปลี่ยนตัวพิมพ์ใหญ่-เล็ก หรือการเพิ่มสัญลักษณ์พิเศษ เพื่อสร้างชุดรหัสผ่านที่ดูสมจริง

- ชุดรหัสผ่านที่สร้างขึ้นจะถูกนำไปใช้โจมตี โดยอาจใช้กับแฮชรหัสผ่านที่ถูกขโมยมาด้วยเครื่องมือเช่น Hashcat หรือใช้ในการคาดเดารหัสผ่านโดยตรงกับบริการยืนยันตัวตน

- ผู้โจมตีอาจใช้เทคนิคการจำกัดความเร็วหรือการโจมตีแบบช้าๆ เพื่อลดโอกาสในการถูกตรวจจับหรือการล็อกบัญชี

Recommendations:

Short Term:

- เปิดใช้งานการยืนยันตัวตนแบบหลายปัจจัย (MFA) เพื่อจำกัดผลกระทบจากการรั่วไหลของข้อมูลรับรอง

- บังคับใช้ข้อกำหนดความยาวและความซับซ้อนของรหัสผ่านขั้นต่ำ โดยแนะนำให้ใช้ Passphrase ที่มีความยาวอย่างน้อย 15 ตัวอักษร เพื่อเพิ่มความคาดเดาได้ยากและป้องกันการโจมตีแบบ Brute-force

Long Term:

- ป้องกันผู้ใช้สร้างรหัสผ่านโดยใช้คำศัพท์ที่เกี่ยวข้องกับองค์กร (เช่น ชื่อบริษัท ผลิตภัณฑ์ โครงการ) หรือคำศัพท์เฉพาะอุตสาหกรรม และบล็อกรหัสผ่านที่เคยรั่วไหลออกมาแล้ว

- ใช้งานเครื่องมือเช่น Specops Password Policy เพื่อบังคับใช้พจนานุกรมการยกเว้นคำเฉพาะ และสแกน Active Directory อย่างต่อเนื่องเพื่อตรวจจับรหัสผ่านที่ถูกบุกรุกไปแล้ว

- พิจารณารหัสผ่านเป็นการควบคุมความปลอดภัยที่กระตือรือร้น ไม่ใช่แค่ข้อกำหนดด้านการปฏิบัติตามกฎระเบียบเท่านั้น

Share this content: