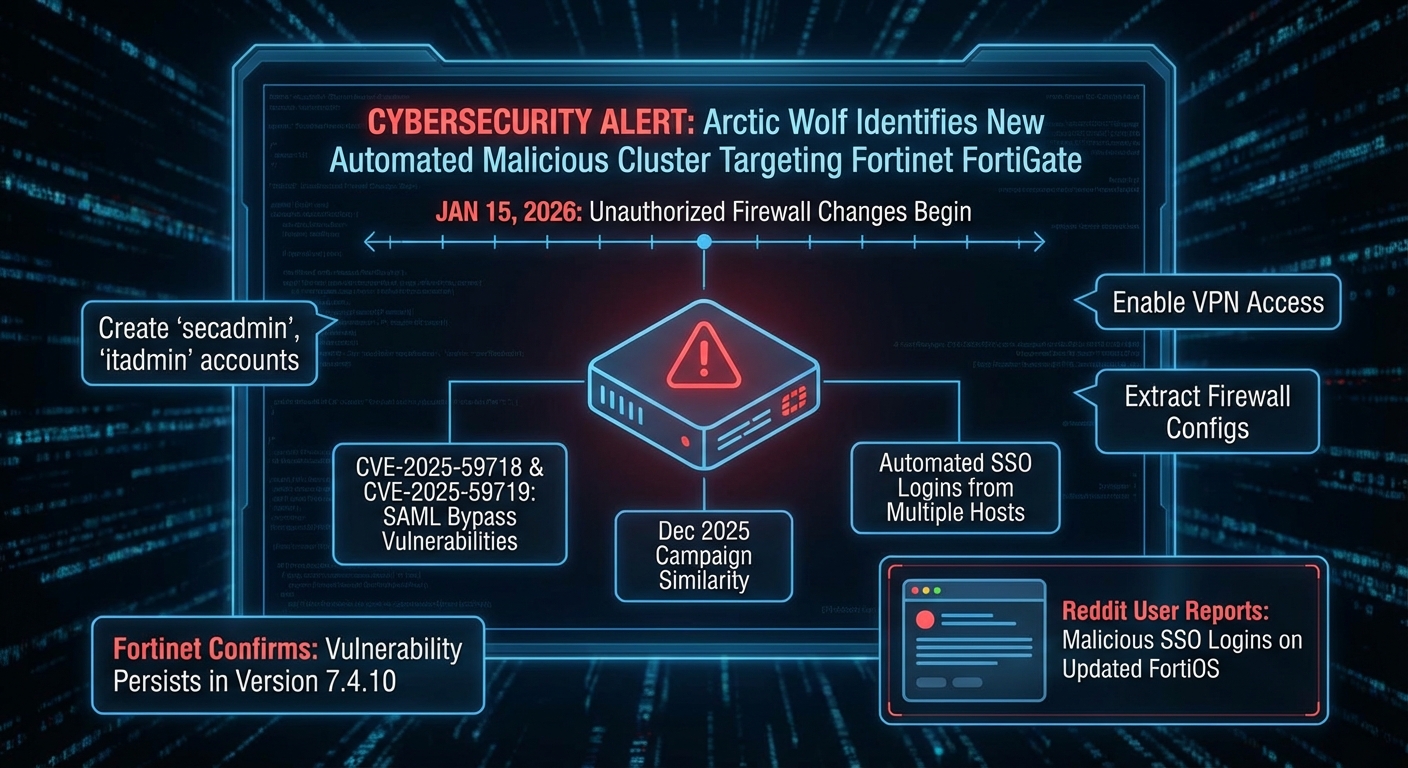

บริษัท Cybersecurity Arctic Wolf ได้แจ้งเตือนถึง ‘คลัสเตอร์ใหม่ของกิจกรรมที่เป็นอันตรายแบบอัตโนมัติ’ ที่เกี่ยวข้องกับการเปลี่ยนแปลงการตั้งค่าไฟร์วอลล์บนอุปกรณ์ Fortinet FortiGate โดยไม่ได้รับอนุญาต กิจกรรมนี้เริ่มขึ้นเมื่อวันที่ 15 มกราคม 2026 และมีความคล้ายคลึงกับแคมเปญในเดือนธันวาคม 2025 ซึ่งมีการบันทึกการเข้าสู่ระบบ SSO ที่เป็นอันตรายต่อบัญชีผู้ดูแลระบบจากผู้ให้บริการโฮสติ้งต่างๆ โดยใช้ประโยชน์จากช่องโหว่ CVE-2025-59718 และ CVE-2025-59719 ช่องโหว่ทั้งสองนี้อนุญาตให้มีการข้ามการยืนยันตัวตนการเข้าสู่ระบบ SSO โดยไม่ได้รับการตรวจสอบสิทธิ์ผ่านข้อความ SAML ที่สร้างขึ้นเป็นพิเศษ เมื่อเปิดใช้งานคุณสมบัติ FortiCloud single sign-on (SSO) บนอุปกรณ์ที่ได้รับผลกระทบ การโจมตีรวมถึงการสร้างบัญชีทั่วไปเพื่อคงสิทธิ์การเข้าถึง การเปลี่ยนแปลงการตั้งค่าเพื่อให้บัญชีเหล่านั้นเข้าถึง VPN ได้ และการดึงข้อมูลการตั้งค่าไฟร์วอลล์ ผู้โจมตียังสร้างบัญชีรองสำหรับการคงสิทธิ์เข้าถึง เช่น ‘secadmin’ และ ‘itadmin’ ซึ่งทั้งหมดเกิดขึ้นในเวลาอันสั้น บ่งชี้ว่าเป็นกิจกรรมอัตโนมัติ นอกจากนี้ มีรายงานจากผู้ใช้ Reddit ว่าพบการเข้าสู่ระบบ SSO ที่เป็นอันตรายบนอุปกรณ์ FortiOS ที่ได้รับการอัปเดตแล้ว ซึ่งทีมพัฒนาของ Fortinet ได้ยืนยันว่าช่องโหว่ยังคงมีอยู่ในเวอร์ชัน 7.4.10

Severity: วิกฤต

System Impact:

- อุปกรณ์ Fortinet FortiGate

- FortiOS

- FortiWeb

- FortiProxy

- FortiSwitchManager

Technical Attack Steps:

- ผู้โจมตีใช้ประโยชน์จากช่องโหว่ CVE-2025-59718 และ CVE-2025-59719 เพื่อข้ามการยืนยันตัวตนการเข้าสู่ระบบ FortiCloud SSO โดยไม่ได้รับการตรวจสอบสิทธิ์ผ่านข้อความ SAML

- ทำการเข้าสู่ระบบ SSO ที่เป็นอันตรายเข้าสู่บัญชี ‘cloud-init@mail.io’ จากที่อยู่ IP ต่างๆ (104.28.244[.]115, 104.28.212[.]114, 217.119.139[.]50, 37.1.209[.]19)

- สร้างบัญชีรอง (เช่น ‘secadmin’, ‘itadmin’, ‘support’, ‘backup’, ‘remoteadmin’, ‘audit’) เพื่อคงสิทธิ์การเข้าถึงในระบบ

- เปลี่ยนแปลงการตั้งค่าไฟร์วอลล์เพื่ออนุญาตให้บัญชีที่สร้างขึ้นใหม่เข้าถึง VPN

- ส่งออกไฟล์การตั้งค่าไฟร์วอลล์ไปยังที่อยู่ IP ของผู้โจมตีผ่านอินเทอร์เฟซ GUI

Recommendations:

Short Term:

- ปิดใช้งานการตั้งค่า ‘admin-forticloud-sso-login’ ทันทีบนอุปกรณ์ Fortinet FortiGate และอุปกรณ์ Fortinet อื่นๆ ที่ได้รับผลกระทบ

Long Term:

- ติดตามการอัปเดตและคำแนะนำด้านความปลอดภัยจาก Fortinet อย่างใกล้ชิดและติดตั้งแพตช์ล่าสุดทันทีที่พร้อมใช้งาน

- ตรวจสอบบันทึก (logs) อย่างสม่ำเสมอเพื่อหากิจกรรมการเข้าสู่ระบบ SSO ที่น่าสงสัยและการเปลี่ยนแปลงการตั้งค่าที่ไม่ได้รับอนุญาต

- บังคับใช้การยืนยันตัวตนแบบหลายปัจจัย (MFA) สำหรับบัญชีผู้ดูแลระบบทั้งหมด หากยังไม่ได้ดำเนินการ

Source: https://thehackernews.com/2026/01/automated-fortigate-attacks-exploit.html

Share this content: