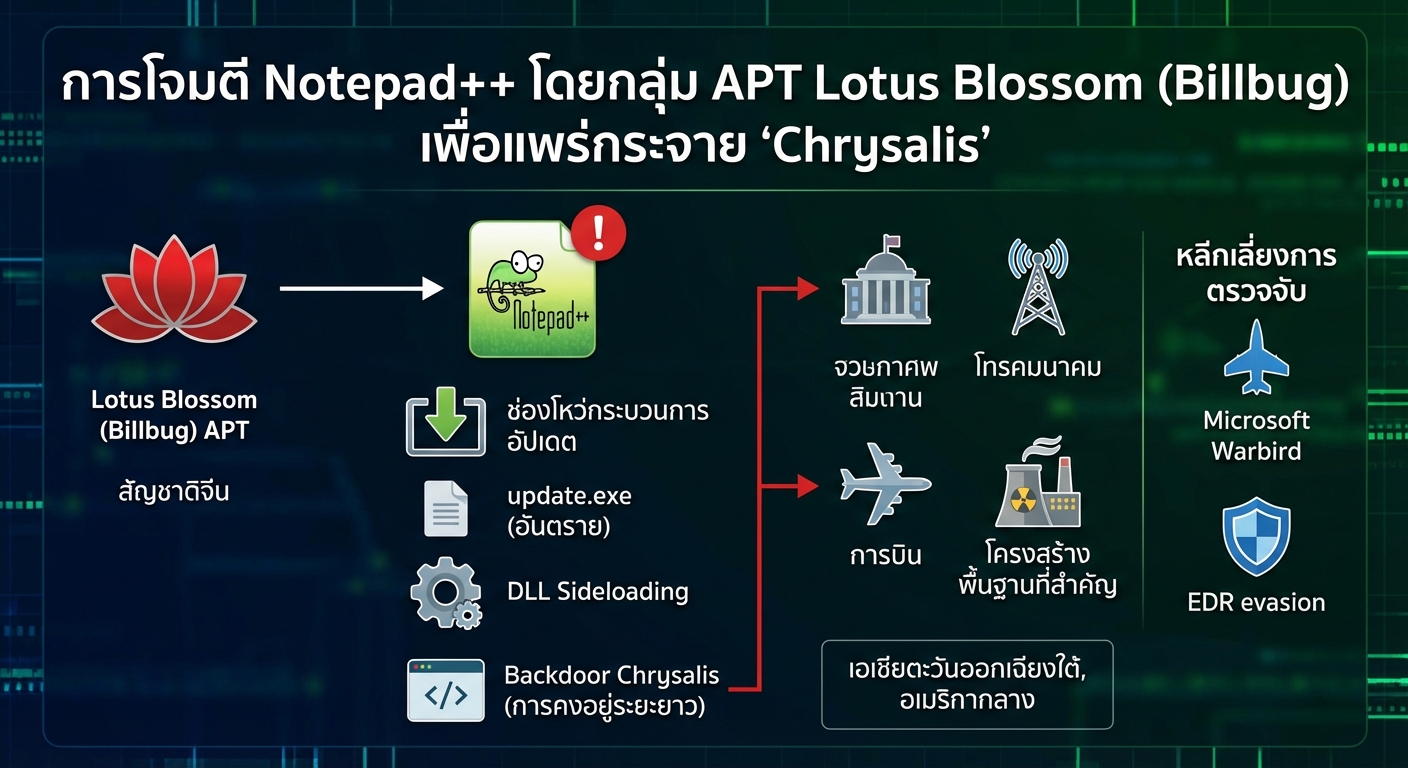

กลุ่มภัยคุกคาม APT สัญชาติจีน Lotus Blossom (หรือรู้จักในชื่อ Billbug) ได้ทำการโจมตีโครงสร้างพื้นฐานของโปรแกรมแก้ไขข้อความยอดนิยม Notepad++ เพื่อแพร่กระจาย backdoor ที่ไม่เคยมีการบันทึกมาก่อนชื่อ ‘Chrysalis’ ซึ่งออกแบบมาเพื่อการคงอยู่ระยะยาว แคมเปญนี้มีเป้าหมายหลักคือองค์กรในภาครัฐ โทรคมนาคม การบิน และโครงสร้างพื้นฐานที่สำคัญในเอเชียตะวันออกเฉียงใต้และอเมริกากลาง การโจมตีเริ่มต้นด้วยการดาวน์โหลดไฟล์ ‘update.exe’ ที่เป็นอันตรายผ่านช่องโหว่ในกระบวนการอัปเดตของ Notepad++ ซึ่งนำไปสู่การโหลด DLL Sideloading และการใช้เทคนิคขั้นสูงอย่าง Microsoft Warbird เพื่อหลีกเลี่ยงการตรวจจับ EDR

Severity: วิกฤต

System Impact:

- โครงสร้างพื้นฐานของ Notepad++ ที่ถูกบุกรุก

- ระบบ Windows ที่ติดตั้ง Notepad++ และมีการรันไฟล์ update.exe ที่เป็นอันตราย

- ไบนารีที่ถูกต้องตามกฎหมายของ Bitdefender Submission Wizard (BluetoothService.exe) ที่ถูกใช้ในการทำ DLL Sideloading

- ระบบปฏิบัติการ Windows ในระดับ Kernel (จากการใช้ Microsoft Warbird)

- ระบบ EDR (Endpoint Detection and Response) ที่อาจถูกหลีกเลี่ยงการตรวจจับ

Technical Attack Steps:

- ผู้โจมตีบุกรุกโครงสร้างพื้นฐานที่โฮสต์ Notepad++

- เหยื่อดาวน์โหลดและรันไฟล์ ‘update.exe’ ที่เป็นอันตรายจาก IP ที่น่าสงสัย (95.179.213[.]0) โดยเข้าใจผิดว่าเป็นอัปเดตที่ถูกต้องตามกฎหมายของ Notepad++

- โปรแกรมติดตั้ง NSIS สร้างไดเรกทอรีที่ซ่อนไว้ ‘Bluetooth’ ใน %AppData% และทิ้งไฟล์ ‘BluetoothService.exe’ (ซึ่งเป็นไบนารี Bitdefender Submission Wizard ที่เปลี่ยนชื่อ) และ ‘log.dll’ (DLL ที่เป็นอันตราย)

- ‘BluetoothService.exe’ ทำการ DLL Sideloading โดยโหลด ‘log.dll’ แทนไลบรารีของจริง

- ‘log.dll’ ถอดรหัสและรัน Payload ของ backdoor ‘Chrysalis’

- Backdoor ‘Chrysalis’ ใช้เทคนิคการเข้ารหัสแบบกำหนดเอง (linear congruential generator) และ API Hashing (FNV-1a + MurmurHash) เพื่อหลบเลี่ยงการวิเคราะห์แบบ Static และ Antivirus

- Chrysalis สื่อสารกับ Command and Control (C2) server (api.skycloudcenter.com) ผ่าน HTTPS โดยใช้โครงสร้าง URL ที่เลียนแบบ Deepseek API เพื่อซ่อนตัว

- มัลแวร์ดำเนินการคำสั่งต่างๆ เช่น สร้าง Interactive Shell, ดำเนินการ File Operations (อ่าน/เขียน/ลบไฟล์, ตรวจสอบเนื้อหาไดเรกทอรี), Process Execution และ Self-Removal (โหมด Cleanup)

- ใน Loader Variant อื่นๆ (‘ConsoleApplication2.exe’) มีการใช้ Microsoft Warbird โดยการใช้ NtQuerySystemInformation กับคลาส SystemCodeFlowTransition (0xB9) ที่ไม่มีเอกสาร เพื่อแทรกและรัน Shellcode ใน Context ของ Kernel ซึ่งช่วยหลีกเลี่ยง User-mode Hooks และ EDR มาตรฐาน

- มีการใช้ Cobalt Strike beacons ที่สื่อสารกับ C2 server (api.wiresguard.com) ร่วมด้วย

Recommendations:

Short Term:

- ตรวจสอบ IoCs ที่ระบุ (SHA-256 hashes, IP addresses, domains) ในระบบเครือข่ายและ Endpoint เพื่อระบุกิจกรรมที่เป็นอันตราย

- บล็อกการเชื่อมต่อกับ C2 domains (api.skycloudcenter.com, api.wiresguard.com) และ IP addresses ที่เกี่ยวข้อง (95.179.213[.]0, 61.4.102.97, 59.110.7.32, 124.222.137.114) ที่ระดับ Firewall และ Proxy

- ตรวจสอบกิจกรรมเครือข่ายสำหรับการเชื่อมต่อไปยัง api.skycloudcenter.com โดยเฉพาะการจราจรที่เลียนแบบ Deepseek API

- ตรวจสอบไฟล์ที่น่าสงสัยเช่น update.exe, BluetoothService.exe, log.dll และ ConsoleApplication2.exe บนระบบที่ติดตั้ง Notepad++

- จำกัดสิทธิ์การรันไฟล์ที่ดาวน์โหลดจากอินเทอร์เน็ต

Long Term:

- บังคับใช้การอัปเดตซอฟต์แวร์และแพตช์ความปลอดภัยอย่างสม่ำเสมอสำหรับทุกแอปพลิเคชัน โดยเฉพาะโปรแกรมแก้ไขข้อความและเครื่องมือสาธารณูปโภค

- ปรับใช้โซลูชัน EDR/XDR ที่สามารถตรวจจับและบรรเทาเทคนิคการหลีกเลี่ยงขั้นสูง รวมถึงการใช้ DLL Sideloading และการใช้ประโยชน์จาก Microsoft Warbird หรือการทำงานในระดับ Kernel

- ใช้ Application Control (Application Whitelisting) เพื่ออนุญาตให้เฉพาะแอปพลิเคชันที่เชื่อถือได้เท่านั้นที่สามารถรันได้

- เพิ่มความตระหนักด้านความปลอดภัยไซเบอร์ให้แก่พนักงานเกี่ยวกับความเสี่ยงของการดาวน์โหลดและรันไฟล์ที่ไม่ผ่านการตรวจสอบจากแหล่งที่ไม่น่าเชื่อถือ

- ใช้การตรวจสอบและบันทึกกิจกรรมในระบบอย่างละเอียด เพื่อตรวจจับพฤติกรรมที่ผิดปกติหรือการเปลี่ยนแปลงที่ไม่ได้รับอนุญาต

- ประเมินและปรับปรุงมาตรการความปลอดภัยของโครงสร้างพื้นฐานการอัปเดตซอฟต์แวร์อย่างต่อเนื่อง เพื่อป้องกันการบุกรุกห่วงโซ่อุปทาน (Supply Chain Attack)

Source: https://cybersecuritynews.com/notepad-hack/

Share this content: