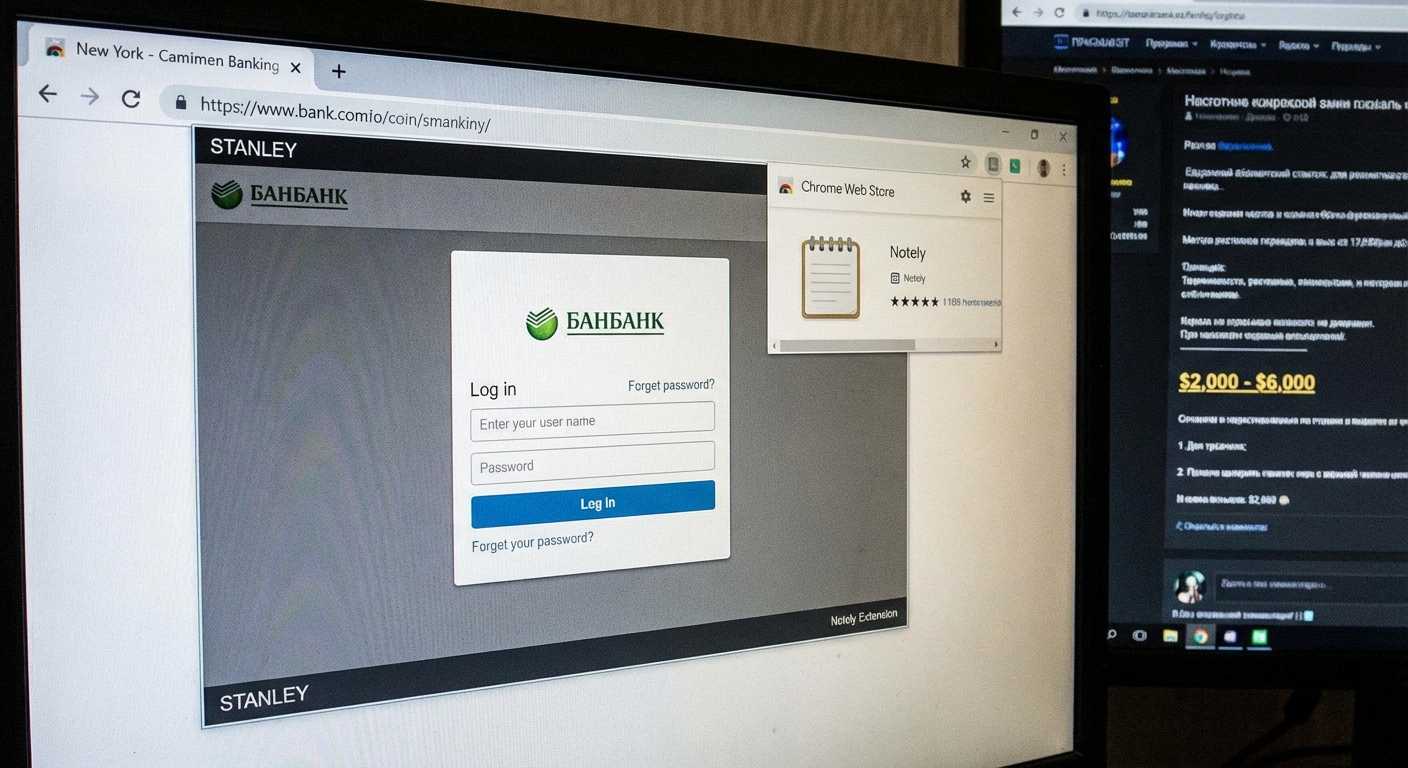

ชุดเครื่องมือมัลแวร์ใหม่ชื่อ ‘Stanley’ ซึ่งค้นพบในเดือนมกราคม 2026 กำลังแพร่กระจายผ่าน Chrome Web Store โดยปลอมตัวเป็นส่วนขยาย ‘Notely’ มัลแวร์นี้ทำงานโดยแสดงเว็บไซต์ปลอมในรูปแบบ iframe แบบเต็มหน้าจอซ้อนทับบนเว็บไซต์จริง ในขณะที่แถบ URL ยังคงแสดงที่อยู่เว็บไซต์ที่ถูกต้อง ซึ่งมีจุดประสงค์เพื่อขโมยข้อมูลการเข้าสู่ระบบและข้อมูลทางการเงินของเหยื่อ ชุดเครื่องมือนี้มีราคาตั้งแต่ $2,000 ถึง $6,000 และถูกโฆษณาในฟอรัมอาชญากรรมไซเบอร์ภาษารัสเซีย.

Severity: วิกฤต

System Impact:

- Web Browsers (โดยเฉพาะ Google Chrome)

- ข้อมูลส่วนบุคคลของผู้ใช้ (ข้อมูลการเข้าสู่ระบบ, ข้อมูลทางการเงิน)

- องค์กรที่พนักงานใช้เบราว์เซอร์ที่ติดมัลแวร์

Technical Attack Steps:

- 1. ผู้โจมตีซื้อชุดเครื่องมือมัลแวร์ ‘Stanley’ จากฟอรัมใต้ดิน.

- 2. มัลแวร์ถูกปลอมแปลงเป็นส่วนขยายเบราว์เซอร์ที่ดูเหมือนถูกกฎหมาย (เช่น ‘Notely’ สำหรับจดบันทึก) และถูกเผยแพร่ไปยัง Chrome Web Store.

- 3. ผู้ใช้ดาวน์โหลดและติดตั้งส่วนขยายที่เป็นอันตรายนี้จาก Chrome Web Store.

- 4. เมื่อติดตั้งแล้ว โค้ดของ Stanley จะทำงานตั้งแต่ช่วงแรกของการโหลดหน้าเว็บ โดยได้รับสิทธิ์ควบคุมกิจกรรมการท่องเว็บของผู้ใช้.

- 5. ผู้โจมตีใช้แผงควบคุมบนเว็บเพื่อเลือกเหยื่อและกำหนดกฎการไฮแจ็กเว็บไซต์ โดยระบุ URL ต้นฉบับ (เว็บไซต์จริงที่ต้องการไฮแจ็ก) และ URL เป้าหมาย (หน้าฟิชชิ่งของผู้โจมตี).

- 6. เมื่อเหยื่อเข้าชมเว็บไซต์จริง (Source URL) ส่วนขยายจะสกัดกั้นการโหลดหน้าเว็บและซ้อนทับ iframe แบบเต็มหน้าจอที่มีเนื้อหาจากหน้าฟิชชิ่งของผู้โจมตี (Target URL) ในขณะที่แถบที่อยู่ของเบราว์เซอร์ยังคงแสดง URL ที่ถูกต้อง.

- 7. ส่วนขยายจะใช้ที่อยู่ IP ของเหยื่อเป็นตัวระบุเฉพาะเพื่อกำหนดเป้าหมายและเชื่อมโยงผู้ใช้ในหลายเบราว์เซอร์และอุปกรณ์.

- 8. ส่วนขยายจะสื่อสารกับเซิร์ฟเวอร์ Command and Control (C2) ของผู้โจมตีทุก 10 วินาทีเพื่อรับคำสั่งไฮแจ็กที่อัปเดต.

- 9. Stanley มีกลไกการหมุนเวียนโดเมนสำรอง เพื่อให้แน่ใจว่าสามารถทำงานต่อไปได้แม้ว่าเซิร์ฟเวอร์หลักจะถูกปิดไปแล้ว.

- 10. ขโมยข้อมูลประจำตัวสำหรับการเข้าสู่ระบบและข้อมูลทางการเงินที่ผู้ใช้กรอกบนเว็บไซต์ปลอมแปลง.

Recommendations:

Short Term:

- ลดจำนวนส่วนขยายเบราว์เซอร์ที่ติดตั้ง และตรวจสอบคำขอสิทธิ์ของส่วนขยายอย่างรอบคอบ.

- ระมัดระวังเป็นพิเศษเมื่อกรอกข้อมูลส่วนตัวหรือข้อมูลทางการเงิน แม้ว่า URL จะดูถูกต้องก็ตาม.

Long Term:

- สำหรับองค์กร: พิจารณานโยบายการอนุญาตส่วนขยายเบราว์เซอร์ (allowlisting) ที่เข้มงวด.

- Browser Extension Marketplaces: ควรปรับปรุงกระบวนการตรวจสอบส่วนขยายและการอัปเดต เพื่อป้องกันมัลแวร์ที่อาจแทรกซึมเข้ามาหลังจากการตรวจสอบเริ่มต้น.

Source: https://cybersecuritynews.com/new-malware-toolkit-sends-users/

Share this content: