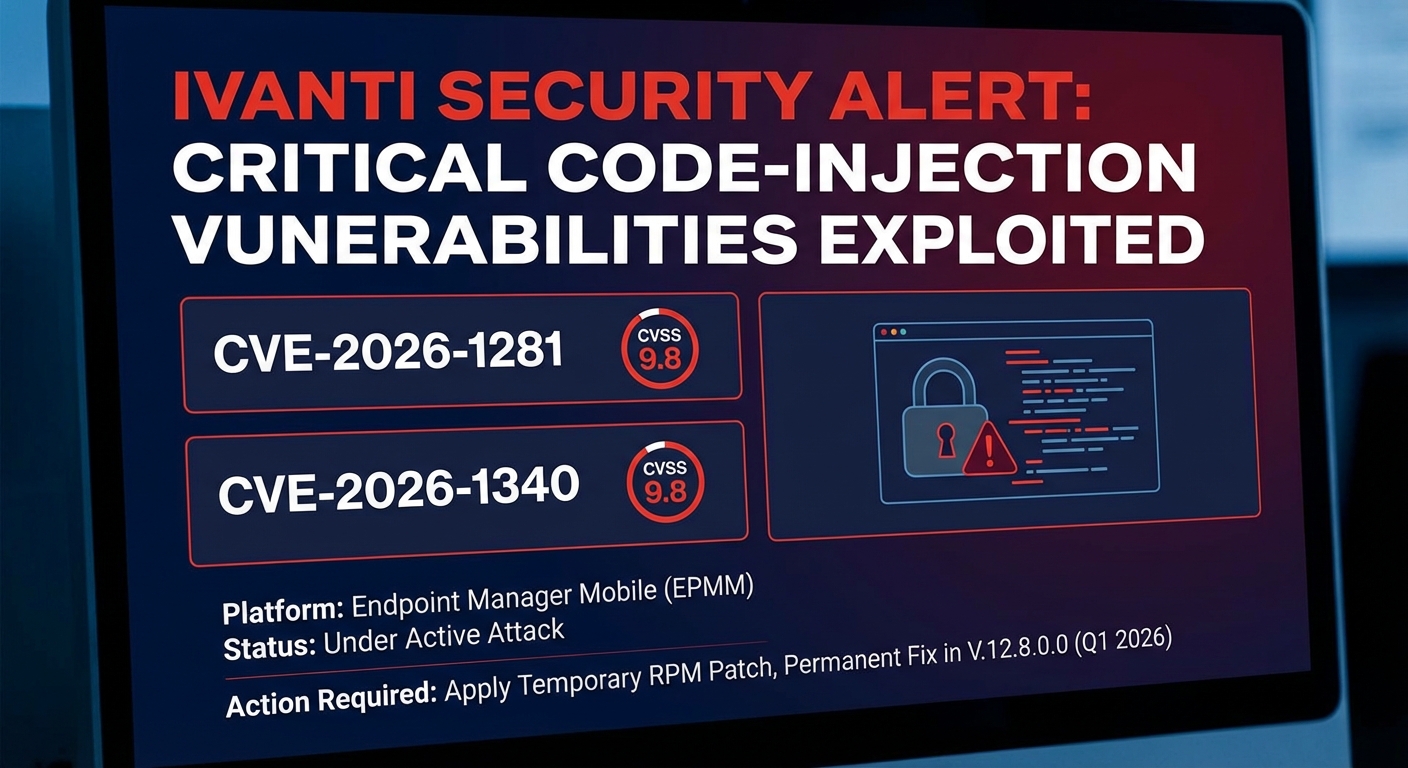

Ivanti ได้เปิดเผยช่องโหว่การฉีดโค้ด (code-injection) ที่ร้ายแรงสองรายการ (CVE-2026-1281 และ CVE-2026-1340) ในแพลตฟอร์ม Endpoint Manager Mobile (EPMM) ซึ่งกำลังถูกใช้ในการโจมตีจริง ช่องโหว่เหล่านี้ช่วยให้ผู้โจมตีที่ไม่ได้รับอนุญาตสามารถรันโค้ดจากระยะไกลบนระบบที่ได้รับผลกระทบ โดยมีคะแนน CVSS สูงสุดที่ 9.8 และส่งผลกระทบต่อ EPMM หลายเวอร์ชัน Ivanti ได้ออกแพตช์ RPM ชั่วคราว และกำลังดำเนินการแก้ไขแบบถาวรในเวอร์ชัน 12.8.0.0 ที่จะออกในไตรมาสแรกของปี 2026

Severity: วิกฤต (Critical)

System Impact:

- แพลตฟอร์ม Ivanti Endpoint Manager Mobile (EPMM)

- EPMM เวอร์ชัน 12.5.0.0

- EPMM เวอร์ชัน 12.6.0.0

- EPMM เวอร์ชัน 12.7.0.0

- EPMM เวอร์ชัน 12.5.0.x (ต้องใช้ RPM 12.x.0.x)

- EPMM เวอร์ชัน 12.5.1.0 (ต้องใช้ RPM 12.x.1.x)

- EPMM เวอร์ชัน 12.6.0.x (ต้องใช้ RPM 12.x.0.x)

- EPMM เวอร์ชัน 12.6.1.0 (ต้องใช้ RPM 12.x.1.x)

- EPMM เวอร์ชัน 12.7.0.x (ต้องใช้ RPM 12.x.0.x)

Technical Attack Steps:

- ช่องโหว่ทั้งสองเป็นจุดอ่อนจากการฉีดโค้ด (CWE-94)

- สามารถใช้ประโยชน์ได้โดยไม่จำเป็นต้องมีการยืนยันตัวตนหรือการโต้ตอบจากผู้ใช้

- เวกเตอร์การโจมตีเป็นแบบเครือข่าย และมีความซับซ้อนต่ำ

- ผู้คุกคามสามารถบุกรุกอินสแตนซ์ EPMM ที่มีช่องโหว่จากระยะไกลด้วยความพยายามน้อยที่สุด

- การโจมตีที่สำเร็จจะทำให้ผู้โจมตีสามารถควบคุมความลับ (confidentiality) ความสมบูรณ์ (integrity) และความพร้อมใช้งาน (availability) ของระบบที่ได้รับผลกระทบได้อย่างสมบูรณ์

Recommendations:

Short Term:

- ใช้แพตช์ RPM เฉพาะเวอร์ชันที่ Ivanti ออกมาทันที (ไม่จำเป็นต้องหยุดทำงานของระบบและไม่ส่งผลกระทบต่อฟังก์ชันการทำงาน)

- สำหรับ EPMM เวอร์ชัน 12.5.0.x ถึง 12.7.0.x ให้ใช้ RPM 12.x.0.x

- สำหรับ EPMM เวอร์ชัน 12.5.1.0 หรือ 12.6.1.0 ให้ใช้ RPM 12.x.1.x

- ผู้ดูแลระบบต้องทำการติดตั้งสคริปต์ RPM อีกครั้งหลังจากการอัปเกรดเวอร์ชัน

Long Term:

- รอการแก้ไขแบบถาวรที่มีกำหนดในเวอร์ชัน 12.8.0.0 ในไตรมาสแรกของปี 2026

- องค์กรที่ให้ความสำคัญกับความปลอดภัยควรพิจารณาสร้างสภาพแวดล้อม EPMM ใหม่ และย้ายข้อมูลไปยังระบบทดแทน เพื่อเป็นแนวทางการแก้ไขที่รอบคอบที่สุด

Source: https://cybersecuritynews.com/ivanti-endpoint-manager-vulnerability/

Share this content: