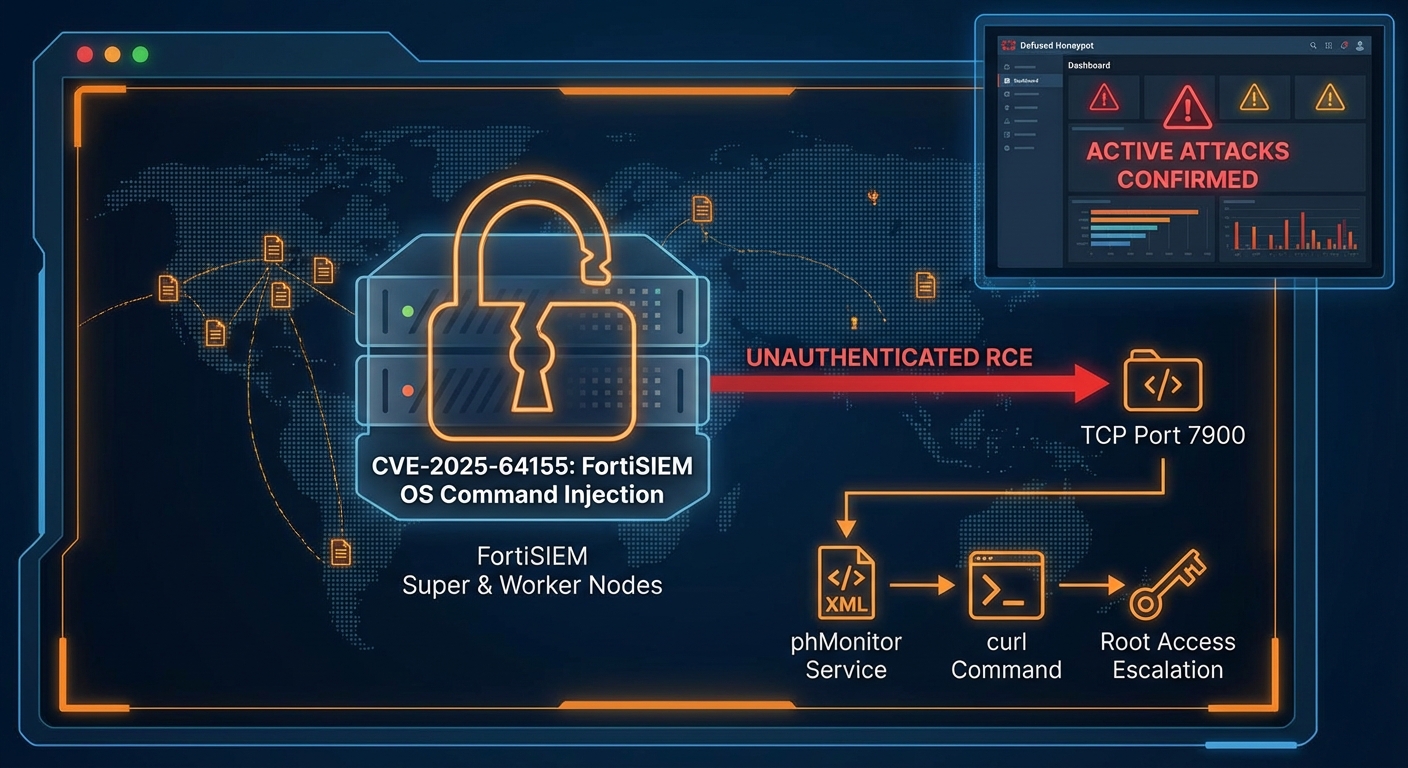

ช่องโหว่ Fortinet FortiSIEM CVE-2025-64155 ซึ่งเป็นช่องโหว่ประเภท OS command injection ที่ร้ายแรงและไม่จำเป็นต้องยืนยันตัวตน (unauthenticated remote code execution) กำลังถูกโจมตีอย่างแข็งขัน ผู้เชี่ยวชาญด้านความปลอดภัยจาก Defused ได้ยืนยันการโจมตีนี้ผ่านการติดตั้ง honeypot ของพวกเขา ช่องโหว่นี้เกิดจากการจัดการองค์ประกอบพิเศษในคำสั่ง OS ที่ไม่เหมาะสมภายในบริการ phMonitor ของ FortiSIEM ซึ่งจัดการการแลกเปลี่ยนข้อมูลภายในระหว่าง Super และ Worker nodes ผู้โจมตีสามารถส่งคำขอ TCP ที่สร้างขึ้นเป็นพิเศษไปยังพอร์ต 7900 เพื่อแทรกอาร์กิวเมนต์เข้าสู่คำสั่ง curl ผ่าน XML payloads สำหรับการเขียนไฟล์โดยพลการในฐานะผู้ดูแลระบบ และอาจนำไปสู่การยกระดับสิทธิ์สู่ root access ได้

Severity: วิกฤต

System Impact:

- FortiSIEM 6.7 (เวอร์ชัน 6.7.0 ถึง 6.7.10)

- FortiSIEM 7.0 (เวอร์ชัน 7.0.0 ถึง 7.0.4)

- FortiSIEM 7.1 (เวอร์ชัน 7.1.0 ถึง 7.1.8)

- FortiSIEM 7.2 (เวอร์ชัน 7.2.0 ถึง 7.2.6)

- FortiSIEM 7.3 (เวอร์ชัน 7.3.0 ถึง 7.3.4)

- FortiSIEM 7.4 (เวอร์ชัน 7.4.0)

- FortiSIEM Super nodes

- FortiSIEM Worker nodes

Technical Attack Steps:

- ผู้โจมตีส่งคำขอ TCP ที่สร้างขึ้นเป็นพิเศษไปยังพอร์ต 7900 ของบริการ phMonitor บน FortiSIEM

- คำขอเหล่านี้มุ่งเป้าไปที่จุดเชื่อมต่อการกำหนดค่าพื้นที่เก็บข้อมูล (storage configuration endpoints) โดยมีประเภท (type) เป็น ‘elastic’

- ใช้ XML payloads เพื่อฉีดอาร์กิวเมนต์ที่เป็นอันตรายเข้าสู่คำสั่ง ‘curl’

- การแทรกคำสั่งดังกล่าวส่งผลให้สามารถเขียนไฟล์โดยพลการในฐานะผู้ใช้ admin

- มีการยกระดับสิทธิ์ (privilege escalation) ต่อเนื่องเพื่อเข้าถึง root โดยการเขียนทับไบนารีที่ถูกเรียกใช้งาน

Recommendations:

Short Term:

- อัปเกรด Super/Worker nodes เป็นเวอร์ชันที่แก้ไขแล้วทันทีตามคำแนะนำของ Fortinet (เช่น 7.1.9 หรือสูงกว่าสำหรับ 7.1, 7.2.7 หรือสูงกว่าสำหรับ 7.2 เป็นต้น)

- บล็อกการเข้าถึงภายนอกไปยังพอร์ต TCP 7900 ซึ่งเป็นพอร์ตที่บริการ phMonitor ใช้ เป็นมาตรการบรรเทาผลกระทบชั่วคราว

- เฝ้าระวังบันทึก (logs) ของ phMonitor (ที่ /opt/phoenix/log/phoenix.log) เพื่อหาความผิดปกติหรือรายการ PHL_ERROR ที่แสดง URL ของผู้โจมตีและเส้นทางไฟล์

- สแกนระบบเพื่อหา Indicators of Compromise (IOCs) ที่ระบุโดย Defused (เช่น IP Address 167.17.179[.]109, 103.224.84[.]76, 209.126.11[.]25, 120.231.127[.]227, 129.226.190[.]169, 220.181.41[.]80) โดยใช้เครื่องมือ EDR

Long Term:

- ให้ความสำคัญกับการแพตช์ช่องโหว่ด้านความปลอดภัยอย่างสม่ำเสมอ โดยเฉพาะช่องโหว่ที่มีโค้ด Proof-of-Concept (PoC) สาธารณะและมีการโจมตีจริง

- เสริมสร้างความมั่นคงปลอดภัยของระบบ SIEM ซึ่งเป็นเครื่องมือสำคัญในการตรวจจับภัยคุกคาม เนื่องจากระบบ SIEM ที่ถูกบุกรุกอาจทำให้มองไม่เห็นการละเมิดในวงกว้างได้

Source: https://cybersecuritynews.com/fortinet-fortisiem-vulnerability/

Share this content: