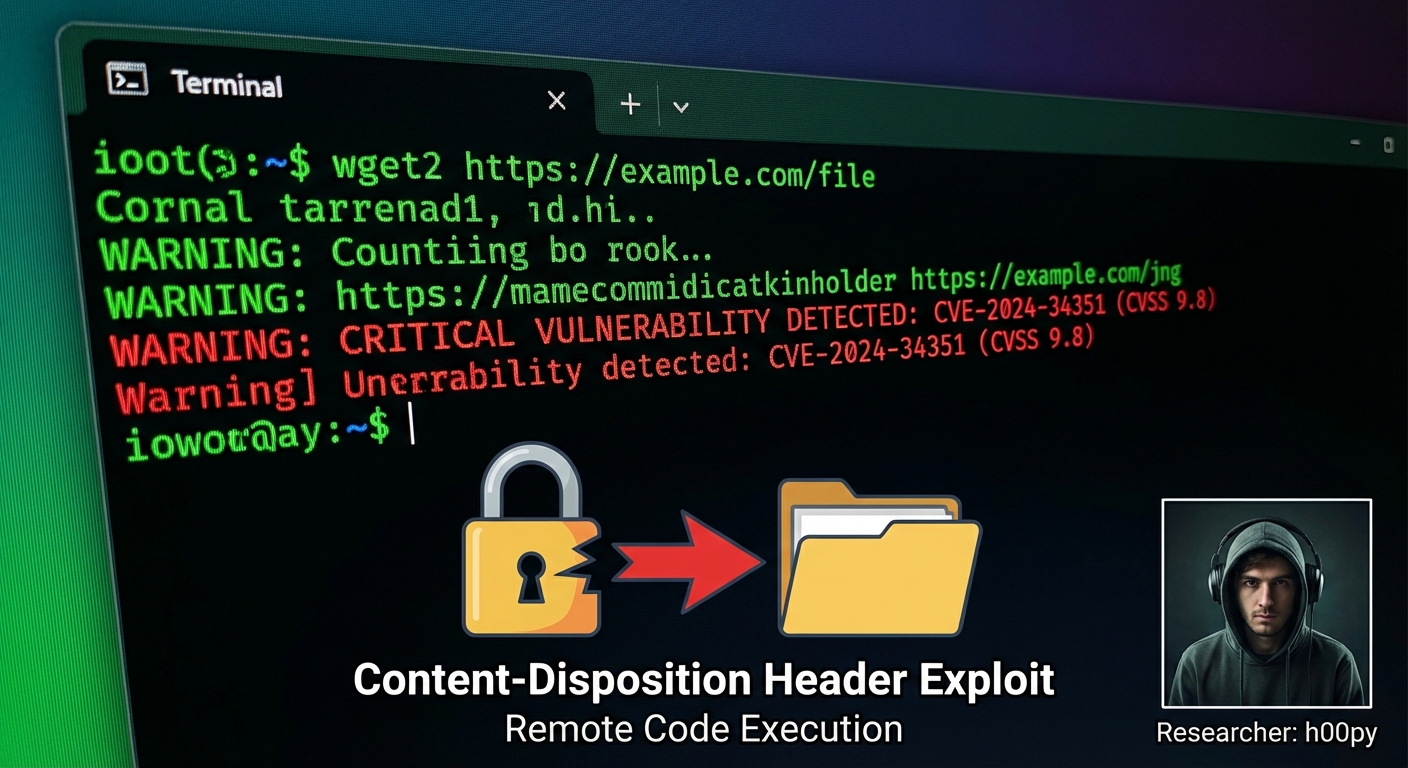

พบช่องโหว่ร้ายแรง (CVE-2024-34351) ใน GNU Wget2 ซึ่งเป็นเครื่องมือดาวน์โหลดไฟล์ยอดนิยมแบบ Command-Line โดยช่องโหว่นี้มีคะแนน CVSS 9.8 (วิกฤต) เกิดจากการจัดการส่วนหัว ‘Content-Disposition’ ในการตอบกลับ HTTP ที่ไม่ถูกต้อง ทำให้ผู้โจมตีสามารถเขียนไฟล์ใดๆ ไปยังตำแหน่งใดๆ บนระบบของเหยื่อ ซึ่งนำไปสู่การรันโค้ดจากระยะไกล (RCE) ได้อย่างสมบูรณ์ นักวิจัยด้านความปลอดภัยนามว่า ‘h00py’ ได้ค้นพบและรายงานช่องโหว่นี้

Severity: วิกฤต

System Impact:

- GNU Wget2 เวอร์ชันก่อนหน้า 2.1.0

- ระบบปฏิบัติการใดๆ ที่ใช้ GNU Wget2 เวอร์ชันที่ได้รับผลกระทบ

Technical Attack Steps:

- ผู้โจมตีส่งการตอบกลับ HTTP ที่สร้างขึ้นมาเป็นพิเศษไปยังไคลเอนต์ Wget2

- การตอบกลับ HTTP มีส่วนหัว ‘Content-Disposition’ ที่เป็นอันตราย ซึ่งรวมถึงชื่อไฟล์ที่ไม่ถูกต้อง (เช่น มีอักขระสำหรับการข้ามไดเรกทอรี ‘..’)

- Wget2 ล้มเหลวในการตรวจสอบและทำความสะอาดชื่อไฟล์อย่างถูกต้อง

- ทำให้ผู้โจมตีสามารถเขียนไฟล์ที่กำหนดเองไปยังตำแหน่งใดๆ บนระบบไฟล์ของเหยื่อได้

- การเขียนไฟล์ปฏิบัติการหรือไฟล์คอนฟิกูเรชันที่เป็นอันตรายสามารถนำไปสู่การรันโค้ดจากระยะไกลบนระบบของเหยื่อได้

Recommendations:

Short Term:

- อัปเดต GNU Wget2 เป็นเวอร์ชัน 2.1.0 หรือใหม่กว่าโดยทันที

- หากไม่สามารถอัปเดตได้ ให้หลีกเลี่ยงการใช้ Wget2 เพื่อดาวน์โหลดไฟล์จากแหล่งที่ไม่น่าเชื่อถือ หรือตรวจสอบแหล่งที่มาอย่างละเอียด

Long Term:

- ทบทวนและอัปเดตซอฟต์แวร์และไลบรารีทั้งหมดที่ใช้งานเป็นประจำ เพื่อให้แน่ใจว่าใช้เวอร์ชันล่าสุดและปลอดภัย

- ใช้หลักการ Least Privilege (สิทธิ์ขั้นต่ำ) สำหรับกระบวนการหรือแอปพลิเคชันที่ต้องดาวน์โหลดไฟล์จากภายนอก

- จัดให้มีการตรวจสอบความปลอดภัยของโค้ด (Secure Code Review) และการทดสอบช่องโหว่ (Vulnerability Testing) อย่างสม่ำเสมอ

- ให้ความรู้แก่ผู้ใช้งานและนักพัฒนาเกี่ยวกับการระมัดระวังเมื่อดาวน์โหลดไฟล์จากอินเทอร์เน็ตและแนวทางปฏิบัติในการเขียนโค้ดที่ปลอดภัย

Source: https://cybersecuritynews.com/gnu-wget2-vulnerability/

Share this content: