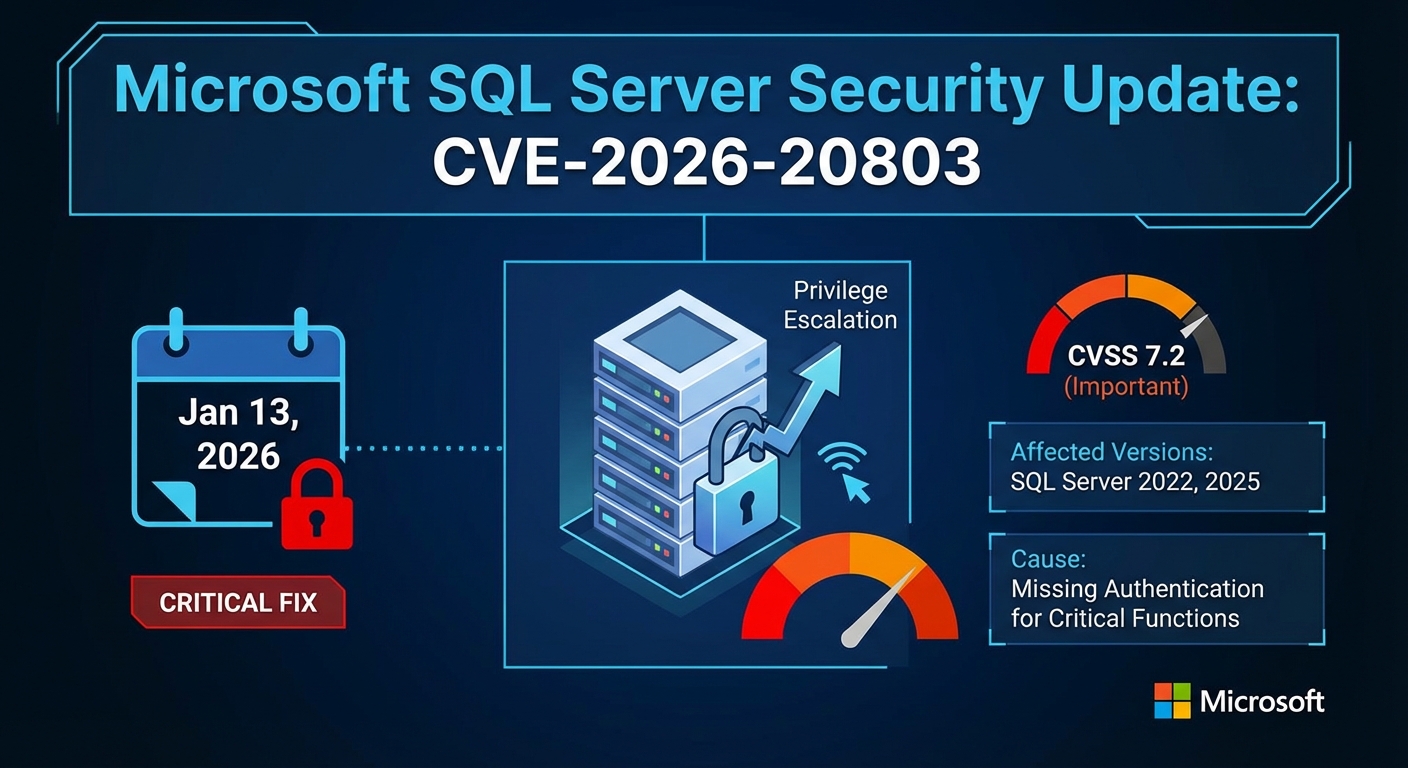

Microsoft ได้ออกอัปเดตความปลอดภัยเมื่อวันที่ 13 มกราคม 2026 เพื่อแก้ไขช่องโหว่การยกระดับสิทธิ์ที่สำคัญใน SQL Server ช่องโหว่นี้อนุญาตให้ผู้โจมตีที่ผ่านการรับรองความถูกต้องแล้วสามารถเลี่ยงการควบคุมการยืนยันตัวตนและได้รับสิทธิ์ระดับสูงจากระยะไกล ช่องโหว่ที่ระบุเป็น CVE-2026-20803 นี้มีสาเหตุจากการขาดกลไกการยืนยันตัวตนสำหรับฟังก์ชันสำคัญภายในเอนจินฐานข้อมูล ส่งผลกระทบต่อ SQL Server 2022 และ SQL Server 2025 โดยมีคะแนน CVSS ที่ 7.2 และจัดอยู่ในระดับความรุนแรง ‘สำคัญ’ ตามการจัดหมวดหมู่ของ Microsoft

Severity: สูง

System Impact:

- Microsoft SQL Server

- SQL Server 2022

- SQL Server 2025

Technical Attack Steps:

- ผู้โจมตีที่ผ่านการรับรองความถูกต้องแล้วและมีสิทธิ์ยกระดับ (elevated permissions) จะต้องเข้าถึงเครือข่ายได้

- ใช้ประโยชน์จากช่องโหว่ CVE-2026-20803 ซึ่งเกิดจากการขาดกลไกการยืนยันตัวตนสำหรับฟังก์ชันสำคัญใน SQL Server

- เลี่ยงการควบคุมการยืนยันตัวตนและยกระดับสิทธิ์ของระบบจากระยะไกล

- เข้าถึงสิทธิ์การดีบัก (debugging privileges) และดัมพ์เนื้อหาหน่วยความจำที่ละเอียดอ่อน

- อาจเข้าถึงข้อมูลที่เข้ารหัสหรือดึงข้อมูลรับรองฐานข้อมูลที่เก็บอยู่ในหน่วยความจำ

Recommendations:

Short Term:

- ติดตั้งอัปเดตความปลอดภัยที่ Microsoft ออกให้สำหรับ SQL Server เวอร์ชันที่ได้รับผลกระทบ

- สำหรับ SQL Server 2022 ให้ใช้ Cumulative Update (CU) 22 (build 16.0.4230.2) หรือ General Distribution Release (GDR) RTM (build 16.0.1165.1)

- สำหรับ SQL Server 2025 ให้ติดตั้งอัปเดต GDR เดือนมกราคม (build 17.0.1050.2)

- จัดลำดับความสำคัญในการแพตช์ระบบที่เชื่อมต่ออินเทอร์เน็ตหรือจัดการข้อมูลที่ละเอียดอ่อนก่อน

Long Term:

- ทบทวนสถาปัตยกรรมการใช้งาน (deployment architectures) เพื่อระบุจุดอ่อนที่อาจเกิดขึ้น

- จำกัดการเข้าถึงของผู้ดูแลระบบเพื่อลดความเสี่ยงในการถูกโจมตีในระหว่างช่วงเวลาอัปเดตและในระยะยาว

Source: https://cybersecuritynews.com/microsoft-sql-server-eol-vulnerability/

Share this content: