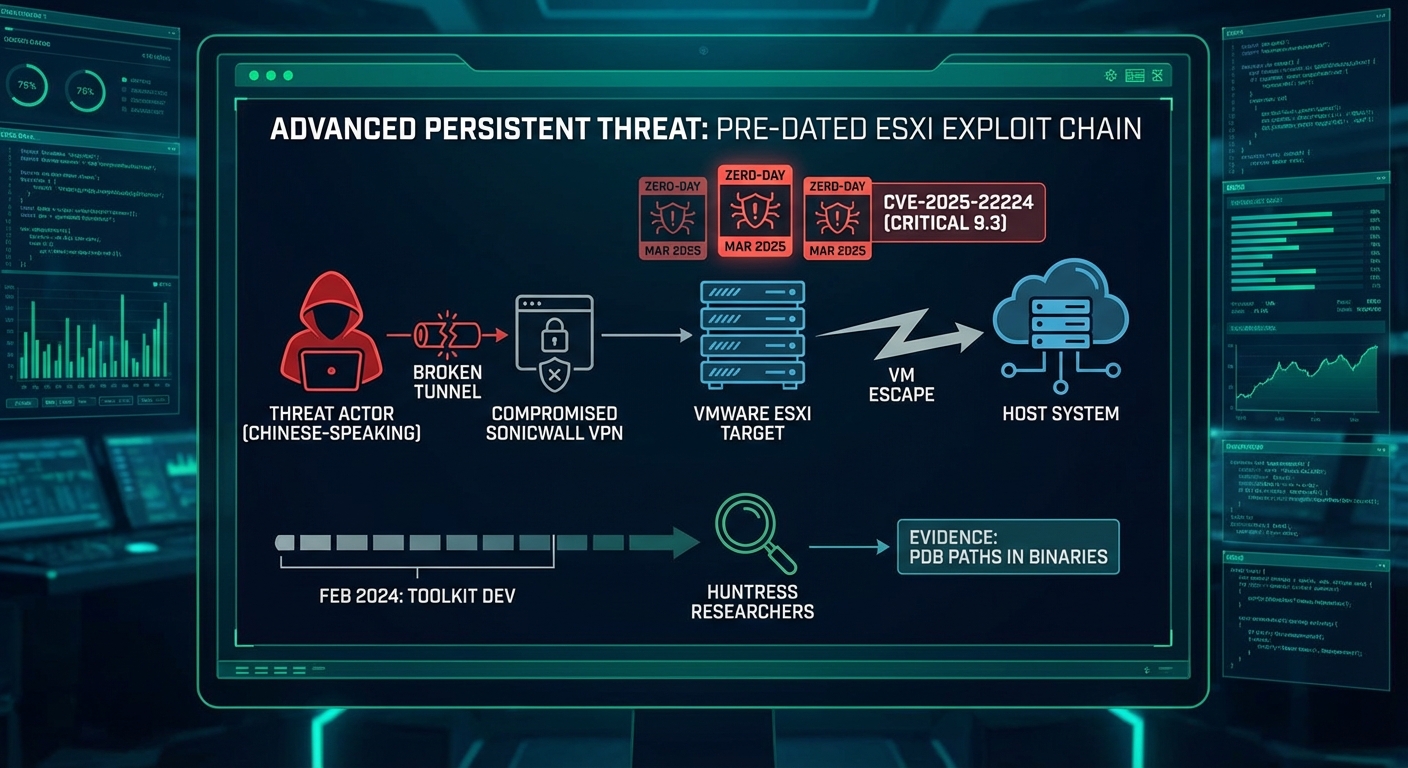

นักแสดงภัยคุกคามที่พูดภาษาจีนใช้ SonicWall VPN ที่ถูกบุกรุกเพื่อส่งชุดเครื่องมือโจมตี VMware ESXi ซึ่งดูเหมือนจะถูกพัฒนาขึ้นกว่าหนึ่งปีก่อนที่ช่องโหว่เป้าหมายจะถูกเปิดเผยต่อสาธารณะ การโจมตีดังกล่าวใช้การหลบหนีออกจากเครื่องเสมือน (VM escape) ที่ซับซ้อน ซึ่งคาดว่าจะใช้ประโยชน์จากช่องโหว่ VMware สามรายการที่ถูกเปิดเผยว่าเป็น Zero-day ในเดือนมีนาคม 2025 โดยช่องโหว่หนึ่งมีคะแนนความรุนแรงระดับวิกฤตที่ 9.3 (CVE-2025-22224) นักวิจัยของ Huntress พบเบาะแสที่บ่งชี้ว่าชุดเครื่องมือโจมตีนี้ถูกพัฒนาขึ้นตั้งแต่เดือนกุมภาพันธ์ 2024 โดยมีหลักฐานจาก PDB paths ในไบนารีของการโจมตี

Severity: วิกฤต

System Impact:

- VMware ESXi

- SonicWall VPN appliances

- Virtual Machines (VMs)

- ESXi hypervisor

- Domain Controllers

Technical Attack Steps:

- ผู้โจมตีเข้าถึงระบบเริ่มต้นผ่านอุปกรณ์ SonicWall VPN ที่ถูกบุกรุก

- ใช้บัญชี Domain Admin ที่ถูกบุกรุกเพื่อย้ายผ่าน RDP ไปยัง Domain Controllers

- จัดเตรียมข้อมูลสำหรับการนำออกนอกระบบ (exfiltration)

- ดำเนินการชุดการโจมตีเพื่อหลบหนีออกจาก VM แขก (guest VM) และเข้าถึง hypervisor ของ ESXi โดยใช้ช่องโหว่ VMware ESXi zero-days

- ใช้งานชุดเครื่องมือโจมตีที่ประกอบด้วย MAESTRO (ประสานงานการหลบหนี VM), MyDriver.sys (ดำเนินการหลบหนี VM และติดตั้ง Backdoor), VSOCKpuppet (Backdoor บนโฮสต์ ESXi) และ GetShell Plugin (ไคลเอนต์ Windows VSOCK เพื่อโต้ตอบกับ Backdoor)

Recommendations:

Short Term:

- อัปเดตระบบ VMware ESXi ด้วยแพตช์ความปลอดภัยล่าสุดโดยทันที เพื่อแก้ไขช่องโหว่ที่ถูกเปิดเผย

Long Term:

- ใช้กฎ YARA และ Sigma ที่มีให้เพื่อการตรวจจับภัยคุกคามล่วงหน้าอย่างต่อเนื่อง

- ตรวจสอบและเสริมสร้างความปลอดภัยของอุปกรณ์ VPN (เช่น SonicWall VPN) และ Domain Controllers อย่างสม่ำเสมอ

- บังคับใช้นโยบายการเข้าถึงแบบสิทธิ์น้อยที่สุด (Least Privilege) สำหรับบัญชีผู้ใช้และระบบต่างๆ

- ตรวจสอบบันทึก (logs) ของระบบและเครือข่ายอย่างใกล้ชิดเพื่อหาสัญญาณของการบุกรุกหรือกิจกรรมที่ผิดปกติ

Share this content: