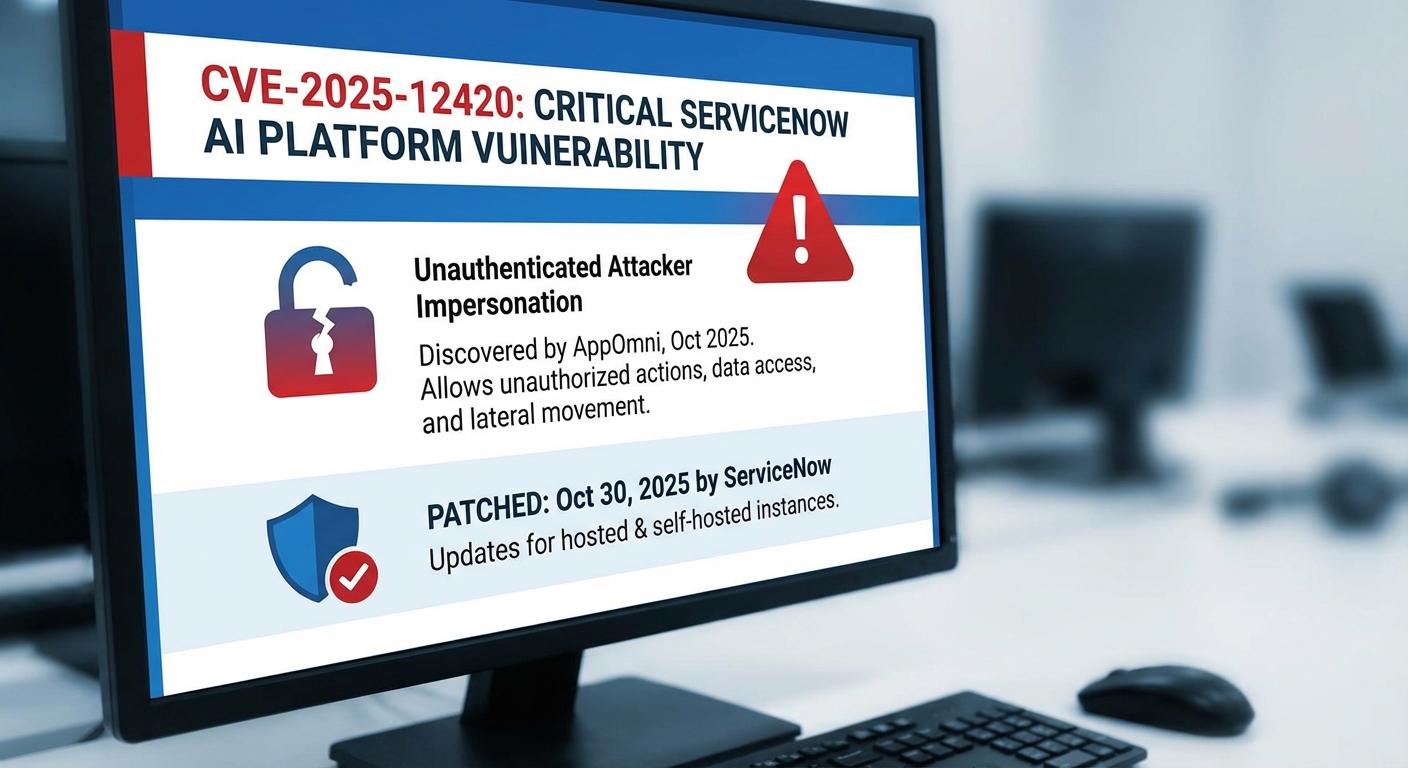

พบช่องโหว่ความปลอดภัยที่สำคัญ (CVE-2025-12420) ในแพลตฟอร์ม ServiceNow AI ซึ่งทำให้ผู้โจมตีที่ไม่ผ่านการยืนยันตัวตนสามารถปลอมแปลงเป็นผู้ใช้ที่ถูกต้องและดำเนินการที่ไม่ได้รับอนุญาตได้ ช่องโหว่นี้ถูกค้นพบโดย AppOmni และได้แจ้งให้ ServiceNow ทราบเมื่อเดือนตุลาคม 2025 ซึ่งนำไปสู่การแก้ไขทันที การปลอมแปลงตัวตนที่สำเร็จจะทำให้ผู้โจมตีสามารถเข้าถึงการดำเนินงานและสิทธิ์ทั้งหมดของบัญชีผู้ใช้ที่ถูกบุกรุก ซึ่งอาจนำไปสู่การเข้าถึงข้อมูลโดยไม่ได้รับอนุญาต การเปลี่ยนแปลงการตั้งค่า และการเคลื่อนที่ในเครือข่ายองค์กร ServiceNow ได้แก้ไขช่องโหว่นี้เมื่อวันที่ 30 ตุลาคม 2025 โดยการปรับใช้แพตช์ความปลอดภัยให้กับอินสแตนซ์ที่โฮสต์ส่วนใหญ่ และยังได้ออกการอัปเดตสำหรับคู่ค้าและลูกค้าที่โฮสต์ด้วยตนเอง

Severity: วิกฤต (CVSS 9.3)

System Impact:

- ServiceNow AI Platform deployments

- Assist AI Agents (sn_aia)

- Virtual Agent API (sn_va_as_service)

Technical Attack Steps:

- ผู้โจมตีที่ไม่ผ่านการยืนยันตัวตนใช้ช่องโหว่การยกระดับสิทธิ์ในโครงสร้างพื้นฐานของ ServiceNow AI Platform

- ผู้โจมตีปลอมแปลงเป็นผู้ใช้ที่ได้รับอนุญาตโดยไม่จำเป็นต้องมีข้อมูลประจำตัว

- เมื่อปลอมแปลงสำเร็จ ผู้โจมตีจะเข้าถึงการดำเนินการและสิทธิ์ทั้งหมดที่เกี่ยวข้องกับบัญชีผู้ใช้ที่ถูกบุกรุก

- การโจมตีอาจนำไปสู่การเข้าถึงข้อมูลโดยไม่ได้รับอนุญาต การเปลี่ยนแปลงการตั้งค่า และการเคลื่อนที่ภายในสภาพแวดล้อมขององค์กร

Recommendations:

Short Term:

- ดำเนินการอัปเดตความปลอดภัยที่เหมาะสมทันที หรืออัปเกรดเป็นเวอร์ชันที่มีแพตช์แล้ว หากยังไม่ได้ดำเนินการ

- ตรวจสอบคำแนะนำด้านความปลอดภัยฉบับสมบูรณ์และแนวทางการใช้งานผ่านเอกสารสนับสนุนอย่างเป็นทางการของ ServiceNow

Long Term:

- ให้ความสำคัญกับการแก้ไขช่องโหว่นี้เนื่องจากเป็นช่องโหว่ที่มีความสำคัญอย่างยิ่ง และมีความเสี่ยงสูงที่จะถูกโจมตีในวงกว้างหลังจากเปิดเผยสู่สาธารณะ

- ติดตามข่าวสารและคำแนะนำด้านความปลอดภัยจาก ServiceNow อย่างต่อเนื่องเพื่อป้องกันภัยคุกคามในอนาคต

Source: Cyber Security News (https://cybersecuritynews.com/servicenow-vulnerability/)

Share this content: