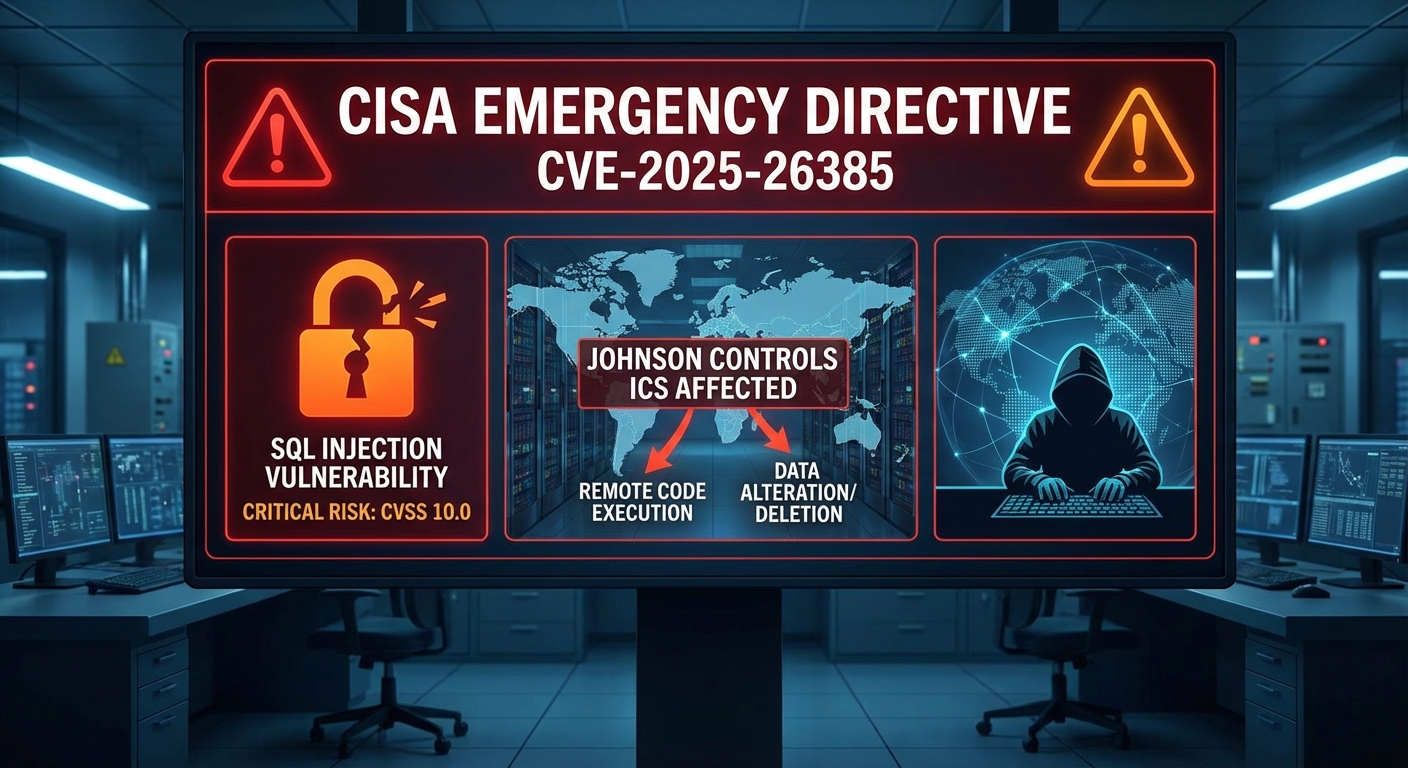

CISA ได้ออกประกาศเตือนฉุกเฉินเกี่ยวกับช่องโหว่ SQL Injection ที่รุนแรงในผลิตภัณฑ์ระบบควบคุมอุตสาหกรรม (ICS) หลายรายการของ Johnson Controls ช่องโหว่นี้มีรหัส CVE-2025-26385 และมีคะแนนความรุนแรง CVSS v3 สูงสุดที่ 10.0 ซึ่งบ่งชี้ถึงความเสี่ยงสูงสุดต่อโครงสร้างพื้นฐานที่ได้รับผลกระทบ ข้อบกพร่องเกิดจากการจัดการองค์ประกอบพิเศษที่ใช้ในการแทรกคำสั่งที่ไม่เหมาะสม ทำให้ผู้โจมตีจากระยะไกลสามารถรันคำสั่ง SQL ได้โดยไม่ต้องผ่านการยืนยันตัวตน การโจมตีที่ประสบความสำเร็จสามารถเปลี่ยนแปลง ลบ หรือดึงข้อมูลที่ละเอียดอ่อนออกจากระบบที่ได้รับผลกระทบได้

Severity: วิกฤต

System Impact:

- Application and Data Server (ADS)

- Extended Application and Data Server (ADX)

- LCS8500

- NAE8500

- System Configuration Tool (SCT)

- Controller Configuration Tool (CCT)

- ผลิตภัณฑ์ระบบควบคุมอุตสาหกรรม (ICS) ของ Johnson Controls ที่ใช้ในภาคโครงสร้างพื้นฐานสำคัญต่างๆ ทั่วโลก รวมถึงสถานประกอบการเชิงพาณิชย์, การผลิตที่สำคัญ, การผลิตพลังงาน, การปฏิบัติงานของรัฐบาล, และระบบขนส่ง

Technical Attack Steps:

- ผู้โจมตีใช้ประโยชน์จากการจัดการองค์ประกอบพิเศษที่ไม่เหมาะสมในการแทรกคำสั่ง (Command Injection)

- ผู้โจมตีจากระยะไกลสามารถรันคำสั่ง SQL ได้ตามอำเภอใจโดยไม่ต้องมีการยืนยันตัวตน

- การโจมตีที่ประสบความสำเร็จทำให้ผู้โจมตีสามารถเปลี่ยนแปลง, ลบ, หรือดึงข้อมูลที่ละเอียดอ่อนจากระบบที่ได้รับผลกระทบ

Recommendations:

Short Term:

- แยกเครือข่ายระบบควบคุมออกจากอินเทอร์เน็ต และวางไว้หลังไฟร์วอลล์ โดยแยกออกจากโครงสร้างเครือข่ายธุรกิจ

- องค์กรที่ต้องการเข้าถึงระยะไกลควรกำหนดใช้ Virtual Private Networks (VPNs) ที่มีการแพตช์ความปลอดภัยล่าสุด โดยตระหนักว่าความปลอดภัยของ VPN ขึ้นอยู่กับความสมบูรณ์ของอุปกรณ์ที่เชื่อมต่อ

- องค์กรควรกำหนดลำดับความสำคัญในการวิเคราะห์ผลกระทบและการประเมินความเสี่ยงก่อนที่จะใช้มาตรการป้องกันเพื่อหลีกเลี่ยงการหยุดชะงักของการดำเนินงาน

Long Term:

- การแบ่งส่วนเครือข่าย (Network Segmentation) และการแยกเครือข่ายโดยสมบูรณ์ (Air-gapping) เป็นกลยุทธ์การป้องกันที่สำคัญสำหรับระบบเดิมที่ไม่สามารถรับการแพตช์ได้ทันที

Source: https://cybersecuritynews.com/johnson-controls-products-vulnerabilities/

Share this content: