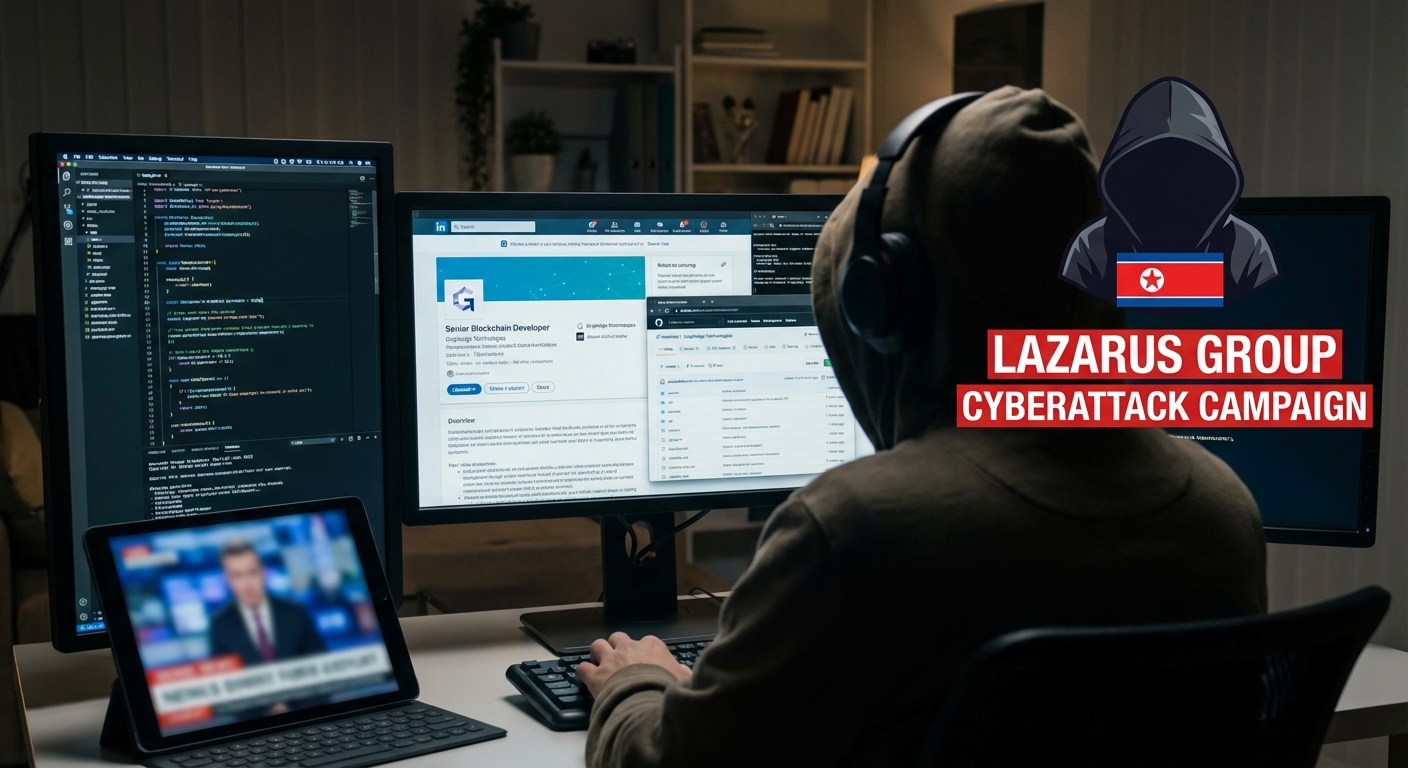

กลุ่มแฮกเกอร์จากเกาหลีเหนือ ซึ่งคาดว่าเป็น Lazarus Group ได้เริ่มแคมเปญใหม่ชื่อ ‘Graphalgo’ โดยปลอมตัวเป็นผู้สรรหาบุคลากรเพื่อกำหนดเป้าหมายนักพัฒนา JavaScript และ Python ในอุตสาหกรรมบล็อกเชนและการซื้อขายคริปโตเคอร์เรนซี แคมเปญนี้ดำเนินมาตั้งแต่เดือนพฤษภาคม 2025 โดยผู้โจมตีจะสร้างบริษัทปลอมและโพสต์ประกาศรับสมัครงานบนแพลตฟอร์มต่างๆ เช่น LinkedIn, Facebook และ Reddit เมื่อนักพัฒนาสมัครและได้รับโจทย์การเขียนโค้ด โค้ดดังกล่าวจะติดตั้งและเรียกใช้ Remote Access Trojan (RAT) ที่ซ่อนอยู่ในแพ็คเกจ npm และ PyPi ที่เป็นอันตราย มัลแวร์นี้ถูกออกแบบมาเพื่อขโมยข้อมูลทางการเงิน โดยเฉพาะอย่างยิ่งการตรวจสอบส่วนขยาย MetaMask ของผู้เสียหาย

Severity: สูง

System Impact:

- นักพัฒนา JavaScript และ Python

- ระบบปฏิบัติการ (Windows, macOS, Linux) ที่ใช้สภาพแวดล้อมการพัฒนา

- แพลตฟอร์มการจัดการแพ็คเกจ (npm, PyPi)

- เบราว์เซอร์ที่มีส่วนขยายเกี่ยวกับคริปโตเคอร์เรนซี (เช่น MetaMask)

- ข้อมูลประจำตัวและโทเค็นของผู้ใช้

- ข้อมูลและไฟล์ในระบบที่ถูกบุกรุก

Technical Attack Steps:

- กลุ่มผู้คุกคามสร้างบริษัทปลอมในภาคส่วนบล็อกเชนและการซื้อขายคริปโตเคอร์เรนซี

- โพสต์ประกาศรับสมัครงานปลอมบนแพลตฟอร์ม เช่น LinkedIn, Facebook, Reddit เพื่อกำหนดเป้าหมายนักพัฒนา JavaScript และ Python

- ผู้สมัครถูกขอให้รัน, ดีบัก และปรับปรุงโปรเจกต์โค้ดที่ให้มา ซึ่งมีแพ็คเกจที่เป็นอันตรายเป็น dependency

- เมื่อรันโค้ด แพ็คเกจ npm/PyPi ที่เป็นอันตรายจะถูกติดตั้งและเรียกใช้บนระบบของผู้เสียหาย

- Remote Access Trojan (RAT) จะถูกติดตั้งบนเครื่องของผู้เสียหาย

- RAT สามารถลิสต์โปรเซสที่กำลังทำงาน, รันคำสั่งตามคำสั่งจากเซิร์ฟเวอร์ C2, ขโมยไฟล์ หรือติดตั้งเพย์โหลดเพิ่มเติม

- RAT ตรวจสอบว่ามีการติดตั้งส่วนขยาย MetaMask สำหรับคริปโตเคอร์เรนซีในเบราว์เซอร์หรือไม่ เพื่อมุ่งเป้าไปที่การขโมยเงิน

Recommendations:

Short Term:

- หากสงสัยว่ามีการติดตั้งแพ็คเกจที่น่าสงสัย ให้เปลี่ยนโทเค็นและรหัสผ่านทั้งหมดที่เกี่ยวข้องโดยทันที

- พิจารณาติดตั้งระบบปฏิบัติการใหม่ทั้งหมดเพื่อกำจัดมัลแวร์อย่างสมบูรณ์ และมั่นใจในความสะอาดของระบบ

Long Term:

- ตรวจสอบความถูกต้องของบริษัทและผู้สรรหาบุคลากรอย่างละเอียดก่อนตอบกลับข้อเสนอการจ้างงาน โดยเฉพาะอย่างยิ่งในภาคส่วนคริปโตเคอร์เรนซี

- ระมัดระวังเป็นพิเศษกับโจทย์การเขียนโค้ดที่ให้รันโค้ดจากแหล่งที่ไม่รู้จักหรือไม่น่าเชื่อถือ

- ตรวจสอบ dependencies ของโปรเจกต์และแพ็คเกจที่ดาวน์โหลดจาก npm, PyPi หรือที่เก็บอื่นๆ อย่างรอบคอบ ก่อนที่จะรันบนเครื่องของคุณ

- ใช้การตรวจสอบสิทธิ์แบบหลายปัจจัย (MFA) สำหรับบัญชีทั้งหมด โดยเฉพาะบัญชีที่เกี่ยวข้องกับคริปโตเคอร์เรนซีและการพัฒนาซอฟต์แวร์

- ติดตั้งและอัปเดตซอฟต์แวร์ความปลอดภัยบน Endpoint (เช่น antivirus/EDR) อย่างสม่ำเสมอ

- ฝึกอบรมและให้ความรู้พนักงานเกี่ยวกับการโจมตีแบบวิศวกรรมสังคม (Social Engineering) และการหลอกลวงประเภท ‘Fake Recruiter’

Share this content: