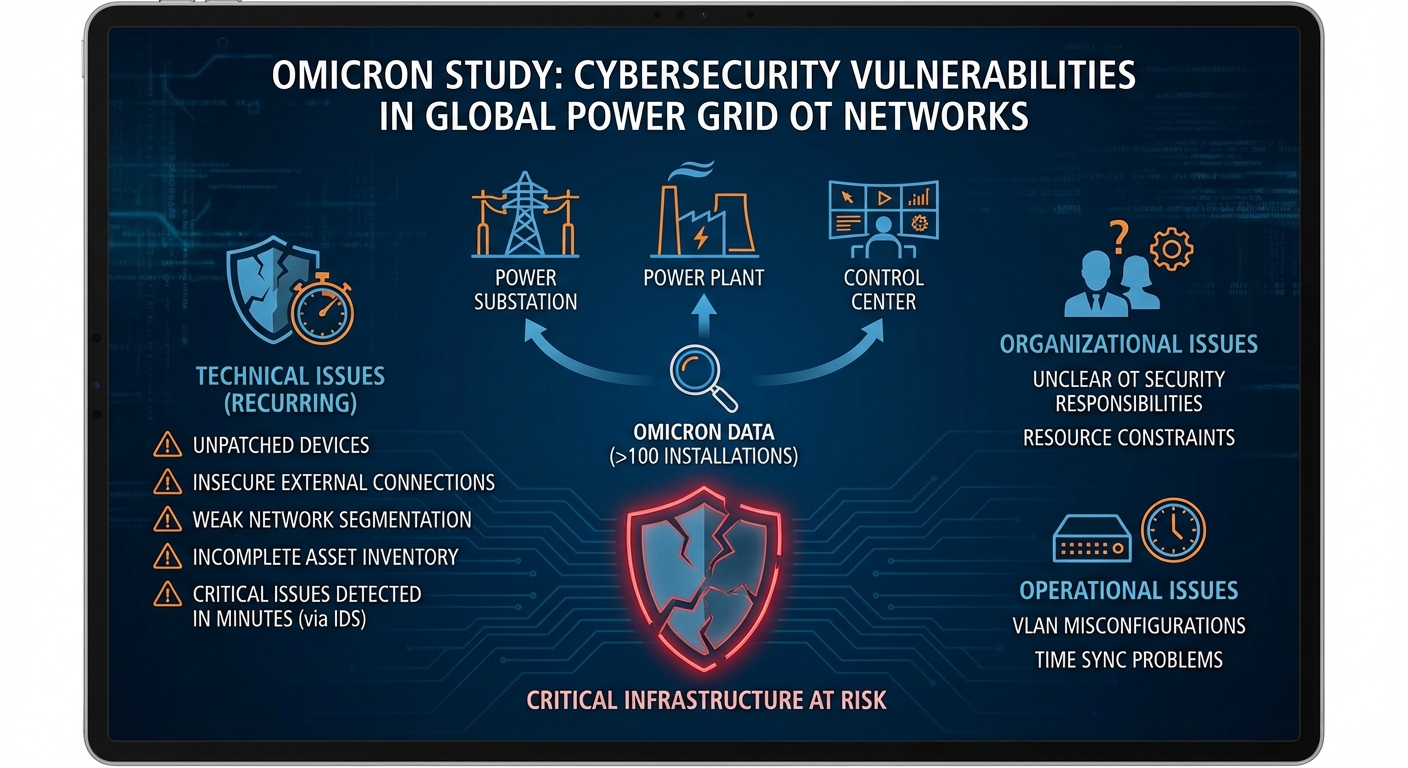

ผลการศึกษาโดย OMICRON เปิดเผยช่องโหว่ด้านความมั่นคงทางไซเบอร์ที่แพร่หลายในเครือข่าย Operational Technology (OT) ของสถานีไฟฟ้าย่อย โรงไฟฟ้า และศูนย์ควบคุมทั่วโลก โดยข้อมูลจากการติดตั้งกว่า 100 แห่ง แสดงให้เห็นถึงปัญหาทางเทคนิค องค์กร และการทำงานที่เกิดซ้ำ ซึ่งทำให้โครงสร้างพื้นฐานด้านพลังงานที่สำคัญตกอยู่ในความเสี่ยงต่อภัยคุกคามทางไซเบอร์ ปัญหาหลักที่พบได้แก่ อุปกรณ์ที่ไม่ได้รับการแพตช์ การเชื่อมต่อภายนอกที่ไม่ปลอดภัย การแบ่งส่วนเครือข่ายที่อ่อนแอ และการขาดการบันทึกรายการทรัพย์สินที่สมบูรณ์ โดยหลายประเด็นวิกฤตถูกตรวจพบภายในไม่กี่นาทีหลังการเชื่อมต่อระบบ Intrusion Detection System (IDS) นอกจากนี้ยังพบปัญหาด้านองค์กร เช่น การขาดความชัดเจนในหน้าที่รับผิดชอบด้าน OT security และข้อจำกัดด้านทรัพยากร รวมถึงปัญหาการดำเนินงาน เช่น การตั้งค่า VLAN ที่ผิดพลาด และปัญหาการซิงค์เวลา

Severity: วิกฤต

System Impact:

- เครือข่าย Operational Technology (OT)

- สถานีไฟฟ้าย่อย (Substations)

- โรงไฟฟ้า (Power Plants)

- ศูนย์ควบคุม (Control Centers)

- ระบบป้องกัน ระบบอัตโนมัติ และระบบควบคุม (PAC Systems)

- โครงสร้างพื้นฐานด้านพลังงานที่สำคัญ (Critical Energy Infrastructure)

- ระบบควบคุมอุตสาหกรรม (Industrial Control Systems – ICS)

Technical Attack Steps:

- การโจมตีแบบ Denial-of-service (DoS) โดยใช้ช่องโหว่ CVE-2015-5374 กับรีเลย์ป้องกันด้วยแพ็กเก็ต UDP เพียงชุดเดียว

- การใช้ประโยชน์จากช่องโหว่ในการใช้งานโปรโตคอล GOOSE และ MMS

- การเข้าถึงเครือข่ายจากภายนอกที่ไม่ปลอดภัยผ่านการเชื่อมต่อ TCP/IP ที่ไม่ได้บันทึก

- การใช้บริการที่ไม่จำเป็นและไม่ปลอดภัย เช่น Windows file sharing (NetBIOS), บริการ IPv6, บริการจัดการไลเซนส์ที่มีสิทธิ์สูง และฟังก์ชันการดีบัก PLC ที่ไม่ปลอดภัย

- การเคลื่อนที่ในแนวนอน (Lateral Movement) ได้ง่ายภายในเครือข่ายแบบ Flat Network ที่อนุญาตการสื่อสารที่ไม่จำกัดระหว่างอุปกรณ์ต่างๆ

Recommendations:

Short Term:

- ดำเนินการแพตช์อุปกรณ์ PAC ที่มีช่องโหว่โดยทันที โดยเฉพาะช่องโหว่ที่ทราบแล้ว เช่น CVE-2015-5374

- ติดตั้งและใช้งานระบบ Intrusion Detection System (IDS) เพื่อตรวจสอบการสื่อสารเครือข่ายแบบ Passive และตรวจจับภัยคุกคาม

- ตรวจสอบและรักษาความปลอดภัยของการเชื่อมต่อ TCP/IP ภายนอกทั้งหมด

- ปิดการใช้งานบริการที่ไม่จำเป็นและไม่ปลอดภัยในเครือข่าย OT

- แก้ไขปัญหาการตั้งค่า VLAN ที่ผิดพลาด, ความไม่ตรงกันของ RTU/SCD, ข้อผิดพลาดในการซิงค์เวลา และปัญหาเครือข่ายสำรอง (Network Redundancy) โดยเร่งด่วน

Long Term:

- ปรับปรุงการแบ่งส่วนเครือข่าย (Network Segmentation) เพื่อลดความเสี่ยงจากการโจมตีในวงกว้าง โดยหลีกเลี่ยงเครือข่ายแบบ Flat Network

- สร้างและบำรุงรักษาบัญชีรายการทรัพย์สิน (Asset Inventory) ของอุปกรณ์ OT ที่ครอบคลุมและเป็นอัตโนมัติ

- กำหนดบทบาทและความรับผิดชอบด้านความมั่นคงทางไซเบอร์ของ OT ให้ชัดเจนและจัดสรรบุคลากรที่มีความเชี่ยวชาญโดยเฉพาะ

- จัดสรรทรัพยากรที่เพียงพอสำหรับการนำมาตรการความปลอดภัยมาใช้และรักษาไว้

- บูรณาการมาตรการความปลอดภัยเข้ากับการมาบรรจบกันของสภาพแวดล้อม IT และ OT

- นำกรอบการทำงานและแนวทางปฏิบัติที่ดีที่สุดด้านความมั่นคงทางไซเบอร์มาปรับใช้ เช่น NIST Cybersecurity Framework, IEC 62443 และ ISO 27000

Source: https://thehackernews.com/2026/01/survey-of-100-energy-systems-reveals.html

Share this content: