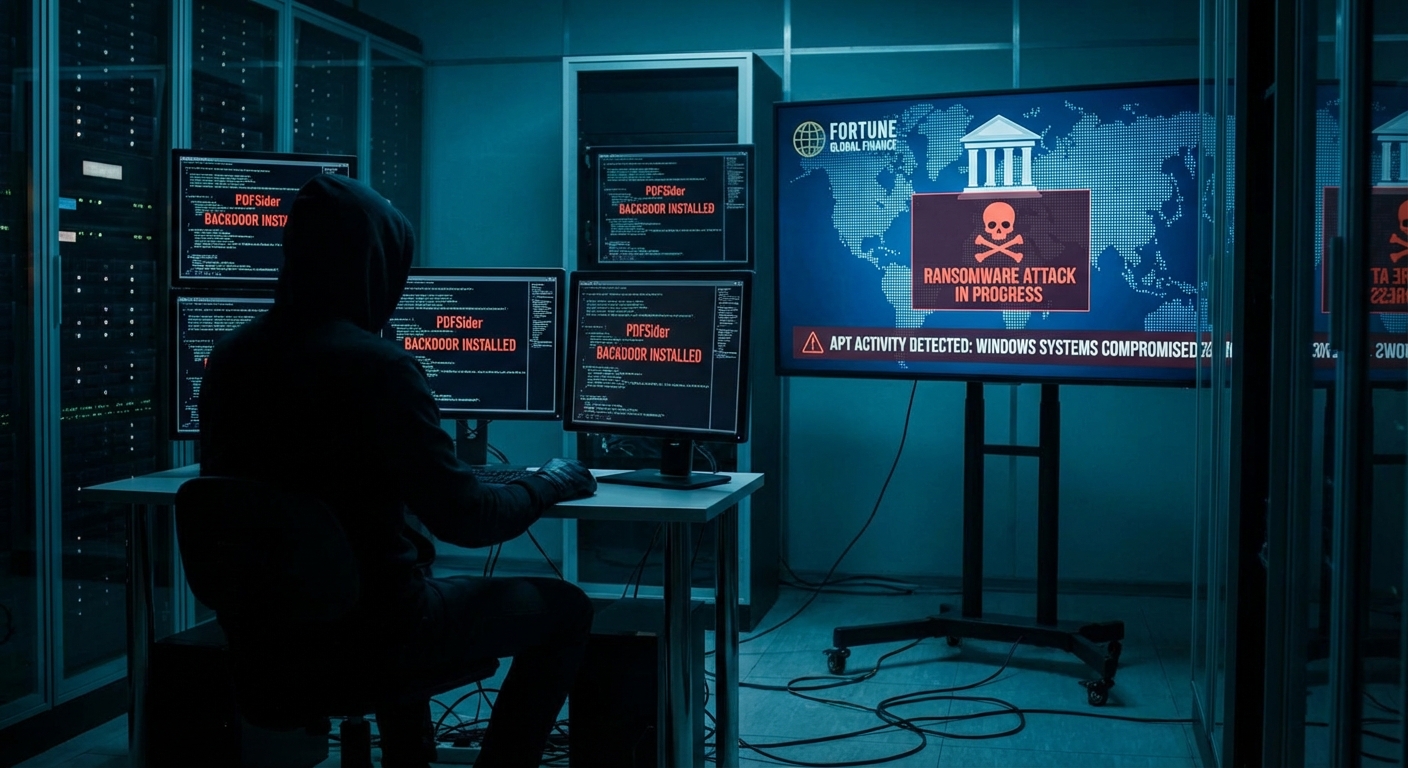

ผู้โจมตีแรนซัมแวร์ที่พุ่งเป้าไปที่บริษัท Fortune 100 ในภาคการเงิน ได้ใช้มัลแวร์สายพันธุ์ใหม่ชื่อ PDFSider เพื่อส่งเพย์โหลดที่เป็นอันตรายบนระบบ Windows โดยมัลแวร์นี้ถูกใช้เป็นแบ็คดอร์ที่ซ่อนเร้นเพื่อการเข้าถึงระยะยาว และแสดงลักษณะที่เกี่ยวข้องกับเทคนิคการโจมตีแบบ APT (Advanced Persistent Threat)

Severity: วิกฤต

System Impact:

- ระบบปฏิบัติการ Windows

- เครือข่ายของบริษัท Fortune 100 ในภาคการเงิน

Technical Attack Steps:

- การหลอกลวงทางสังคม (Social Engineering): ผู้โจมตีปลอมตัวเป็นเจ้าหน้าที่ฝ่ายสนับสนุนด้านเทคนิค เพื่อหลอกให้พนักงานของบริษัทติดตั้งเครื่องมือ Quick Assist ของ Microsoft

- การส่งมัลแวร์ผ่าน Spearphishing: อีเมลฟิชชิ่งแบบเจาะจงเป้าหมายที่มีไฟล์ ZIP แนบมา

- DLL Side-Loading: ไฟล์ ZIP มีโปรแกรมปฏิบัติการ (executable) ที่ถูกเซ็นชื่อดิจิทัลอย่างถูกต้องของ PDF24 Creator (Miron Geek Software GmbH) และไฟล์ DLL ที่เป็นอันตราย (cryptbase.dll) ซึ่งจำเป็นต่อการทำงานของแอปพลิเคชัน

- การดำเนินการ: เมื่อโปรแกรมปฏิบัติการที่ถูกต้องทำงาน มันจะโหลดไฟล์ DLL ที่เป็นอันตรายของผู้โจมตี ทำให้มีการรันโค้ดบนระบบด้วยสิทธิ์ของโปรแกรมนั้นๆ

- การหลีกเลี่ยงการตรวจจับ: ใช้ช่องโหว่ในซอฟต์แวร์ที่อ่อนแอเพื่อโหลดมัลแวร์และหลีกเลี่ยงระบบ EDR (Endpoint Detection and Response)

- การโหลดในหน่วยความจำ (In-memory Loading): PDFSider โหลดตรงเข้าสู่หน่วยความจำ ทำให้ทิ้งร่องรอยบนดิสก์น้อยที่สุด

- การสื่อสาร Command-and-Control (C2): ใช้ anonymous pipes เพื่อรันคำสั่งผ่าน CMD, กำหนด ID เฉพาะให้กับโฮสต์ที่ติดเชื้อ และส่งข้อมูลระบบไปยังเซิร์ฟเวอร์ VPS ของผู้โจมตีผ่าน DNS (พอร์ต 53)

- การเข้ารหัส: การสื่อสาร C2 ได้รับการป้องกันโดยใช้ไลบรารีการเข้ารหัส Botan 3.0.0 และ AES-256-GCM สำหรับการเข้ารหัส และ Authenticated Encryption with Associated Data (AEAD) ในโหมด GCM สำหรับการยืนยันความถูกต้องของข้อมูล

- กลไกป้องกันการวิเคราะห์ (Anti-analysis): มัลแวร์มีกลไกป้องกันการวิเคราะห์หลายอย่าง เช่น การตรวจสอบขนาด RAM และการตรวจจับ debugger เพื่อหยุดการทำงานเมื่อตรวจพบว่ากำลังทำงานในสภาพแวดล้อม Sandbox

Recommendations:

Short Term:

- การฝึกอบรมสร้างความตระหนักด้านความปลอดภัย: ให้ความรู้แก่พนักงานเกี่ยวกับกลวิธี Social Engineering, การแอบอ้างบุคคล และอีเมลที่น่าสงสัย (โดยเฉพาะที่ขอให้ติดตั้งเครื่องมือช่วยเหลือระยะไกลหรือเปิดไฟล์แนบที่ไม่คาดคิด)

- การรักษาความปลอดภัยอีเมล: ใช้โซลูชันการกรองอีเมลขั้นสูงและการป้องกันฟิชชิ่งเพื่อตรวจจับและบล็อกการโจมตีแบบ spearphishing ที่เป็นอันตราย

- การปรับใช้ EDR: ตรวจสอบให้แน่ใจว่าระบบ EDR กำลังตรวจสอบอย่างแข็งขันและสามารถตรวจจับการโจมตีแบบ DLL side-loading และพฤติกรรมกระบวนการที่ผิดปกติได้

- การจัดการแพตช์: อัปเดตซอฟต์แวร์ทั้งหมดอย่างสม่ำเสมอ โดยเฉพาะเครื่องมือที่ใช้กันทั่วไป เช่น โปรแกรมสร้าง PDF เพื่อป้องกันการใช้ประโยชน์จากช่องโหว่ที่ทราบ

- การตรวจสอบเครือข่าย: ตรวจสอบการรับส่งข้อมูล DNS สำหรับรูปแบบการส่งข้อมูลภายนอกที่ผิดปกติ (พอร์ต 53)

Long Term:

- การอนุญาตแอปพลิเคชัน (Application Whitelisting): ใช้มาตรการ Application Whitelisting ที่เข้มงวดเพื่อป้องกันไม่ให้โปรแกรมปฏิบัติการและ DLL ที่ไม่ได้รับอนุญาตทำงาน

- สถาปัตยกรรม Zero Trust: นำแบบจำลอง Zero Trust มาใช้เพื่อจำกัดการเคลื่อนที่ในแนวนอน แม้ว่าจะได้รับการเข้าถึงเริ่มต้นแล้วก็ตาม

- การจัดการช่องโหว่ต่อเนื่อง: สแกนและแก้ไขช่องโหว่ทั่วทั้งเครือข่ายอย่างสม่ำเสมอ

- แผนรับมือเหตุการณ์: พัฒนาและฝึกฝนแผนรับมือเหตุการณ์ที่ครอบคลุม โดยเฉพาะอย่างยิ่งสำหรับการคุกคามขั้นสูงแบบต่อเนื่อง (APT) และแรนซัมแวร์

- การป้องกันภัยคุกคามขั้นสูง: ใช้โซลูชันการป้องกันภัยคุกคามขั้นสูงที่สามารถตรวจจับมัลแวร์ที่ซ่อนเร้นในหน่วยความจำและการสื่อสาร C2

Share this content: