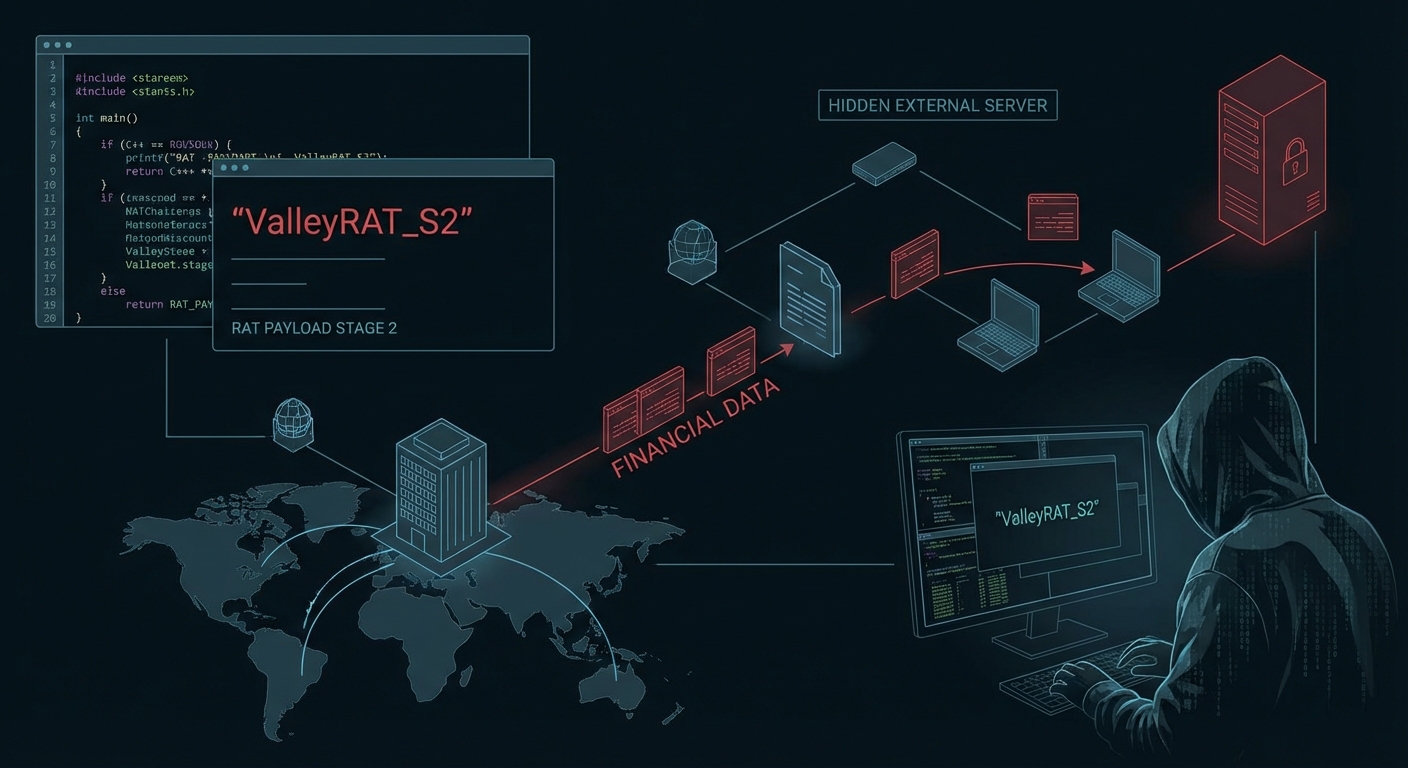

การโจมตีระลอกใหม่ใช้มัลแวร์ ValleyRAT_S2 เพื่อเจาะเข้าสู่เครือข่ายองค์กรอย่างเงียบๆ ซ่อนตัวเป็นเวลานาน และขโมยข้อมูลทางการเงินที่ละเอียดอ่อน ValleyRAT_S2 เป็นเพย์โหลดระยะที่สองของตระกูล ValleyRAT ที่เขียนด้วยภาษา C++ ทำหน้าที่เป็นโทรจันควบคุมระยะไกล (RAT) เต็มรูปแบบ ทำให้ผู้โจมตีสามารถควบคุมระบบที่ติดเชื้อได้อย่างสมบูรณ์และเป็นช่องทางในการดึงข้อมูลออกจากระบบได้อย่างน่าเชื่อถือ

Severity: วิกฤต (Critical)

System Impact:

- องค์กร

- ระบบปฏิบัติการ Windows

Technical Attack Steps:

- 1. การแพร่กระจาย: มัลแวร์แพร่กระจายผ่านเครื่องมือเพิ่มประสิทธิภาพการทำงานภาษาจีนปลอม, ซอฟต์แวร์แคร็ก และตัวติดตั้งที่ถูกแก้ไขให้เป็นโทรจัน (trojanized installers) ที่แอบอ้างเป็นโปรแกรมสร้างตาราง AI

- 2. การส่งมัลแวร์: ส่วนใหญ่ส่งผ่านเทคนิค DLL side-loading โดยหลอกให้แอปพลิเคชันที่ลงนามถูกต้องโหลด DLL ที่เป็นอันตราย (เช่น steam_api64.dll) นอกจากนี้ยังมีการใช้ไฟล์แนบแบบ spearphishing และช่องทางการอัปเดตซอฟต์แวร์ที่ถูกละเมิด

- 3. การติดตั้ง Stage 1: เอกสารและไฟล์บีบอัดที่เป็นอันตรายจะปล่อยเพย์โหลดลงในโฟลเดอร์ Temp (เช่น C:\Users\Admin\AppData\Local\Temp\AI自动化办公表格制作生成工具安装包\steam_api64.dll) โดยมีวัตถุประสงค์เพื่อหลีกเลี่ยงการตรวจจับ

- 4. การเข้าควบคุมโดย ValleyRAT_S2: หลังจาก Stage 1 สำเร็จ ValleyRAT_S2 จะเข้าควบคุมระยะยาว ทำการสำรวจระบบ, ขโมยข้อมูลประจำตัว และรวบรวมข้อมูลทางการเงิน

- 5. การสื่อสารกับ C2: มัลแวร์ติดต่อกับเซิร์ฟเวอร์ควบคุมและสั่งการ (C2) ที่ฝังโค้ดไว้ล่วงหน้า (เช่น 27.124.3.175:14852) ผ่านโปรโตคอล TCP แบบกำหนดเอง

- 6. ความสามารถ: อัปโหลดและดาวน์โหลดไฟล์, รันคำสั่งเชลล์, ฉีดโค้ดเข้าสู่กระบวนการ (process injection) และบันทึกการกดแป้นพิมพ์ (keylog)

- 7. กลไกการคงอยู่ (Persistence):

- – สร้างไฟล์ในพาธ Temp และ AppData (เช่น %TEMP%\target.pid และ %APPDATA%\Promotions\Temp.aps)

- – ใช้ Windows Task Scheduler ผ่าน COM APIs เพื่อรันตัวเองเมื่อระบบเริ่มต้น

- – อาจใช้ Registry Run Keys เป็นเส้นทางสำรองในการเริ่มต้น

- – ใช้สคริปต์ batch ชื่อ monitor.bat เป็น watchdog เพื่อตรวจสอบ PID ของมัลแวร์หลัก และรีสตาร์ทหากหยุดทำงาน

- 8. การหลีกเลี่ยงการตรวจจับ: มีการจัดการข้อยกเว้นแบบมีโครงสร้าง, การตรวจสอบแซนด์บ็อกซ์ และการฉีดโค้ดเข้าสู่กระบวนการของแอปพลิเคชันที่น่าเชื่อถือ (เช่น Telegra.exe และ WhatsApp.exe)

Recommendations:

Short Term:

- 1. ลบองค์ประกอบทั้งหมด: ดำเนินการลบ Scheduled Tasks, สคริปต์ Batch และ VBS watchdog, ไฟล์ที่ติดตั้ง และกระบวนการของมัลแวร์หลักทั้งหมดในคราวเดียว

- 2. ตรวจสอบการสื่อสาร C2: ตรวจสอบการจราจรเครือข่ายเพื่อหาการเชื่อมต่อไปยังเซิร์ฟเวอร์ C2 ที่ระบุ (เช่น 27.124.3.175:14852)

- 3. การตรวจจับและตอบสนองที่ปลายทาง (EDR): ใช้โซลูชัน EDR เพื่อตรวจจับและบล็อกกิจกรรมที่เป็นอันตราย

Long Term:

- 1. อัปเดตและแพตช์ซอฟต์แวร์: อัปเดตซอฟต์แวร์และระบบปฏิบัติการอย่างสม่ำเสมอเพื่อปิดช่องโหว่ที่อาจนำไปสู่ DLL side-loading

- 2. การจำกัดการรันโปรแกรม (Application Whitelisting): ใช้ Application Whitelisting เพื่อป้องกันการรันซอฟต์แวร์ที่ไม่ได้รับอนุญาต

- 3. การป้องกันข้อมูลรั่วไหล (DLP): ใช้โซลูชัน DLP เพื่อปกป้องข้อมูลทางการเงินที่ละเอียดอ่อน

- 4. การยืนยันตัวตนแบบหลายปัจจัย (MFA): บังคับใช้ MFA สำหรับบัญชีที่มีความสำคัญทั้งหมด

- 5. การฝึกอบรมผู้ใช้: ให้ความรู้แก่ผู้ใช้เกี่ยวกับการโจมตีแบบฟิชชิ่งและการดาวน์โหลดซอฟต์แวร์ที่ไม่น่าเชื่อถือ

- 6. การตรวจสอบความปลอดภัย: ทำการตรวจสอบความปลอดภัยและการทดสอบเจาะระบบ (penetration testing) อย่างสม่ำเสมอ

Source: https://cybersecuritynews.com/valleyrat_s2-attacking-organizations/

Share this content: