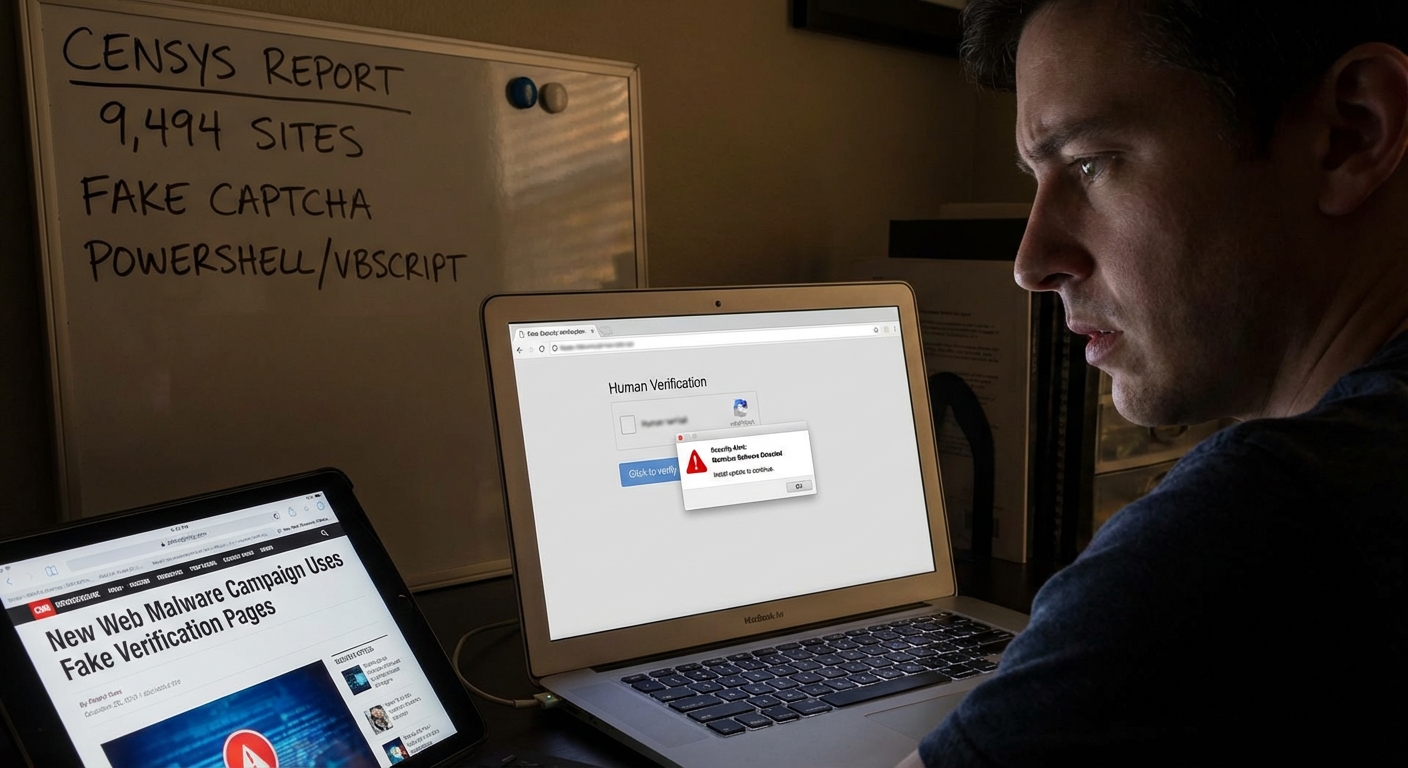

การรณรงค์มัลแวร์บนเว็บรูปแบบใหม่กำลังใช้หน้ายืนยันตัวตนปลอมเพื่อหลอกผู้ใช้งานให้ติดตั้งซอฟต์แวร์อันตราย การโจมตีเหล่านี้เลียนแบบการตรวจสอบความปลอดภัยที่ถูกต้องและใช้ประโยชน์จากความเชื่อมั่นที่ผู้คนมีต่อการโต้ตอบด้านความปลอดภัยบนโลกออนไลน์ Censys พบว่ามีเว็บไซต์ที่ถูกบุกรุกและทรัพย์สินที่เป็นอันตรายประมาณ 9,494 รายการที่โฮสต์หน้า Captcha ปลอม ซึ่งแม้จะดูคล้ายกันแต่ใช้กลไกการติดเชื้อที่แตกต่างกันถึง 32 รูปแบบ เช่น การจัดการคลิปบอร์ดเพื่อรันคำสั่ง PowerShell/VBScript, การส่งไฟล์ Windows Installer (MSI) และการใช้เฟรมเวิร์กการแจ้งเตือนแบบพุช (Matrix Push C2) เพื่อขอสิทธิ์การแจ้งเตือนของเบราว์เซอร์เพื่อส่งเนื้อหาที่เป็นอันตรายในภายหลัง ทำให้การตรวจจับด้วยวิธีเดิมที่เน้น Payload โดยตรงไม่สามารถทำได้

Severity: สูง

System Impact:

- ผู้ใช้งาน (Users)

- เว็บเบราว์เซอร์ (Web Browsers)

- เว็บไซต์ที่ถูกบุกรุก (Compromised Websites)

- ระบบปฏิบัติการ Windows (Windows OS)

- เซิร์ฟเวอร์ (Servers)

Technical Attack Steps:

- ผู้ใช้งานเข้าชมเว็บไซต์ที่ถูกบุกรุกซึ่งโฮสต์หน้าการตรวจสอบ Captcha ปลอม

- หน้า Captcha ปลอมจะแสดงผลเลียนแบบการตรวจสอบความปลอดภัยทั่วไปที่ผู้ใช้คุ้นเคย (เช่น Cloudflare)

- ผู้ใช้งานถูกหลอกให้ทำตามขั้นตอนการตรวจสอบที่ดูเหมือนถูกต้อง แต่จริง ๆ แล้วเป็นกลไกการโจมตี

- **กลไกการติดเชื้อที่แตกต่างกัน:**

- **การจัดการคลิปบอร์ด:** คำสั่งที่เป็นอันตราย (PowerShell หรือ VBScript) ถูกคัดลอกไปยังคลิปบอร์ดของผู้ใช้งาน และผู้โจมตีจะพยายามหลอกให้ผู้ใช้งานวางและรันคำสั่งดังกล่าว

- **การส่งผ่านไฟล์ Installer (MSI):** ผู้ใช้งานถูกหลอกให้ดาวน์โหลดและติดตั้งไฟล์ Windows Installer (.msi) ที่โฮสต์อยู่บนโดเมนที่ถูกบุกรุก

- **เฟรมเวิร์กการแจ้งเตือนแบบพุช (Matrix Push C2):** ผู้ใช้งานถูกชักจูงให้มอบสิทธิ์การแจ้งเตือนของเบราว์เซอร์แก่ผู้โจมตี จากนั้นผู้โจมตีจะสามารถส่งเนื้อหาที่เป็นอันตรายผ่านช่องทางการแจ้งเตือนของเบราว์เซอร์ได้ในภายหลังโดยไม่จำเป็นต้องมี Payload ที่มองเห็นได้ทันที

Recommendations:

Short Term:

- ระมัดระวังเมื่อพบหน้า Captcha หรือหน้ายืนยันตัวตนที่ไม่คุ้นเคย โดยเฉพาะบนเว็บไซต์ที่คุณไม่ได้ตั้งใจเข้าชม

- หลีกเลี่ยงการคัดลอกและวางคำสั่งที่ไม่เข้าใจจากหน้าเว็บลงใน Terminal, PowerShell หรือ Command Prompt

- อย่าดาวน์โหลดและติดตั้งซอฟต์แวร์หรือไฟล์จากแหล่งที่ไม่น่าเชื่อถือ

- ตรวจสอบและเพิกถอนสิทธิ์การแจ้งเตือนของเบราว์เซอร์สำหรับเว็บไซต์ที่คุณไม่รู้จักหรือไม่เชื่อถือเป็นประจำ

- อัปเดตเว็บเบราว์เซอร์และระบบปฏิบัติการของคุณให้เป็นเวอร์ชันล่าสุดเสมอ เพื่ออุดช่องโหว่ที่ทราบแล้ว

Long Term:

- ติดตั้งและใช้ซอฟต์แวร์ป้องกันมัลแวร์และแอนตี้ไวรัสที่มีประสิทธิภาพ ซึ่งสามารถตรวจจับภัยคุกคามแบบใหม่ได้

- จัดการอบรมให้ความรู้แก่ผู้ใช้งานเกี่ยวกับการโจมตีแบบฟิชชิ่ง โซเชียลเอ็นจิเนียริ่ง และหน้ายืนยันตัวตนปลอม เพื่อเพิ่มความตระหนักรู้และลดความเสี่ยง

- ใช้โซลูชันความปลอดภัยทางเว็บ เช่น Web Application Firewall (WAF) และ DNS Security เพื่อบล็อกการเข้าถึงเว็บไซต์ที่เป็นอันตรายหรือที่ถูกบุกรุก

- พิจารณาใช้มาตรการควบคุมการใช้งานแอปพลิเคชัน (Application Whitelisting) เพื่อป้องกันการรันโปรแกรมที่ไม่ได้รับอนุญาต

Source: https://cybersecuritynews.com/fake-captcha-ecosystem-exploits-trusted-web-infrastructure/

Share this content: