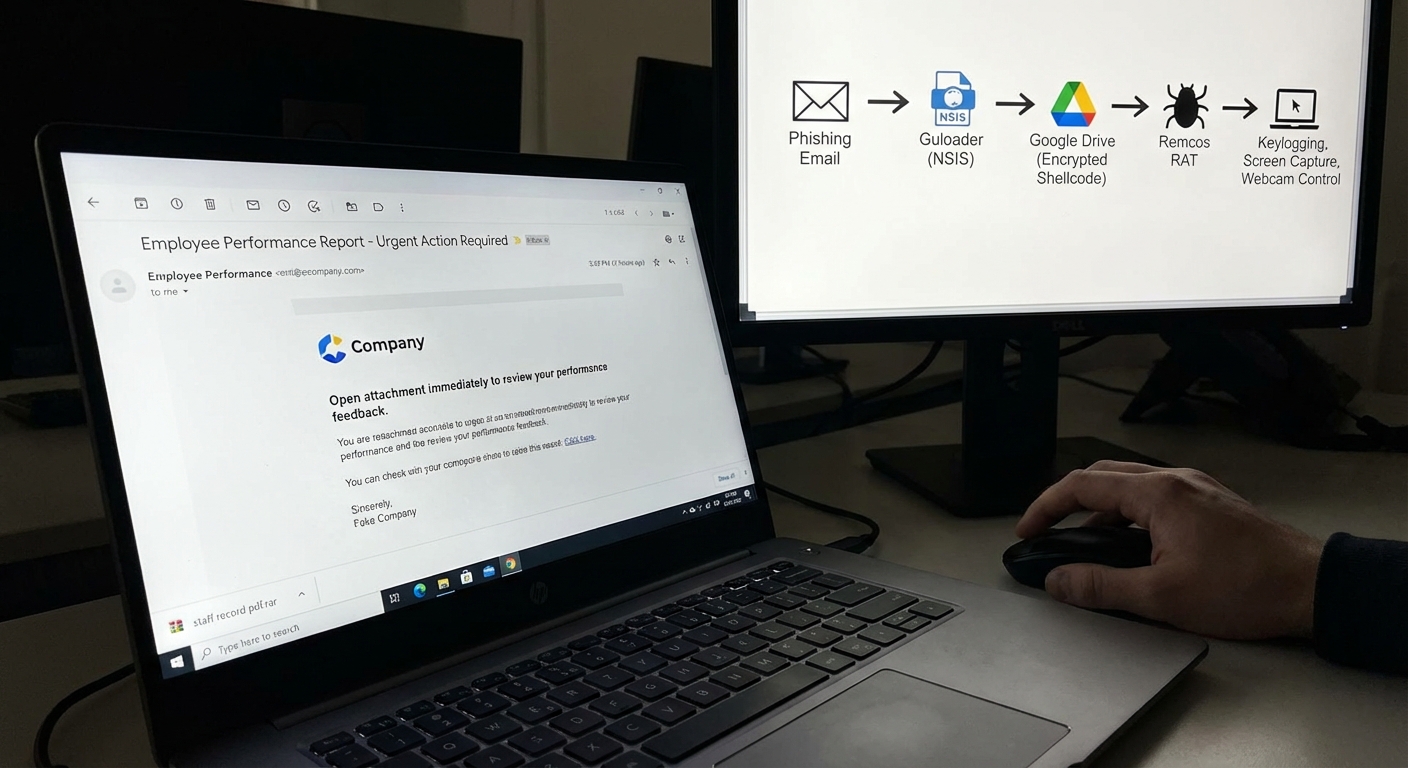

มัลแวร์ Guloader กำลังแพร่กระจายผ่านอีเมลฟิชชิ่งที่ปลอมแปลงเป็นรายงานผลการปฏิบัติงานของพนักงาน โดยใช้ความน่าเชื่อถือในที่ทำงานเพื่อหลอกล่อให้ผู้ใช้ดาวน์โหลดและรันไฟล์ที่เป็นอันตราย อีเมลจะเร่งให้เปิดไฟล์แนบ ซึ่งเป็นไฟล์ RAR ที่ซ่อนไฟล์ NSIS executable ‘staff record pdf.exe’ ไว้ เมื่อรันไฟล์ มัลแวร์จะดาวน์โหลด shellcode ที่เข้ารหัสจาก Google Drive และฉีดเข้าสู่หน่วยความจำเพื่อหลีกเลี่ยงการตรวจจับ จากนั้นจะติดตั้ง Remcos RAT ซึ่งเป็น Remote Access Trojan ที่ช่วยให้ผู้โจมตีสามารถควบคุมระบบที่ติดเชื้อได้อย่างสมบูรณ์ รวมถึงการบันทึกการกดแป้นพิมพ์, การจับภาพหน้าจอ, การควบคุมเว็บแคมและไมโครโฟน, และการขโมยข้อมูลสำคัญ

Severity: วิกฤต

System Impact:

- ระบบคอมพิวเตอร์ภายในองค์กร

- ข้อมูลบริษัทที่ละเอียดอ่อน

- ข้อมูลส่วนบุคคลของพนักงาน

- เครือข่ายองค์กร

Technical Attack Steps:

- ผู้โจมตีส่งอีเมลฟิชชิ่งโดยปลอมแปลงเป็น ‘รายงานผลการปฏิบัติงานของพนักงานประจำเดือนตุลาคม 2025’ พร้อมข้อความที่สร้างความเร่งด่วน.

- อีเมลมีไฟล์แนบเป็นไฟล์บีบอัด RAR ซึ่งภายในมีไฟล์ NSIS executable ชื่อ ‘staff record pdf.exe’ ที่ปลอมตัวเป็นเอกสาร PDF (หากผู้ใช้ปิดการมองเห็นนามสกุลไฟล์).

- เมื่อผู้ใช้หลงเชื่อและรันไฟล์ ‘staff record pdf.exe’.

- ไฟล์ executable จะเชื่อมต่อไปยังเซิร์ฟเวอร์ระยะไกล (Google Drive URL: hxxps://drive.google[.]com/uc?export=download&id=1bzvByYrlHy240MCIX7Cv41gP9ZY3pRsgv) เพื่อดาวน์โหลด shellcode ที่เข้ารหัสในชื่อ ‘EMvmKijceR91.bin’.

- Shellcode ที่ดาวน์โหลดมาจะถูกฉีดเข้าสู่หน่วยความจำของระบบโดยตรง (memory-only execution) เพื่อหลีกเลี่ยงการตรวจจับโดยโซลูชันความปลอดภัยแบบดั้งเดิม.

- จากนั้น Remcos RAT ซึ่งเป็น Remote Access Trojan จะถูกติดตั้งเป็น payload สุดท้าย.

- Remcos RAT สร้างการเชื่อมต่อถาวรกับ Command and Control (C2) servers ที่ IP ‘196.251.116[.]219’ ผ่านพอร์ต 2404 และ 5000.

Recommendations:

Short Term:

- กำหนดกฎการกรองอีเมลเพื่อบล็อกไฟล์แนบที่น่าสงสัยและอีเมลฟิชชิ่ง

- ปิดใช้งานการซ่อนนามสกุลไฟล์ในระบบปฏิบัติการของผู้ใช้ เพื่อให้สามารถระบุไฟล์ executable ที่ปลอมแปลงเป็นเอกสารได้

- ปรับใช้และรักษาโซลูชัน Endpoint Detection and Response (EDR) ขั้นสูงเพื่อตรวจจับและบล็อกภัยคุกคามในหลายขั้นตอนของการโจมตี

Long Term:

- จัดอบรมพนักงานอย่างสม่ำเสมอเกี่ยวกับความตระหนักรู้ด้านความปลอดภัยทางไซเบอร์ โดยเน้นไปที่การรับรู้อีเมลฟิชชิ่งและเทคนิควิศวกรรมสังคม

- อัปเดตและแพตช์ระบบปฏิบัติการ ซอฟต์แวร์ และโปรแกรมป้องกันไวรัสทั้งหมดเป็นประจำ

- พิจารณาการใช้การยืนยันตัวตนแบบหลายปัจจัย (Multi-Factor Authentication – MFA) สำหรับการเข้าถึงระบบและข้อมูลสำคัญ

- ดำเนินการตรวจสอบความปลอดภัยและการทดสอบการเจาะระบบ (penetration testing) อย่างสม่ำเสมอเพื่อระบุและแก้ไขช่องโหว่

Source: https://cybersecuritynews.com/beware-of-weaponized-employee-performance-reports/

Share this content: