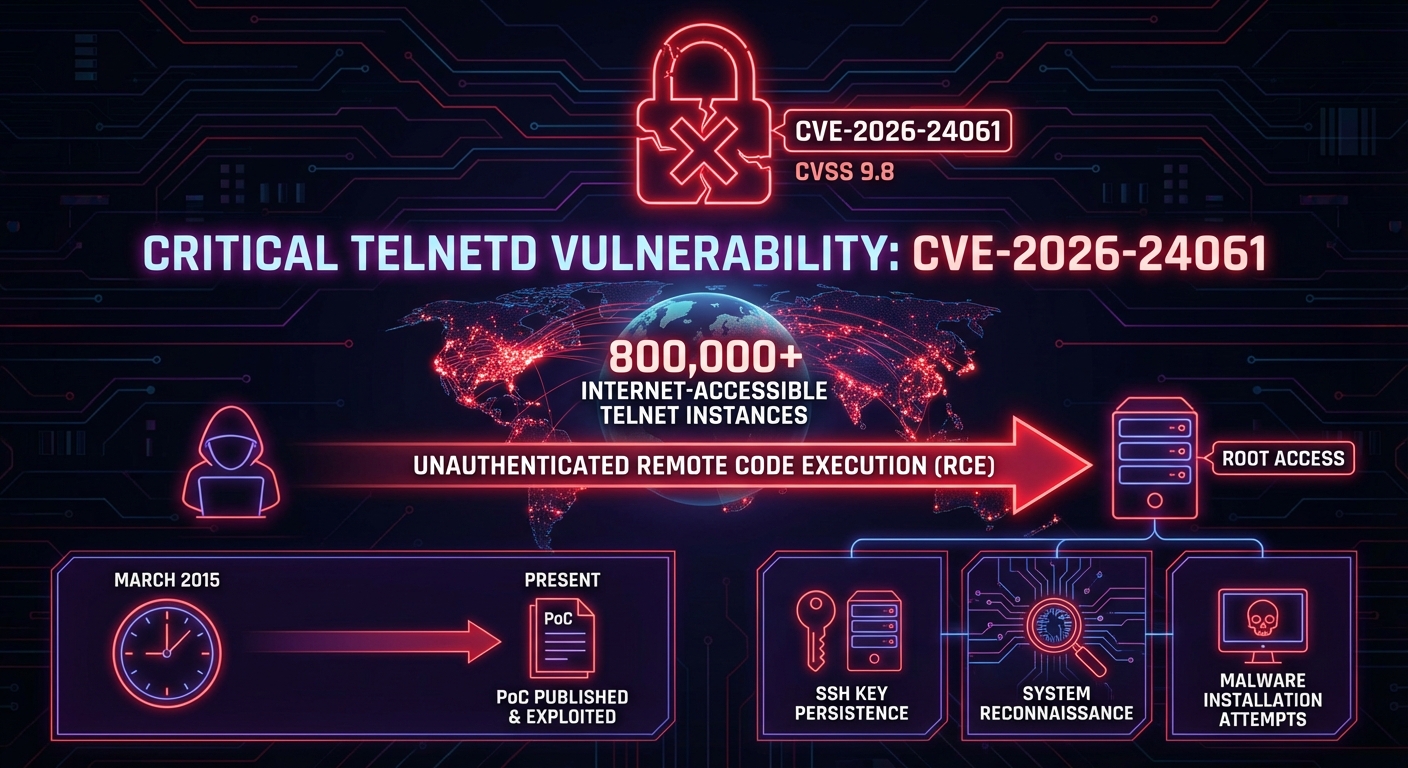

ช่องโหว่การข้ามการยืนยันตัวตนที่รุนแรง (CVE-2026-24061, CVSS 9.8) ในคอมโพเนนต์ telnetd ของ GNU InetUtils ทำให้ Telnet อินสแตนซ์กว่า 800,000 รายการที่สามารถเข้าถึงได้จากอินเทอร์เน็ตทั่วโลก มีความเสี่ยงต่อการประมวลผลโค้ดจากระยะไกลโดยไม่ได้รับการยืนยันตัวตน (RCE) ช่องโหว่นี้ซึ่งมีมาตั้งแต่เดือนมีนาคม 2015 อนุญาตให้ผู้โจมตีเข้าถึงระดับรูทได้โดยไม่ต้องใช้ข้อมูลประจำตัวที่ถูกต้อง มีการเผยแพร่ Proof-of-Concept แล้วและถูกนำไปใช้จริง โดยพบกิจกรรมหลังการโจมตี เช่น การคงอยู่ของ SSH key, การสำรวจระบบ และความพยายามในการติดตั้งมัลแวร์

Severity: วิกฤต

System Impact:

- GNU InetUtils telnetd เวอร์ชัน 1.9.3 ถึง 2.7

- ระบบปฏิบัติการ Linux ที่สำคัญ (Debian, Ubuntu, Kali Linux, Trisquel)

- อินสแตนซ์ Telnet กว่า 800,000 รายการที่เข้าถึงได้จากอินเทอร์เน็ต

Technical Attack Steps:

- ผู้โจมตีเชื่อมต่อโดยใช้คำสั่ง telnet -a หรือ –login

- ผู้โจมตีตั้งค่าตัวแปรสภาพแวดล้อม USER เป็น “-f root”

- เซิร์ฟเวอร์ telnetd ไม่ตรวจสอบตัวแปร USER ก่อนส่งไปยัง /usr/bin/login

- กระบวนการ login ตีความแฟล็ก “-f” เป็นพารามิเตอร์ force-login

- ผู้โจมตีได้รับการเข้าถึงระดับรูทโดยไม่ต้องตรวจสอบสิทธิ์

Recommendations:

Short Term:

- อัปเกรดเป็น GNU InetUtils เวอร์ชัน 2.8 หรือใหม่กว่าทันที

- ปิดบริการ telnetd โดยสมบูรณ์ หากไม่จำเป็น

- บล็อกพอร์ต TCP 23 ที่ไฟร์วอลล์ของเครือข่าย

- จำกัดการเข้าถึง Telnet เฉพาะลูกค้าที่เชื่อถือได้เท่านั้น

Long Term:

- ตรวจสอบอินสแตนซ์ Telnet ที่เปิดเผยบนเครือข่ายโดยใช้รายงานของ The Shadowserver Foundation

- ดำเนินการจัดการแพตช์และการอัปเดตระบบอย่างสม่ำเสมอ เพื่อป้องกันช่องโหว่ที่ทราบแล้ว

- ใช้การตรวจสอบและการบันทึกกิจกรรมระบบอย่างเข้มงวด เพื่อตรวจจับกิจกรรมที่น่าสงสัยและตอบสนองต่อการโจมตีหลังการเจาะระบบ

- เสริมสร้างนโยบายความปลอดภัยสำหรับ SSH key และข้อมูลประจำตัวอื่นๆ เพื่อป้องกันการคงอยู่ของระบบหลังการโจมตี

Source: https://cybersecuritynews.com/800k-gnu-inetutils-telnetd-instances-exposed/

Share this content: