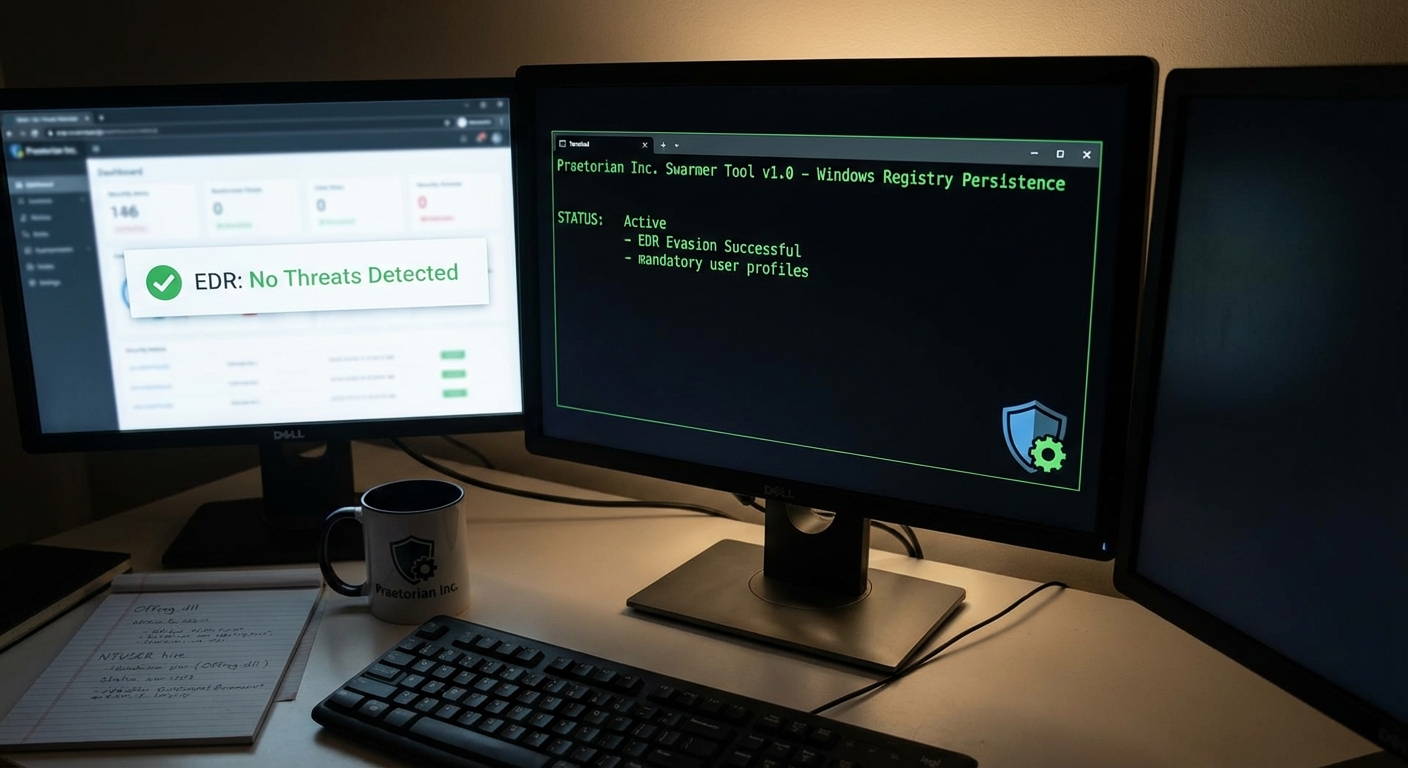

Praetorian Inc. ได้เผยแพร่เครื่องมือชื่อ Swarmer ที่ช่วยให้ผู้โจมตีที่มีสิทธิ์น้อยสามารถคงอยู่ถาวรในระบบ Windows Registry ได้อย่างแนบเนียน โดยหลีกเลี่ยงการตรวจจับของ Endpoint Detection and Response (EDR) เครื่องมือนี้ถูกนำไปใช้จริงตั้งแต่เดือนกุมภาพันธ์ 2025 โดยอาศัยโปรไฟล์ผู้ใช้แบบบังคับ (mandatory user profiles) และ Offline Registry API (Offreg.dll) ที่ไม่ค่อยเป็นที่รู้จัก เพื่อแก้ไข NTUSER hive โดยไม่กระตุ้นการทำงานของ API hook ของ Registry ทั่วไป ทำให้ EDR ตรวจจับได้ยาก

Severity: สูง

System Impact:

- ระบบปฏิบัติการ Windows 10

- ระบบปฏิบัติการ Windows 11

- Windows Registry

- Endpoint Detection and Response (EDR)

Technical Attack Steps:

- ส่งออก HKCU ผ่าน reg export หรือ Beacon Object File (BOF) เพื่อหลีกเลี่ยงร่องรอยบนดิสก์

- แก้ไขไฟล์ Registry ที่ส่งออก เช่น เพิ่มรายการใน Run key

- รัน Swarmer ด้วยคำสั่ง เช่น swarmer.exe exported.reg NTUSER.MAN หรือเพิ่มแฟล็ก –startup-key และ –startup-value

- วางไฟล์ NTUSER.MAN ลงใน %USERPROFILE%

- การคงอยู่ถาวรจะทำงานเมื่อมีการล็อกอิน/ล็อกเอาต์ครั้งถัดไปและรอดจากการรีบูต

Recommendations:

Short Term:

- เฝ้าระวังการสร้างไฟล์ NTUSER.MAN ในไดเรกทอรีโปรไฟล์ผู้ใช้ ซึ่งผิดปกติหากไม่ได้มาจากเครื่องมือขององค์กร

- ตรวจสอบการโหลด Offreg.dll ในกระบวนการที่ไม่ใช่มาตรฐาน

- ตรวจสอบการทำงานของ payload ที่เกิดขึ้นเมื่อล็อกอินเข้าสู่ระบบอย่างละเอียด แม้ว่าการแก้ไข Registry จะถูกซ่อนไว้

Long Term:

- สร้าง Baseline การใช้งาน Offreg.dll ทั่วทั้งระบบ เพื่อระบุกิจกรรมที่ผิดปกติ

- พัฒนากลไกการตรวจสอบและยืนยันความถูกต้องของโปรไฟล์ผู้ใช้เมื่อล็อกอินเข้าสู่ระบบ

- ปรับปรุงกฎ EDR/SIEM เพื่อตรวจจับความผิดปกติที่เกี่ยวข้องกับโปรไฟล์ผู้ใช้แบบบังคับและการใช้งาน Offreg.dll

- ให้ความรู้แก่ทีมรักษาความปลอดภัยเกี่ยวกับเทคนิคการคงอยู่ถาวรใน Windows ที่ไม่ค่อยเป็นที่รู้จัก

Source: https://cybersecuritynews.com/swarmer-tool-evading-edr/

Share this content: