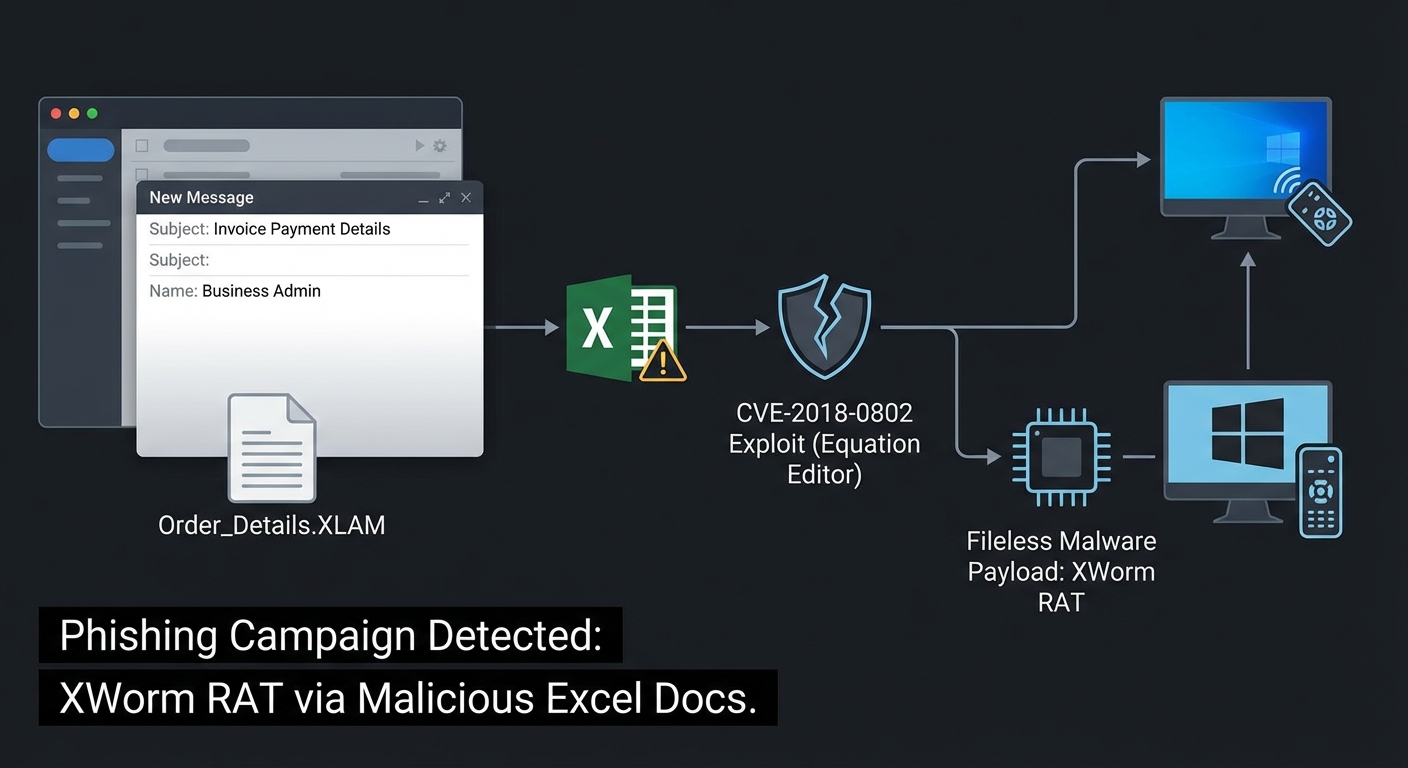

แคมเปญฟิชชิ่งใหม่ที่ตรวจพบได้แพร่กระจาย XWorm ซึ่งเป็น Remote Access Trojan (RAT) ที่มีการอัปเดต โดยใช้เอกสาร Excel ที่เป็นอันตรายเพื่อควบคุมระบบ Windows ที่ติดเชื้อได้จากระยะไกล การโจมตีเริ่มต้นด้วยอีเมลฟิชชิ่งที่เลียนแบบเอกสารธุรกิจ เช่น การตรวจสอบรายละเอียดการชำระเงิน ใบสั่งซื้อ และเอกสารการจัดส่งที่ลงนาม เพื่อหลอกให้เหยื่อเปิดไฟล์แนบ .XLAM ซึ่งอาศัยช่องโหว่ CVE‑2018‑0802 ใน Microsoft Equation Editor เพื่อหลีกเลี่ยงการตรวจจับและส่งมัลแวร์เข้าสู่หน่วยความจำแบบไร้ไฟล์

Severity: สูง

System Impact:

- ระบบ Microsoft Windows

Technical Attack Steps:

- ส่งอีเมลฟิชชิ่งที่มีเนื้อหาเกี่ยวกับธุรกิจ เช่น การตรวจสอบรายละเอียดการชำระเงิน, ใบสั่งซื้อ, หรือเอกสารการจัดส่งที่ลงนามแล้ว เพื่อล่อลวงเหยื่อ

- เหยื่อเปิดไฟล์แนบที่เป็น Excel add-in (.XLAM) ที่เป็นอันตราย

- ไฟล์ Excel ที่ถูกสร้างขึ้นมาเป็นพิเศษใช้ช่องโหว่ CVE‑2018‑0802 (ช่องโหว่การเรียกใช้โค้ดจากระยะไกลของ Microsoft Equation Editor – EQNEDT32.EXE) ผ่านออบเจกต์ OLE ที่ฝังอยู่และตั้งค่าให้โหลดอัตโนมัติ

- Shellcode ดาวน์โหลดไฟล์ HTA (จาก retrodayaengineering[.]icu/HGG.hta) และบันทึกเป็น %APPDATA%\VA5.hta

- ไฟล์ HTA ถูกเรียกใช้ผ่าน ShellExecuteExW()

- ไฟล์ HTA ที่ถูกอำพรางทำงานภายใต้ mshta.exe และปล่อย PowerShell payload ที่เข้ารหัส Base64

- PowerShell payload ดึง optimized_MSI_lpsd9p.jpg จาก Cloudinary URL

- แตกโมดูล .NET ที่ซ่อนอยู่ (ปลอมตัวเป็น Microsoft.Win32.TaskScheduler) ซึ่งถูกวางระหว่างเครื่องหมาย “BaseStart” และ “-BaseEnd” โดยทำงานในหน่วยความจำโดยไม่มีไฟล์บนดิสก์

- .NET loader ถอดรหัส Base64 URL ที่กลับด้าน ดึง wwa.txt จาก pub-3bc1de741f8149f49bdbafa703067f24[.]r2[.]dev

- สร้าง payload ของ XWorm ขึ้นใหม่ในหน่วยความจำและฉีดเข้าไปใน Msbuild.exe ที่สร้างขึ้นใหม่โดยใช้เทคนิค process hollowing

- หลังจากทำงาน XWorm จะถอดรหัสการตั้งค่า เชื่อมต่อกับ C2 server berlin101[.]com:6000 และใช้การสื่อสารที่เข้ารหัสด้วย AES

Recommendations:

Short Term:

- อัปเดตแพตช์สำหรับช่องโหว่ Equation Editor (CVE-2018-0802) ทันที

- บล็อกหรือแยกเส้นทางการเรียกใช้ไฟล์ .XLAM/HTA

- ควบคุมการทำงานของ mshta.exe, PowerShell และ Msbuild.exe ให้เข้มงวดขึ้น

- เพิ่มการตรวจจับสำหรับโดเมนและ URL ที่ระบุ (retrodayaengineering[.]icu, pub-3bc1de741f8149f49bdbafa703067f24[.]r2[.]dev, berlin101[.]com)

Long Term:

- ฝึกอบรมพนักงานให้ตระหนักถึงภัยฟิชชิ่งและการโจมตีทางสังคมอย่างสม่ำเสมอ

- ติดตั้งและบำรุงรักษาระบบกรองอีเมลและเกตเวย์รักษาความปลอดภัยขั้นสูงเพื่อป้องกันอีเมลที่เป็นอันตราย

- ปรับใช้โซลูชัน Endpoint Detection and Response (EDR) ขั้นสูงเพื่อตรวจจับและตอบสนองต่อภัยคุกคามในระยะเริ่มต้น

- อัปเดตและแพตช์ซอฟต์แวร์และระบบปฏิบัติการทั้งหมดอย่างสม่ำเสมอ โดยเฉพาะผลิตภัณฑ์ Microsoft Office

- ใช้การควบคุมแอปพลิเคชัน (Application Whitelisting/Control) เพื่อจำกัดการทำงานของซอฟต์แวร์ที่ไม่ได้รับอนุญาต

- ทำการแบ่งส่วนเครือข่าย (Network Segmentation) เพื่อจำกัดการแพร่กระจายของมัลแวร์ในกรณีที่มีการติดเชื้อ

Source: https://cybersecuritynews.com/new-xworm-rat-campaign-uses-themed-phishing-lures/

Share this content: